Die Speicherung von Daten in der Cloud war schon immer mit der Frage des sicheren und privaten Zugriffs auf die Daten verbunden. Für Unternehmen ist es unerlässlich, die vollständige Kontrolle über die Schlüssel zu haben, mit denen ihre Daten in der Cloud verschlüsselt werden und die Möglichkeit zu haben diesen Zugriff jederzeit widerrufen zu können. Um die Kunden dabei zu unterstützen, hat T-Systems ein neues Produkt lanciert: External Key Management (EKM), wie in der Pressemitteilung vom 30. November 2022 angekündigt.

Die Verschlüsselung von Daten in der Cloud ist eine grundlegende Voraussetzung für die Cloud Security. Die Verwendung und das Management von Verschlüsselungsschlüsseln für Daten in einer Public Cloud ist jedoch eine Herausforderung. Die Verschlüsselung sensibler Daten und Datenschutz erhielten in der IT-Branche zuletzt viel Aufmerksamkeit. Dies ist zum Teil auf Compliance-Anforderungen wie im Schrems-II-Urteil und in der DSGVO zurückzuführen. Sie haben den Cloud-Anbietern klar gemacht, dass sie in puncto Sicherheit neue Dienste und Funktionen entwickeln müssen, um die neuen Datenschutzanforderungen umzusetzen. Um eine sichere Schlüsselverwaltung zu ermöglichen, hat AWS auf der alljährlichen AWS re:Invent 2022 seine neue Lösung External Key Store (XKS) vorgestellt. Diese Lösung wurde in intensiver Zusammenarbeit von Experten von AWS sowie von HSM-, Schlüsselmanagement- und Managed Cloud Services-Anbietern (MCS) wie unserem T-Systems-Sicherheitsteam entwickelt.

External Key Store (XKS, externer Schlüsselspeicher) ist eine neue Funktion von AWS Key Management Service (AWS KMS). Es handelt sich um einen benutzerdefinierten Schlüsselspeicher, der von einem External Key Manager außerhalb von AWS unterstützt wird. Bei diesem Key Manager kann es sich um ein physisches oder virtuelles Hardware-Sicherheitsmodul (HSM) oder ein beliebiges hard- oder softwarebasiertes System handeln, mit dem kryptografische Schlüssel erstellt und gespeichert sowie kryptografische Vorgänge wie die Ver- und Entschlüsselung von Daten durchgeführt werden können. (Der Begriff „External Key Manager“ bezieht sich hier auf alle genannten Konzepte.) AWS bezeichnet diese Funktion als „Hold Your Own Keys“ (HYOKs). Dabei werden zwei Schlüssel verwendet:

Wenn ein AWS-Service die Verschlüsselung von Daten mit dem XKS KMS-Schlüssel anfordert, generiert KMS einen Datenschlüssel, verschlüsselt ihn mit dem XKS KMS-Schlüssel und sendet ihn an den externen Schlüsselmanager und verschlüsselt ihn mit dem externen Schlüssel ein zweites Mal. KMS gibt Folgendes zurück:

Da der Klartext-Datenschlüssel für die Entschlüsselung benötigt wird, muss der gespeicherte doppelt verschlüsselte Datenschlüssel mit dem externen Schlüssel und dann mit dem XKS KMS-Schlüssel entschlüsselt werden. Durch den Entzug des Zugriffs auf einen dieser Schlüssel wird der doppelt verschlüsselte Datenschlüssel daher unbrauchbar und die Entschlüsselung der Daten unmöglich.

Weitere Informationen hierzu finden Sie unter External Key Stores.

T-Systems hat die EKM-Lösung zur Unterstützung von Kunden entwickelt, die den AWS External Key Store Service implementieren und gleichzeitig die gesetzlichen Sicherheits- und Compliance-Vorschriften einhalten möchten. Beim EKM-Angebot von T-Systems geht es primär um drei Bereiche:

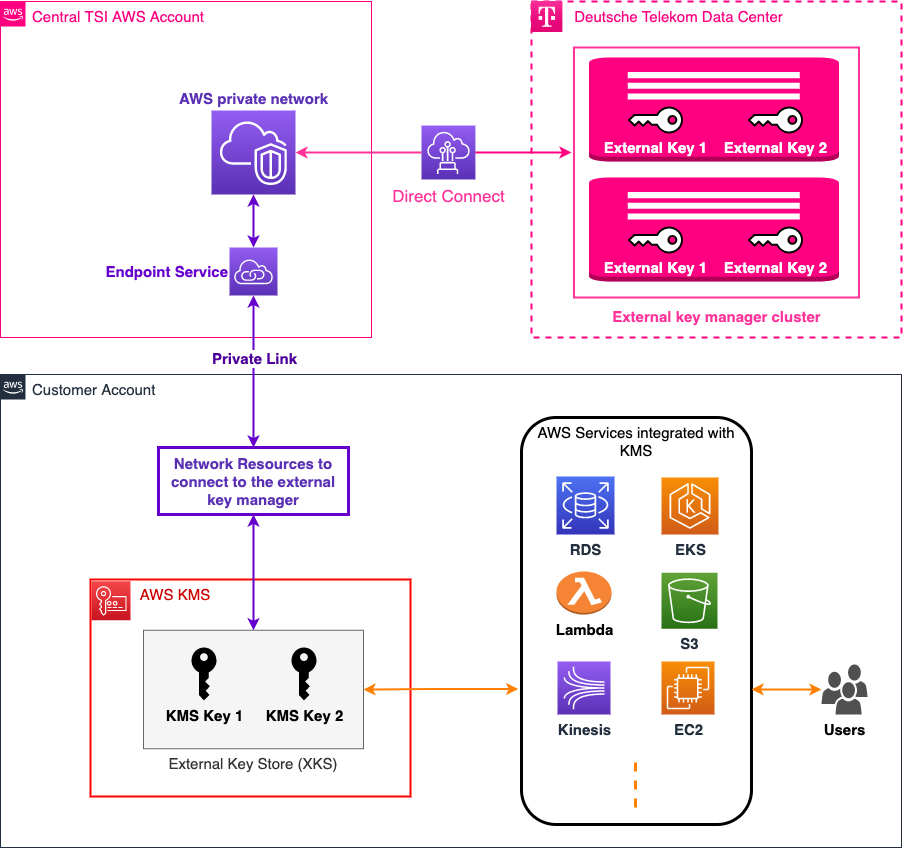

Hier ist eine allgemeine Übersicht über den EKM-Service:

Der externe Schlüsselmanager wird von Sicherheitsexperten in Rechenzentren der Telekom installiert und betrieben. Die über verschiedene geografische Standorte verteilte Multi-Node-Struktur gewährleistet eine hohe Verfügbarkeit des Schlüsselmanagers. Backups und Schlüsselrotationen werden unter Einhaltung von Best-Practices auf alle im Schlüsselmanager erstellten Schlüssel angewendet.

Die Aufrechterhaltung einer sicheren Verbindung mit geringer Latenzzeit zwischen dem AWS XKS und dem externen Schlüsselmanager in den Telekom-Rechenzentren hatte die oberste Design- Priorität bei der Entwicklung der Lösung. Daher verwenden wir eine sichere Ende-zu-Ende-IPSec-Verbindung über AWS Direct Connect, wobei wir auf unsere Netzwerkerfahrung zurückgreifen und von unserem Status als AWS Direct Connect-Partner profitieren. Diese Verbindung führt in ein privates Netzwerk, das wir in einem zentralen AWS-Account eingerichtet haben, den T-Systems betreibt. Wir erweitern die Verbindung von diesem Netzwerk zu den AWS-Accounts unserer Kunden durch den Einsatz von AWS PrivateLink.

Fordert ein neuer Kunde den Service an, wird eine dedizierte Domäne im externen Schlüsselmanager erstellt und der PrivateLink-Endpunktservice für seinen AWS-Account freigegeben. Im Account des Kunden müssen bestimmte Netzwerkressourcen erstellt werden, um den XKS Store über den AWS PrivateLink mit dem externen Schlüsselmanager zu verbinden. Wir unterstützen unsere Kunden bei der Erstellung dieser Ressourcen mit einem AWS CloudFormation-Template.Nach der Erstellung des Netzwerks legt T-Systems den XKS Store für Kunden an und verbindet ihn mit deren Domäne im externen Schlüsselmanager.

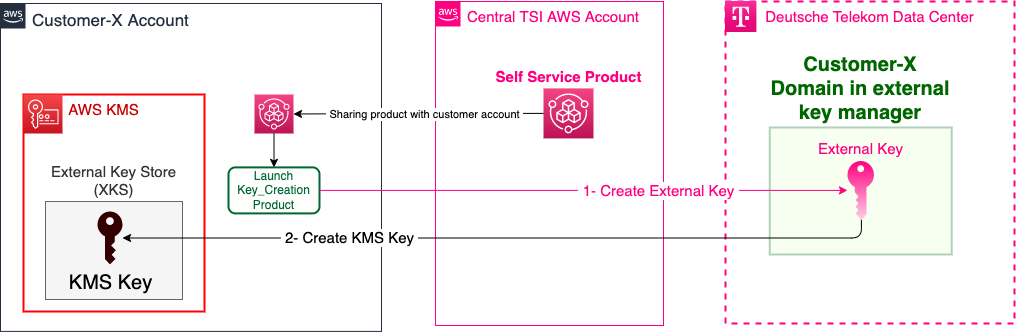

Nach der Verbindung des XKS Stores mit der entsprechenden Domäne im externen Schlüsselmanager können unsere Kunden XKS KMS-Schlüssel erzeugen. Diese werden mit Schlüsseln gesichert, welche in ihrer Domäne im externen Schlüsselmanager erstellt wurden, indem die Kunden unser sicheres und vollautomatisches Self-Service-Produkt nutzen. Nach der Freigabe des Produkts kann der Kunde festlegen, welche IAM-Rollen, Nutzer oder Gruppen XKS KMS-Schlüssel verwenden und erstellen dürfen. Möchte ein autorisierter Nutzer einen XKS KMS-Schlüssel erstellen, kann er das Produkt ganz einfach mit den folgenden Parametern starten:

Das Produkt erstellt zuerst einen externen Schlüssel in der Domäne des Kunden im externen Schlüsselmanager. Dann erstellt es einen XKS KMS-Schlüssel im genannten External Key Store und durch einen externen Schlüssel gesichert.

Dieser Beitrag ist der Auftakt zu einer Reihe von Blogartikeln zum Thema EKM.

Erfahren Sie mehr über EKM und das die Netzwerkbereitstellung sowie das Self-Service-Produkt.