Darauf zu warten, dass ein Cyberangriff Schwachstellen in Ihren Systemen aufdeckt, ist wie ein Spiel mit dem Feuer. Unternehmen können heutzutage nicht mehr riskieren, nach diesem Ansatz vorzugehen. Sie können mit Penetrationstests in die Offensive gehen. In diesem Blog erfahren Sie, wie Penetrationstests Unternehmen bei der Verstärkung ihrer Sicherheitsmaßnahmen unterstützen können. Wie Unternehmen mit Automated Penetration Testing schneller mehr Ergebnisse erzielen können und Beispiele für Unternehmen, die kostspielige Datenschutzverletzungen hätten vermeiden können.

Da die Angriffsfläche immer größer wird und Unternehmen von Cyberangriffen geplagt werden, steigt zweifellos die Nachfrage nach Penetrationstests (auch bekannt als Pentesting und ethisches Hacking). Penetrationstests sind keine neue Vorgehensweise. Bereits 1967 kamen etwa 15.000 Sicherheitsexperten und andere Fachleute zu einer Konferenz zusammen, um zu erörtern, ob ein Eindringen in Kommunikationsleitungen möglich wäre.1

Dies war gewissermaßen der Beginn des Penetrationstestverfahrens, bei dem Sicherheitsteams Angriffe auf ihre Infrastruktur durchführen, um Sicherheitslücken in Systemen, Netzwerken, Hardware, Software usw. zu finden. Obwohl sich die Methoden weiterentwickelt haben, besteht das Ziel weiterhin darin, Sicherheitslücken zu schließen und Sicherheitsvorkehrungen zu verbessern.

Unternehmen wissen, dass viele dieser Cyberangriffe oder Datenschutzverletzungen durch Angreifer bewerkstelligt werden, die eine oder mehrere bestehende Schwachstellen im System ausnutzen. Sie bemerken dies jedoch erst im Nachhinein, wenn ein Angriff bereits stattgefunden hat. Natürlich sind Penetrationstests ein guter proaktiver Ansatz, um Schwachstellen im System zu erkennen, bevor es zu einem Sicherheitsvorfall oder einer Datenverletzung kommt.

Datenschutzverletzungen sind mittlerweile alltäglich. So wurden 2023 bei etwa 2.800 Sicherheitsvorfällen mehr als 8 Milliarden Datensätze entwendet.2 Datenschutzverletzungen können Unternehmen viel Geld kosten. Die durchschnittlichen Kosten einer Datenschutzverletzung lagen 2023 bei 4,45 Millionen US-Dollar.3 Können Datenschutzverletzungen durch offensive Sicherheitsansätze wie Penetration Testing vermieden werden? Die Antwort lautet ganz klar ja.

Einige der häufigsten Gründe für Datenschutzverletzungen sind schwache und nicht funktionierende Authentifizierung, nicht gepatchte Software, falsch konfigurierte Dienste und Anwendungen, unsichere APIs usw. Mit Penetration Testing können diese Probleme im Voraus erkannt werden. Probleme wie unzureichende Authentifizierung und fehlerhafte Zugriffskontrolle mögen unbedeutend erscheinen, können aber katastrophale Schäden verursachen.

2019 war die First American Financial Corporation, ein US-amerikanisches Finanzdienstleistungsunternehmen, von einer Datenschutzverletzung betroffen, bei der etwa 885 Millionen sensible Dokumente offengelegt wurden.4 Diese Dokumente betrafen die Kontonummern von Kunden, Kontoauszüge, Hypothekenunterlagen usw.

All diese Dokumente waren auf einer Seite der Website des Unternehmens gespeichert und für den Zugriff durch bestimmte Benutzer bestimmt. Allerdings konnte jeder, dem es gelang, den Link zu dieser Seite zu finden, an diese sensiblen Kundendaten gelangen. Dies ist ein einfacher Fall eines Authentifizierungsproblems, das ausgenutzt wurde. 2023 schloss das Unternehmen einen Vergleich in Höhe von 1 Million Dollar mit dem New York State Department of Financial Services (DFS).

Equifax, eine weiteres US-amerikanisches Kreditauskunftsbüro, erlitt 2017 aufgrund einer Sicherheitslücke in einem Webportal eine Datenpanne, die sie 1,4 Milliarden Dollar an Vergleichszahlungen kostete. mehr darüber.

Pentesting-Tools hätten die Sicherheitsschwachstellen frühzeitig aufdecken und die schädlichen Folgen verhindern können.

Penetrationstests werden in der Regel schrittweise vom Sicherheitsteam durchgeführt, wie im Folgenden erläutert:

Abgesehen von der Identifizierung von Schwachstellen führen Unternehmen Penetrationstests aus verschiedenen anderen Gründen durch, z. B. um die Effektivität der vorhandenen Sicherheitskontrollen zu bewerten, um Compliance-Anforderungen zu erfüllen und um Cybersicherheitsrisiken zu handhaben und zu mindern. Dies schafft Vertrauen bei Anspruchsgruppen und Kunden.

Penetrationstests sind etwas anderes als Schwachstellenanalysen. Die Schwachstellenanalyse dient lediglich dazu, Sicherheitslücken in den Systemen zu ermitteln, während Penetrationstests darauf abzielen, diese Schwachstellen auszunutzen und die Auswirkungen des Angriffs sowie die Wirksamkeit der Sicherheitskontrollen zu bestimmen.

Penetrationstests werden durchgeführt, um verschiedene Aspekte zu bewerten, z. B. Netzwerke, Webanwendungen, APIs, drahtlose Netzwerke, Social Engineering (zur Überprüfung von Schwachstellen im menschlichen Verhalten), physische Penetration, Red Team (Simulation eines vollwertigen Angriffs unter realen Bedingungen) usw.

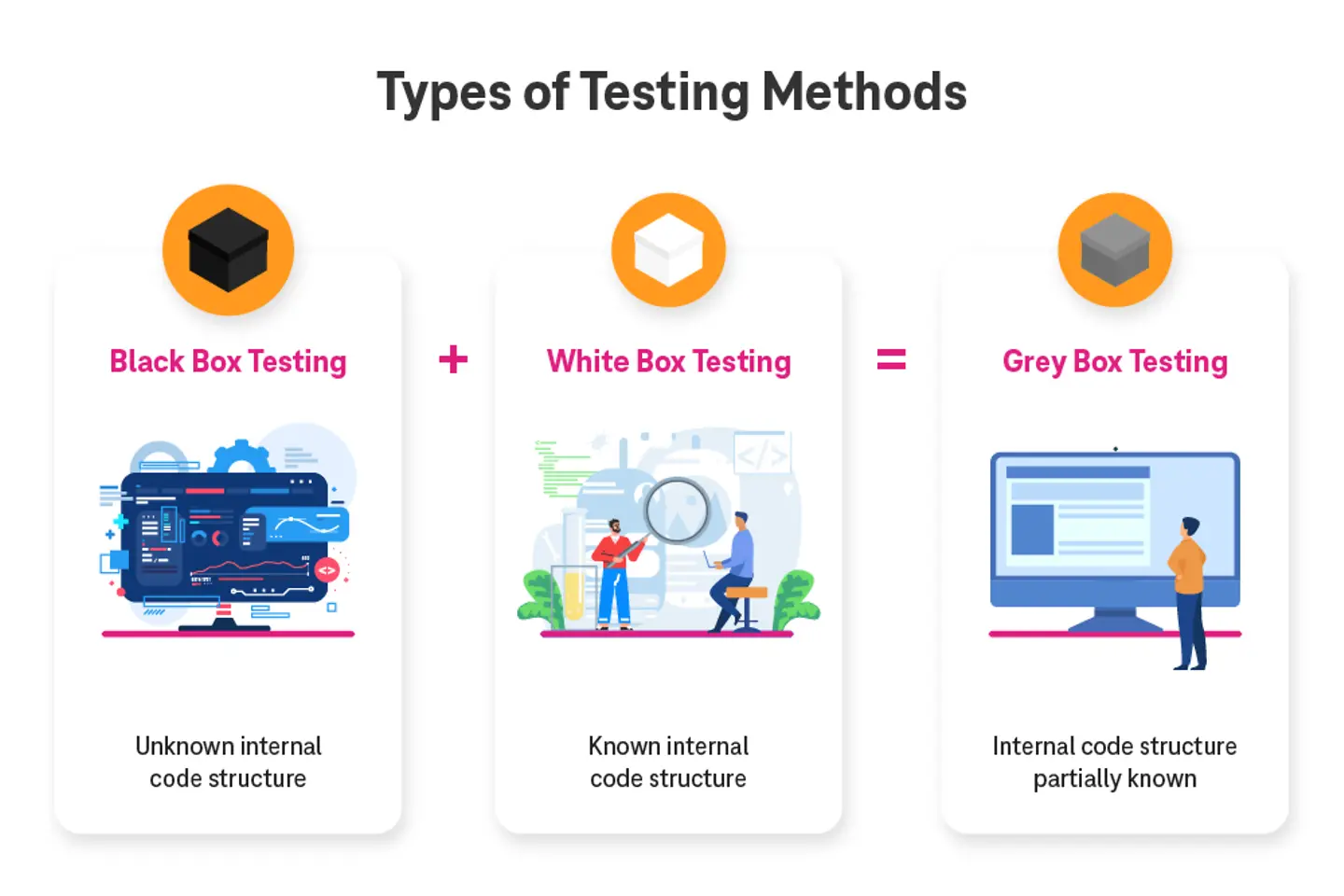

Diese Aspekte werden getestet, indem Angriffe sowohl von außerhalb als auch von innerhalb des Unternehmens gestartet werden. Je nachdem, welchen Zugang und welche Informationen der Penetrationstester erhält, gibt es drei Kategorien.

Allerdings gibt es bei manuellen Penetrationstests einige Herausforderungen.

Diese Nachteile manueller Penetrationstests sind der Grund, weshalb Unternehmen sich für Automated Penetration Testing entscheiden.

Bei Automated Pentesting setzen Unternehmen auf fortschrittliche Tools statt auf menschliches Handeln, um Schwachstellen in ihren Netzwerken, Anwendungen oder Systemen zu identifizieren. Jedes Unternehmen mit einer digitalen Landschaft und Angriffsfläche kann unabhängig von seiner Größe diesen automatisierten Ansatz nutzen, um eine proaktive Cyberabwehr aufzubauen.

Automated Pentesting bietet zahlreiche Vorteile, die für eine Einführung sprechen. Es optimiert die Prozesse und ermöglicht eine schnellere Durchführung des Testverfahrens, wodurch sich der Zeitrahmen des Projekts verkürzt. Dies ist eines der wichtigsten Merkmale, da sich wiederholende und zeitaufwendige Aufgaben mit den Workflows automatisiert werden können. Es kann eine Reihe von Angriffsszenarien imitieren, um den Testvorgang zu beschleunigen.

Außerdem wird eine Wiederholbarkeit ermöglicht, so dass Unternehmen routinemäßige Bewertungen durchführen können. Durch die Möglichkeit, kontinuierlich zu scannen und zu überwachen, können Unternehmen neue Schwachstellen, veraltete oder ungepatchte Anwendungen, Fehlkonfigurationen, schwache Authentifizierung, falsche Zugriffskontrollen usw. aufdecken. Diese können behoben werden, um minimale Unterbrechungen sowie Geschäftskontinuität zu gewährleisten. Unternehmen können außerdem durch detaillierte Analyse- und Berichtsfunktionen Einblicke gewinnen. Die Berichte erstellen auch ein Systemrisikoprofil, indem sie die Schwachstellen nach ihrem Schweregrad einstufen.

Unternehmen können Automated Penetration Testing in großen Infrastrukturen einsetzen, ohne sich Gedanken über Skalierbarkeit und Abdeckung machen zu müssen. Dieser Testansatz ist zudem eine kostengünstige Alternative, da die Unternehmen nicht viel Zeit und Geld in die Einstellung qualifizierter Sicherheitstester investieren müssen.

Automated Penetration Testing macht menschliches Eingreifen zwar nicht gänzlich überflüssig, aber der Aufwand ist geringer, so dass sich die Sicherheitsteams auf andere wichtige Aufgaben konzentrieren können.

Reconnaissance: Automatisierte Tools sammeln Informationen über das Zielnetzwerk, Systeme, Anwendungen, Einstiegspunkte und Schwachstellen.

Scanning: Scanner werden systematisch eingesetzt, um die Zielumgebung auf offene Ports, Dienste und Schwachstellen zu untersuchen.

Enumeration: Automatisierte Tools berechnen Systemdetails, wie z. B. Benutzerkonten, Netzwerkfreigaben und Konfigurationen, um den Umfang potenzieller Angriffe weiter einzugrenzen.

Exploitation: Skripts werden eingesetzt, um Schwachstellen auszunutzen und unbefugten Zugriff zu erlangen, Befehle auszuführen und Systemressourcen zu manipulieren, wobei reale Angriffsszenarien nachgeahmt werden.

Post-Exploitation: Weitere Informationssammlung, Rechteausweitung und Aufrechterhaltung des Zugriffs auf kompromittierte Systeme.

Reporting: Erstellung detaillierter Berichte über die Ergebnisse des Automated Pentesting. Die Berichte nennen außerdem den Schweregrad, Empfehlungen für Abhilfemaßnahmen sowie eine Prioritätenliste.

Alle diese Phasen werden mithilfe automatisierter Tools realisiert. Diese Tools bieten einen Rahmen für das Entwickeln, Testen und Ausführen von Exploits gegen die Zielsysteme. Einige dieser Tools verfügen auch über eine umfangreiche Datenbank mit bekannten Schwachstellen, wodurch Automated Pentesting sehr effektiv wird. Sie können Schwachstellen im Zusammenhang mit SQL-Injections, Cross-Site-Scripting (XSS), Server-Fehlkonfigurationen usw. aufdecken.

Einige der beliebtesten Tools für Automated Penetration Testing auf dem Markt sind unter anderem RidgeBot, Metasploit, Nessus, OpenVas, Burp Suite, Armitage, Nmap, SQL Map und ZAP.

Unternehmen setzen zunehmend auf Automated Pentesting, um proaktiv Schwachstellen in ihren Systemen zu erkennen und die Risiken von Cyberangriffen und Datenschutzverletzungen zu minimieren. Sie wollen ihre Sicherheit verbessern, die Konformitätsrate erhöhen und ihre Daten durch offensive Sicherheitsstrategien schützen. Schäden wie finanzielle Verluste, Reputationsverluste und Regresspflichten können durch solche Sicherheitskonzepte vermieden werden.

Mit unserer Erfahrung und unserem Fachwissen können wir umfassende Penetrationstests für Netzwerke und Webanwendungen durchführen. Nach den Tests erstellen wir einen technischen Bericht und einen Executive Report mit unseren Empfehlungen, die Ihnen helfen, die nächsten Schritte zu priorisieren. Unsere Sicherheitsexperten sind Offensive Security Certified Professionals (OSCP) und halten sich an Best Practices der Branche sowie an gesetzliche Vorgaben. Außerdem folgen wir dem MITRE ATT&CK-Rahmen für Standardisierung, Mapping, Emulation von Bedrohungen, Risikobewertung und kontinuierliche Verbesserung.

Schaffen Sie mit uns Vertrauen in eine offensive Cybersicherheitsstrategie. Sprechen Sie mit uns, um mehr zu erfahren.

Für ausführliche Informationen laden Sie den Flyer herunter.

1 The History Of Penetration Testing, 2019, Infosec Institute

2 List Of Data Breaches, 2024, IT Governance

3 Cost Of Data Breach, 2023, IBM

4 Artikel First American Financial Data Leak, 2019, Forbes

5 Broken Access Control Report, 2021, OWASP