In diesem Blog erfahren Sie, warum softwaredefinierte Fahrzeuge (SDVs) auf dem Vormarsch sind. Was erwarten die Kund:innen von intelligenten Autos? Wie entwickelt sich der Markt für softwaredefinierte Fahrzeuge? Warum ist es so wichtig, die Software abzusichern? Welche Angriffe sind im Kommen? Informieren Sie sich über die jüngsten Angriffe auf Akteur:innen der Automobilindustrie und welche Cybersicherheitsmaßnahmen OEMs ergreifen können. Informieren Sie sich außerdem über die UNECE R155-Vorschriften.

Die Kund:innen von heute sehen im Auto sehr viel mehr als nur ein Transportmittel – moderne Autos sind Computer auf Rädern. Für ihre Benutzer:innen sind sie Erweiterungen ihres digitalen Lebensstils ebenso wie Smartphones oder andere digitale Geräte. Sie erwarten, dass Autos intelligent sind und über Funktionen verfügen, die ein reibungsloses und vor allem individuelles Fahrerlebnis ermöglichen. Sie wollen intelligente und vernetzte Autos – sogenannte Software-Defined Vehicles (SDVs).

Für moderne Autos ist die Software wichtiger als das Metall, denn diese verwaltet und steuert zahlreiche Funktionen des Fahrzeugs. Sie verfügen über fortschrittliche Infotainmentsysteme, Konnektivität mit externen Geräten und Fahrassistenzsysteme und können zur Verbesserung der Funktionalität Software-Updates aus der Cloud (Over-the-Air, OTA) erhalten.

Automobilhersteller oder OEMs bevorzugen die Fertigung von SDVs, da deren Funktionalitäten nicht endgültig festgelegt sind. Mittels Software-Updates können sie Funktionen verbessern, mehr Personalisierung bieten, Fehler beheben, die Leistung des Fahrzeugs steigern und so weiter. Diese ständige Optimierung von Funktionen und Leistung ist ein attraktives Verkaufsargument für die Hersteller:innen.

Bei SDVs geht es nicht nur um Infotainment und Personalisierung. Sie bieten auch fortschrittliche Fahrassistenzsysteme (Advanced Driver-Assistance Systems, ADAS) – eine wichtige Sicherheitsfunktionalität, die von Autofahrer:innen etwa in Form von Tempomat, Spurhalteassistent, Kollisionsvermeidung usw. genutzt wird.

Nachhaltigkeit hat höchste Priorität und ist in aller Munde. Softwaredefinierte Fahrzeuge versprechen Nachhaltigkeit. Indem Leistungsprobleme behoben und das Energiemanagement und die Kraftstoffeffizienz mit der Zeit optimiert werden, bieten softwaredefinierte Fahrzeuge einen langfristigen Wert und eine längere Lebensdauer des Fahrzeugs.

Angesichts eines solchen Spektrums von Vorteilen und Funktionsmerkmalen steigt das Interesse der Verbraucher:innen. Die Nachfrage nach vernetzten, autonomen, gemeinsam genutzten und elektronischen Fahrzeugen (Connected, Autonomous, Shared and Electronic, CASE) hat zugenommen. Diese Nachfrage wird auch durch verschiedene staatliche Initiativen und politische Maßnahmen zur Förderung der Einführung und Herstellung intelligenter Fahrzeuge angetrieben. So müssen ab 2035 alle Neuwagen in Mitgliedstaaten der Europäischen Union emissionsfrei sein.1

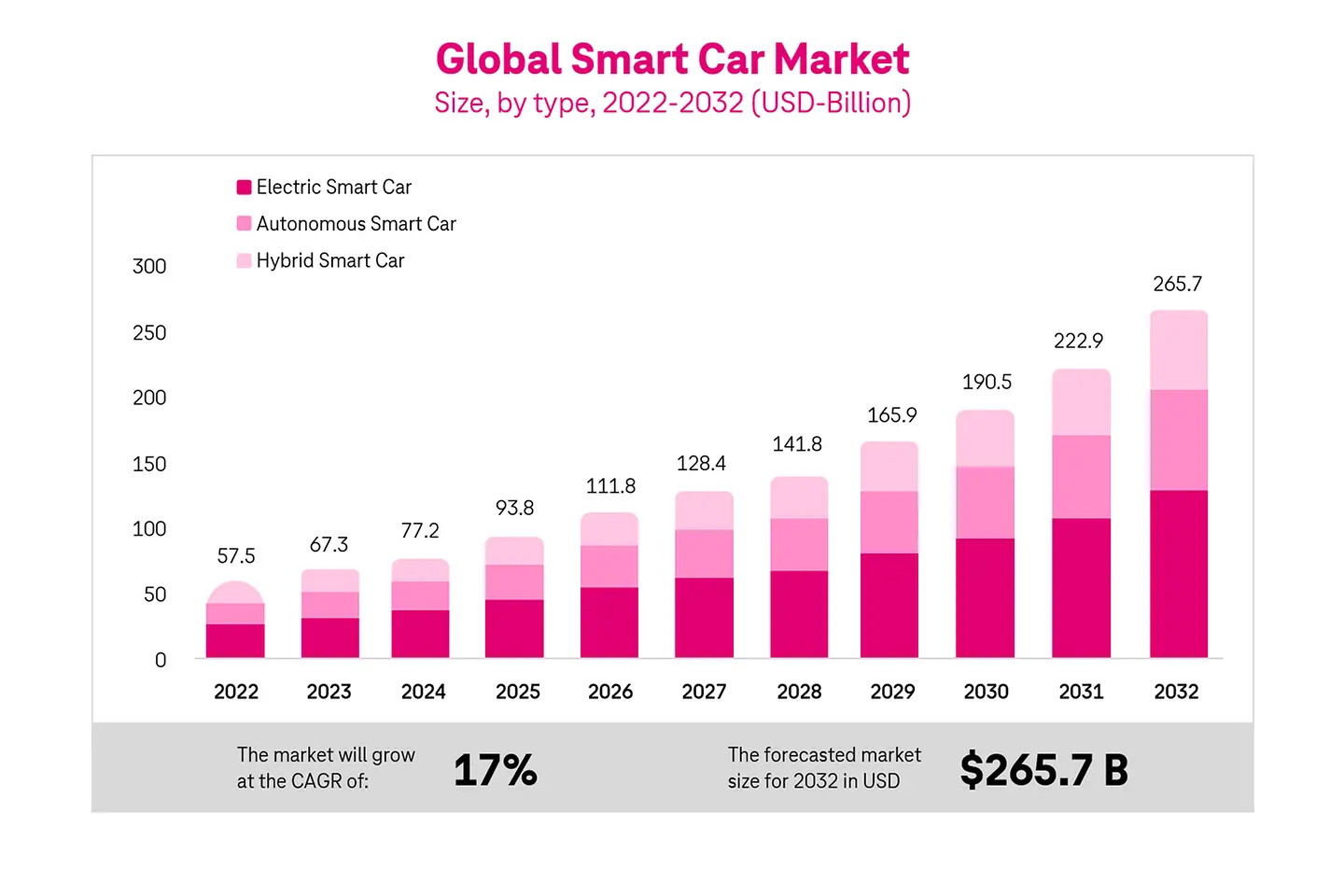

Der Weltmarkt für intelligente Fahrzeuge wird voraussichtlich mit einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 17 Prozent wachsen. Für das Jahr 2032 wird ein Marktvolumen von 265,7 Milliarden US-Dollar prognostiziert. Dazu gehören intelligente Autos wie Elektroautos, autonome Fahrzeuge, Hybridfahrzeuge2 usw.

Einem Bericht der Boston Consulting Group zufolge werden softwaredefinierte Fahrzeuge bis 2030 einen Wert von mehr als 650 Milliarden US-Dollar für das Automobil-Ökosystem schaffen. Der Markt für Automobilsoftware und -zuliefer wird sich im selben Zeitraum von 236 Milliarden US-Dollar auf 411 Milliarden US-Dollar beinahe verdoppeln.3 Einem McKinsey-Bericht zufolge werden 2030 etwa 95 Prozent der verkauften Neuwagen vernetzt sein, und etwa zwei Drittel der Kund:innen werden ihr Fahrzeug gegen ein besseres, autonom fahrendes Auto tauschen.4

Diese Zahlen zeigen, dass Zusammenarbeit und Partnerschaften zwischen Automobilhersteller und Technologie- oder Softwareanbieter zunehmen werden. Dies begünstigt eine schnelle Skalierung, Innovation und einen Wettbewerbsvorteil. Die IT-Investitionen steigen bereits. So kündigte General Motors (GM) im Jahr 2020 die Softwareplattform Ultifi an, die ein verbessertes Fahrzeugerlebnis ermöglichen soll. GM rechnet mit einem jährlichen Umsatz von bis zu 25 Milliarden US-Dollar durch die Bereitstellung von Software-as-a-Service (SaaS)-Produkten in Fahrzeugen mittels der Ultifi-Software.5

Die Vorteile, die sich daraus ergeben, dass Software zur Kernkomponente von Autos wird, sind das eine, aber sie muss auch geschützt werden. Jedes Gerät, das über Software verfügt und mit dem Internet verbunden ist, kann gehackt werden und stellt somit ein potenzielles digitales Risiko dar. Softwaredefinierte Fahrzeuge verfügen über komplexe Software-Algorithmen und Sensoren, um sich in der Umgebung zu orientieren. Je mehr digitale Technologien ins Spiel kommen, desto größer wird die Angriffsfläche – und damit auch das Risiko eines Cyberangriffs.

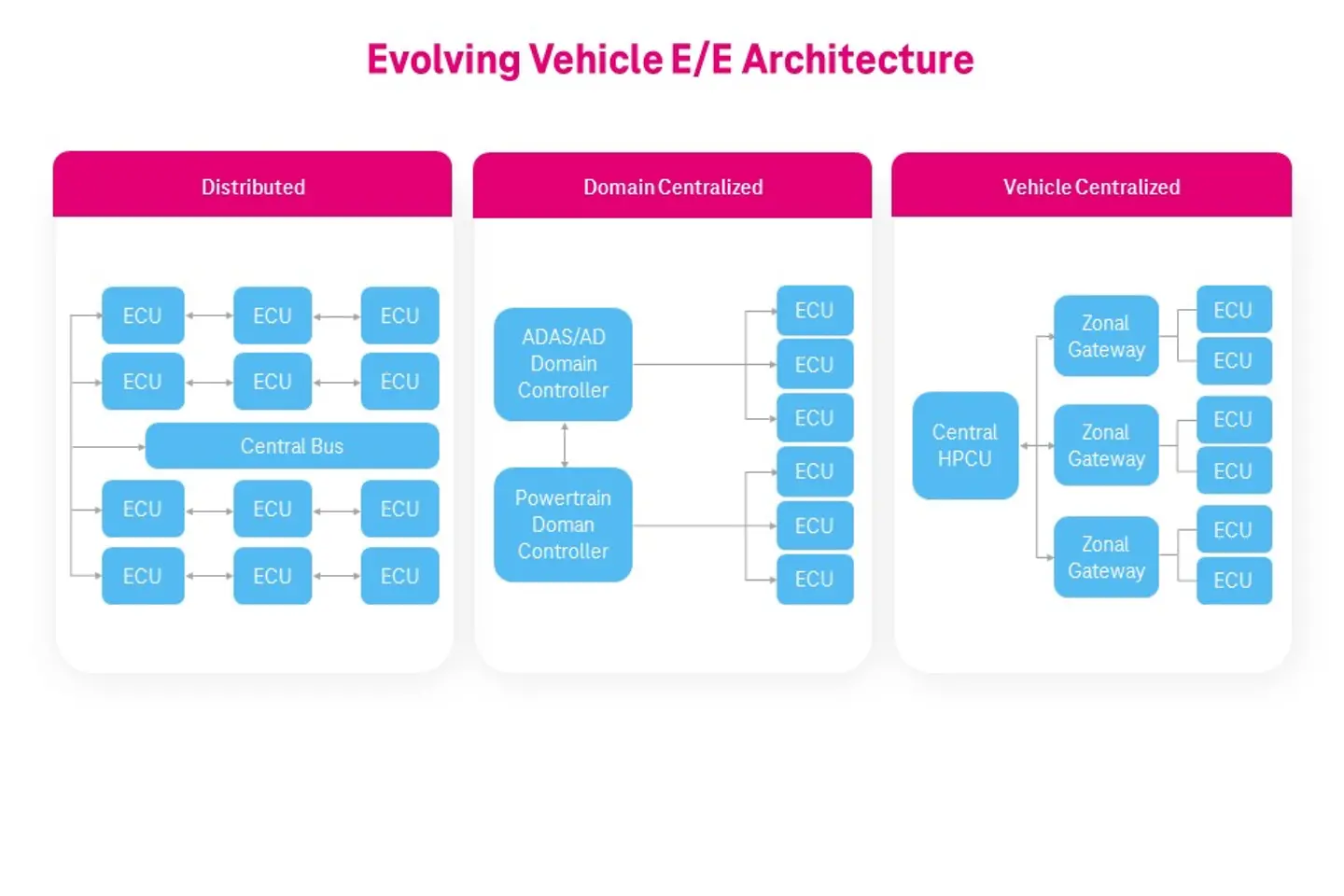

SDVs können 100 bis 150 elektronische Steuergeräte (ECUs) haben, die für Temperatur, Kraftstoffeinspritzung, Bremsen und Objekterkennung zuständig sind. Diese Steuergeräte sind miteinander vernetzt, interagieren und tauschen ständig Daten aus. Jedes einzelne kann einem Angreifer:innen als Einstiegspunkt dienen.

Aufgrund der zunehmenden Komplexität der Architektur werden zentralisierte HPC-Plattformen (High-Performance Computing) angepasst, um die Anzahl der einzelnen Steuergeräte zu reduzieren und eine standardisierte Entwicklungsumgebung zu ermöglichen. Diese Architektur verringert die Zahl der Einstiegspunkte für Hacker:innen. So besteht beispielsweise bei jedem Auto, das über eine Fernzugriffsfunktion verfügt, die Möglichkeit, dass es gehackt wird. Angreifer:innen, die sich unbefugt Zugriff auf Ihr Fahrzeug verschafft haben, könnten versuchen, die Kontrolle über die kritischen Funktionen zu übernehmen.

Im Jahr 2022 behauptete ein White-Hat-Hacker, dass er einen Weg gefunden habe, Tesla-Elektrofahrzeuge zu hacken, indem er sich mittels der Software eines Drittanbieters Fernzugriff verschaffte. Der Hacker konnte Zugriff auf einige Funktionen des Fahrzeugs erlangen. In diesem Fall handelte es sich lediglich um einen neugierigen White-Hat-Hacker. Eine organisierte Gruppe von Kriminellen mit komplexen Tools kann erheblich mehr Schaden anrichten.6

Im Jahr 2023 versuchten einige Doktorand:innen aus Deutschland, sich Zugriff auf die beheizbaren Rücksitze (Hardware) eines Tesla zu verschaffen. Durch Jailbreaking konnten diese Doktorand:innen auch auf Benutzerdaten und einige interne Systeme zugreifen. Die Rücksitzheizung von Tesla muss gegen eine Gebühr von 300 US-Dollar freigeschaltet werden, will man sie nutzen. Es gelang den Doktorand:innen, die Sitzheizung zu aktivieren, ohne die Gebühr zu bezahlen.

Immer mehr OEMs bieten solche Funktionen an, wobei jedoch für die Nutzung der Hardware und Software bezahlt werden muss. So kündigte Mercedes-Benz an, dass die Elektroautos EQE und EQS gegen die Zahlung von 60 US-Dollar pro Monat eine höhere Beschleunigung erreichen können. BMW bietet ähnliche kostenpflichtige Leistungen an.7 Nutzer:innen, die versuchen, Abonnements durch Jailbreaking oder den Einsatz von Rogue-Software zu umgehen, könnten Malware in die softwaredefinierten Fahrzeuge einschleusen und so die Cyberrisiken weiter erhöhen. Auch Over-the-Air-Updates bieten Hacker:innen die Möglichkeit, sich Zugriff auf Fahrzeugsysteme zu verschaffen. Dies könnte etwa geschehen, indem eine Schadsoftware gestartet wird, die die Daten manipuliert. Stellen Sie sich vor, ein Auto kann aufgrund von Datenmanipulationen durch Schadsoftware Wartungen und Reparaturen nicht erkennen. Es gibt noch andere Möglichkeiten. Auch Datendiebstahl könnte ein Motiv für Cyberkriminelle sein, da in diesen intelligenten Autos viele persönliche Daten der Nutzer:innen gespeichert sind.

Zu den häufigsten Angriffen auf SDVs zählen:

Es gibt noch weitere Angriffe wie API-basierte Angriffe (Application Programming Interface), Backend-Angriffe, Server-Angriffe, DoS-Angriffe (Denial-of-Service) und so weiter. Die Motivation für diese Angriffe kann beliebiger Art sein, von Autodiebstahl über Datendiebstahl bis hin zu Lösegeldforderungen.

Im Jahr 2023 betrafen 37 Prozent aller Cybervorfälle Datenschutzverletzungen.8

Datenschutzverletzungen können zum Diebstahl von sensiblen Kundendaten, personenbezogenen Daten, Abrechnungsdaten, Standortdaten usw. führen. Solche Daten landen dann im Dark Web und werden von Kriminellen zur weiteren Nutzung versteigert. Datenschutzverstöße können auch den Diebstahl geistigen Eigentums nach sich ziehen. So könnte beispielsweise der Quellcode gestohlen werden, um Produktfälschungen herzustellen. All diese Faktoren haben einen Verlust von Kundenvertrauen, Gerichtsverfahren, Geldstrafen, Umsatzeinbußen, eine Schädigung der Markenreputation usw. zur Folge. Im Dezember 2023 behauptete die Ransomware Akira, einen Angriff auf die australische Division des japanischen Automobilherstellers Nissan gestartet zu haben. Akira drohte damit, 100 GB an Projekt-, Vertrags- und Kundendaten offenzulegen, wenn das Lösegeld nicht gezahlt würde.9 Dieser Angriff erfolgte nur wenige Wochen, nachdem ein anderer OEM, Toyota, einen Angriff mit der Ransomware Medusa erlebt hatte, der seine europäischen und afrikanischen Niederlassungen betraf und ihn zwang, offline zu gehen. Medusa ist eine doppelt wirkende Ransomware, d. h., sie exfiltriert Daten und verschlüsselt diese anschließend auf den Firmenservern. Im Fall von Toyota wurden Kundendaten und Finanzdaten exfiltriert.1

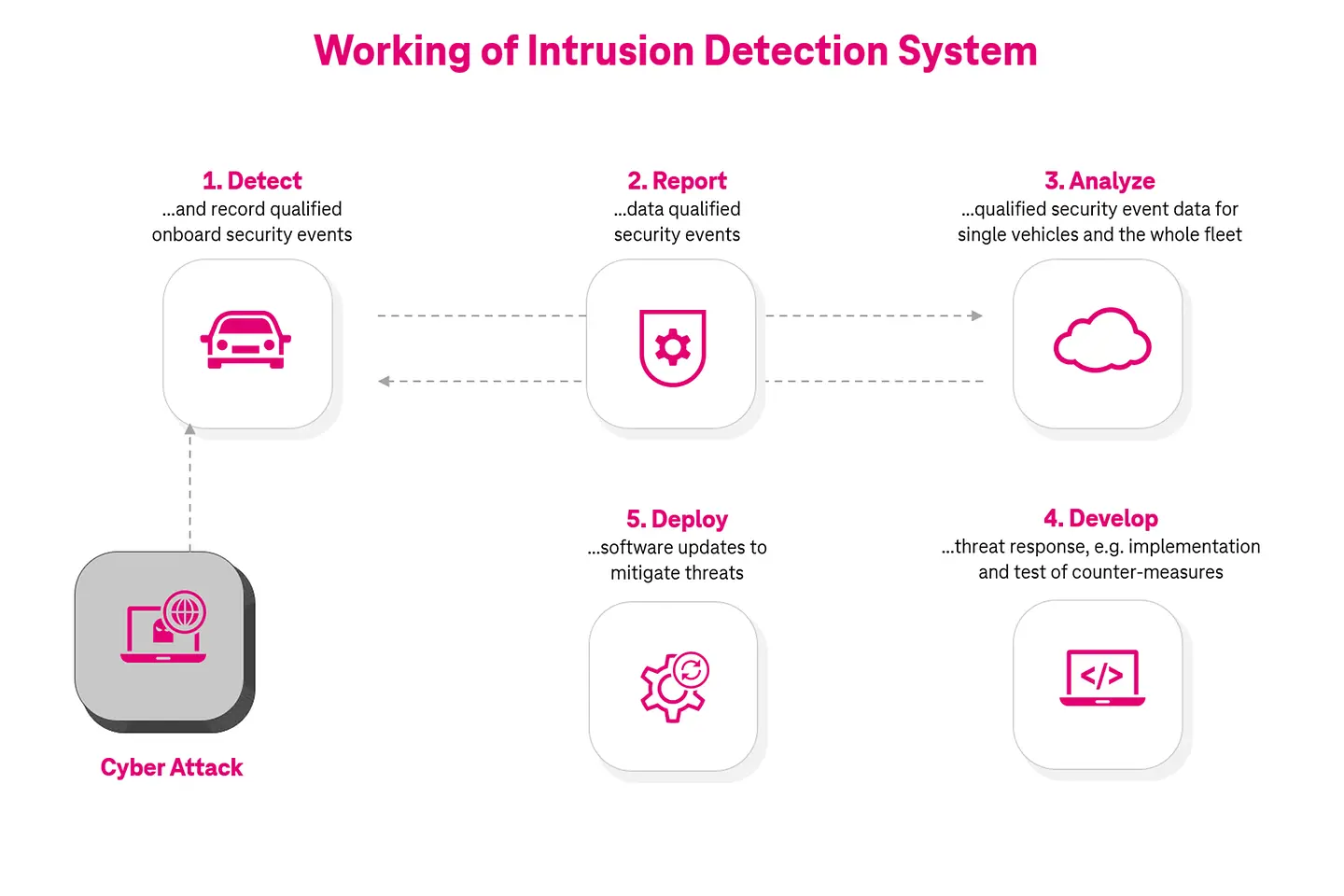

Funktionsweise eines Intrusion Detection Systems

Softwaredefinierte Fahrzeuge müssen keine offene Einladung für Hacker:innen darstellen. Mit wirkungsvolleren Schutzmaßnahmen können sie vor digitalen Bedrohungen geschützt werden. Mit In-Car Security lassen sich elektronische Steuergeräte (ECUs) und kritische Systeme schützen, etwa durch den Einsatz von Verschlüsselungs- und Authentifizierungsverfahren. Da softwaredefinierte Fahrzeuge für die ständige Kommunikation und Aktualisierungen auf Netzwerke angewiesen sind, ist auch die Netzwerksicherheit von entscheidender Bedeutung. OEMs können eine Firewall und Intrusion-Prevention-Systeme einsetzen, um den Datenverkehr zu filtern und zu überwachen. Außerdem sind stärkere Verschlüsselungs- und Authentifizierungsmechanismen erforderlich, die sicherstellen, dass nur autorisierte Kommunikation stattfindet. Betrachten wir einmal speziell Intrusion Detection Systeme (IDS).

Angesichts der Art der Angriffe und der sich ständig weiterentwickelnden Bedrohungslage müssen Fahrzeuge über eine Echtzeit-Bedrohungserkennung verfügen. Hier ist ein IDS genau richtig. Ein Intrusion Detection System überwacht den Netzwerkverkehr und analysiert kontinuierlich die Muster. Es arbeitet mit einer signaturbasierten Erkennung, um Angriffsmuster zu finden, und einer anomaliebasierten Erkennung, um ungewöhnliche Aktivitäten zu bemerken. Es prüft ein- und ausgehende Datenpakete, um verdächtige Aktivitäten aufzuspüren. Ein Intrusion Detection System löst Warnungen aus und benachrichtigt Sicherheitsteams oder das Security Operations Center (SOC), damit es auf die erkannten Bedrohungen reagieren kann.

Ein IDS verhindert unbefugten Zugriff, Datenschutzverletzungen, Malware-Infektionen und Cyberrisiken. Automobilhersteller können IDS nicht nur für die frühzeitige Erkennung von Bedrohungen und die Behandlung von Zwischenfällen einsetzen, sondern auch für eine bessere Einhaltung gesetzlicher Vorschriften.

Penetrationstests sind ein wichtiger Ansatz zur Bewertung der Sicherheit von softwaredefinierten Fahrzeugen. Die Simulation realer Angriffe hilft den Teams, Schwachstellen und Lücken in der Architektur, der Firmware, der Software, den Netzwerkprotokollen usw. aufzudecken. Die Wirksamkeit bestehender Schutzmaßnahmen wird anhand verschiedener Verfahren wie Schwachstellen-Scans, Reverse Engineering, Fuzz-Tests, Netzwerk-Penetrationstests usw. beurteilt. Dieser Ansatz ermöglicht es OEMs, Risiken proaktiv zu minimieren und zu beheben, bevor die softwaredefinierten Fahrzeuge auf den Markt kommen. Durch Penetrationstests können Hersteller auch die von verschiedenen Automobilnormen geforderten Konformitätsniveaus erreichen.

Zero Trust erzwingt strenge Zugriffskontrollen, die kontinuierlich die Identität jedes Geräts überprüfen, das versucht, Zugriff auf ein Fahrzeugsystem oder eine Anwendung zu erhalten. Wie der Name schon sagt, vertraut es weder Benutzer:innen noch Gerät, ohne dass die Identität und der Kontext überprüft wurden. Nur autorisierte Geräte erhalten Zugriff, und zwar nur auf die Daten oder Anwendungen, auf die sie Zugriff haben müssen. Dabei wird das Least-Privilege-Prinzip angewandt, d. h., es wird nur der minimal notwendige Zugriff gewährt. Durch die Verwendung solcher starken Identitätsmanagement- und Verschlüsselungsprotokolle können OEMs Fahrzeugdaten schützen. Neben der Identitätsüberprüfung durch Zugriffskontrolle und Multifaktor-Authentifizierung nutzt Zero Trust das Prinzip der Mikrosegmentierung.

Durch Mikrosegmentierung wird das interne Netzwerk eines Fahrzeugs in isolierte Zonen oder kleinere Segmente unterteilt, wodurch die laterale Bewegung von Angreifer:innen im Falle eines Angriffs eingeschränkt wird. Die Sicherheitskontrollen und -richtlinien können auf jedes dieser Segmente je nach Kritikalität unterschiedlich angewendet werden. Diese virtuellen Grenzen können verhindern, dass sich der Angriff ausbreitet und größeren Schaden anrichtet. Zero Trust sichert auch die Anwendungsprogrammierschnittstelle (API) durch Kommunikationsprotokolle für In-Car-Systeme und externe Schnittstellen wie mobile Anwendungen oder Cloud-Dienste, um einen Schutz vor API-bezogenen Angriffen und Datenschutzverletzungen zu gewährleisten.

Automobilunternehmen benötigen außerdem eine zentrale Verwaltungsstelle, um die Sicherheitsrichtlinien und -maßnahmen zu überwachen – daher die Notwendigkeit eines VSOC. Ein VSOC legt Richtlinien fest und setzt sie durch, um eine einheitliche Anwendung in der gesamten Fahrzeugflotte zu gewährleisten. Die Hauptaufgabe des VSOC besteht darin, Bedrohungen kontinuierlich und in Echtzeit zu überwachen und darauf zu reagieren. Die Sicherheitsüberwachung von Fahrzeugen umfasst die kontinuierliche Überwachung von Netzwerkaktivitäten, Protokolldateien, Sensoren, GPS, Kameras, Telematik und Systemverhalten. Neben der Überwachung setzt das VSOC auch Tools ein, die Protokolle, Netzwerkverkehr und Systemaktivitäten in Echtzeit erfassen und analysieren. Dazu gehört die Erkennung von Mustern, Anomalien, potenziellen Bedrohungen usw. Jede Abweichung oder jedes verdächtige Muster löst eine Warnung aus, so dass die Expert:innen schnell auf potenzielle Bedrohungen reagieren können. Ein VSOC unterstützt Fahrzeughalter:innen, Flottenmanager:innen und Strafverfolgungsbehörden bei der Sicherheitsüberwachung, der Reaktion auf Zwischenfälle, dem Schutz von Vermögenswerten und der Datenanalyse.

Insgesamt setzen diese Schutzmaßnahmen fortschrittliche Technologien wie signaturbasierte Erkennung, Verschlüsselung, Authentifizierung, Firewalls, Netzwerksegmentierung und kontinuierliche Überwachung ein. So entsteht ein mehrschichtiges Verteidigungssystem für softwaredefinierte Fahrzeuge. Dieser technische Ansatz hilft, Bedrohungen zu erkennen, zu unterbinden und zu entschärfen, um die Integrität und Funktionalität von vernetzten Fahrzeugen zu schützen.

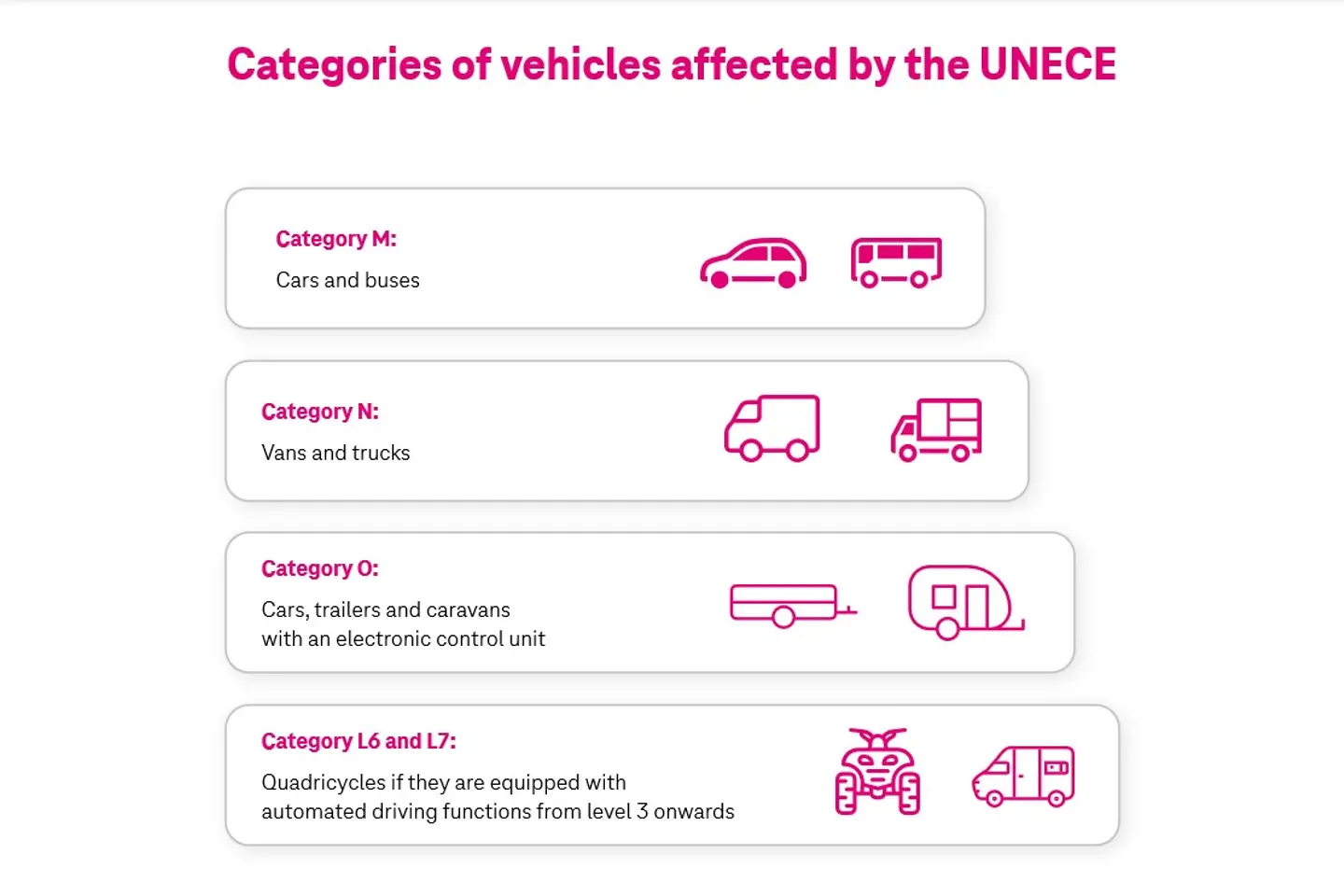

Im Jahr 2021 erließ die Wirtschaftskommission für Europa der Vereinten Nationen (UNECE) die erste Sicherheitsvorschrift überhaupt, die speziell für Fahrzeuge gilt – die UNECE R155. Die UNECE R155 gilt für die Automobilindustrie, die im Bereich vernetzter und automatisierter Fahrzeuge (ab Juli 2024 produzierte Neufahrzeuge) in der Europäischen Union tätig ist. Sie umfasst Leitlinien zur Minderung potenzieller Risiken im Zusammenhang mit der zunehmenden Vernetzung und elektronischen Steuerungen.

Zu den wichtigsten Aspekten dieser Richtlinie zählt, dass sie von den Hersteller verlangt,

Diese Regelung gilt nicht nur für OEMs, sondern auch für ihre Zuliefer:innen, da die mit der Lieferkette verbundenen Risiken ebenfalls erheblich zugenommen haben. Neben der R155 wurde auch die R156 zu Softwareverwaltung, Softwareversionen, Softwarekonfiguration, Dokumentation, Verwaltung von Over-the-Air-Updates usw. erlassen.

Die UNECE R155 fordert die Hersteller:innen auch dazu auf, die allgemeiner gefasste ISO/SAE-Norm 21434 einzuhalten. Die R155 stellt die Einhaltung der Vorschriften durch die Definition von Prozessen in den Vordergrund und unterstreicht die Notwendigkeit von Sicherheitsmanagementsystemen.11 Die Nichteinhaltung dieser Vorschriften kann in einigen Ländern erhebliche Geldbußen, Strafen oder sogar die Aussetzung des Autoverkaufs nach sich ziehen. Durch die Einhaltung dieser Compliance-Anforderungen demonstriert ein OEM sein Engagement für die Sicherheit, mindert Risiken und vermeidet hohe Strafen. Darüber hinaus kann er sich aber auch eine Markenreputation aufbauen, einen Wettbewerbsvorteil verschaffen und das Vertrauen der Kund:innen gewinnen.

T-Systems hilft Ihnen, eine starke Cyberabwehr für Ihre Fahrzeuge und Ihren Fuhrpark aufzubauen. Mit unserem Fachwissen in den Bereichen Automobilindustrie und Sicherheit können wir Sie bei der Einhaltung der UNECE- und ISO-Normen für softwaredefinierte Fahrzeuge unterstützen. T-Systems kann Sie in die Lage versetzen, wirkungsvolle Cyberabwehrmaßnahmen wie IDS, Penetrationstests für die Automobilindustrie, Zero Trust, Mikrosegmentierung, VSOC und mehr zu integrieren. Wir sind nach ASPICE (Automotive SPICE) Level 2 zertifiziert. Unsere erstklassigen Projektmanagement- und Engineering-Prozesse sind auf Ihre Anforderungen bei der Entwicklung von Automobilsoftware zugeschnitten. Mit unseren Lösungen für die Automobilindustrie können Sie sich einen Wettbewerbsvorteil verschaffen, Risiken besser verwalten, die Einhaltung gesetzlicher Vorschriften verbessern und Ihren Kund:innen Qualitätssicherung bieten. Kontaktieren Sie uns noch heute.

1 Zero Emission News, 2023, Europäische Kommission

2 Global Smart Car Market Report, 2023, Market.US

3 Rewriting Rules of Software-Defined Vehicles, 2023, BCG

4 Rewiring Car Electronics and Software Architecture, 2021, McKinsey & Company

5 GM Blog, 2022, GM Authority

6 Tesla EV News, 2022, Fortune

7 Car Hackers Artikel, 2023, The Atlantic

8 Global Automotive Cybersecurity Report, 2024, Upstream

9 Akira Ransomware Attack News, 2023, SC Media

10 Toyota Ransomware Attack, 2023, Spiceworks

11 UN Vehicle Regulations Pressemitteilung, 2021, UNECE