In diesem Blog erfahren Sie, wie sich der Einsatz von Operational Technology (OT) Systemen im Laufe der Jahre entwickelt und die Nutzung von SCADA, Software und Konnektivität exponentiell zugenommen hat. Kann sich die Industrie die durch Cyberangriffe verursachten Ausfallzeiten leisten? Wie wirkt sich das auf das öffentliche Leben aus? Welche Arten von Cyberangriffen nehmen zu? Wie können sich Unternehmen gegen diese modernen Cyberrisiken schützen?

Bis vor ein paar Jahren kannte die OT-Welt nur wenige Cybersicherheitsrisiken, hatte noch keine Verbindung zu IT-Netzwerken und war für Angreifer:innen kaum zu erreichen. Doch die Dinge haben sich mittlerweile drastisch verändert.

Heute sind immer mehr Maschinen vernetzt. Eine große Anzahl von Sensoren, Controllern und Aktoren wird für die Steuerung dieser Maschinen eingesetzt. Allein in der verarbeitenden Industrie wird die Anzahl vernetzter Geräte bis 2025 auf mehr als 30 Milliarden ansteigen.1

Die Maschinen kommunizieren und senden Daten über das Internet, Unternehmensnetzwerke und andere Kommunikationsprotokolle. Der Einsatz von OT- und ICS-Systemen wie SCADA, SPS und IIoT hat ebenfalls zugenommen.

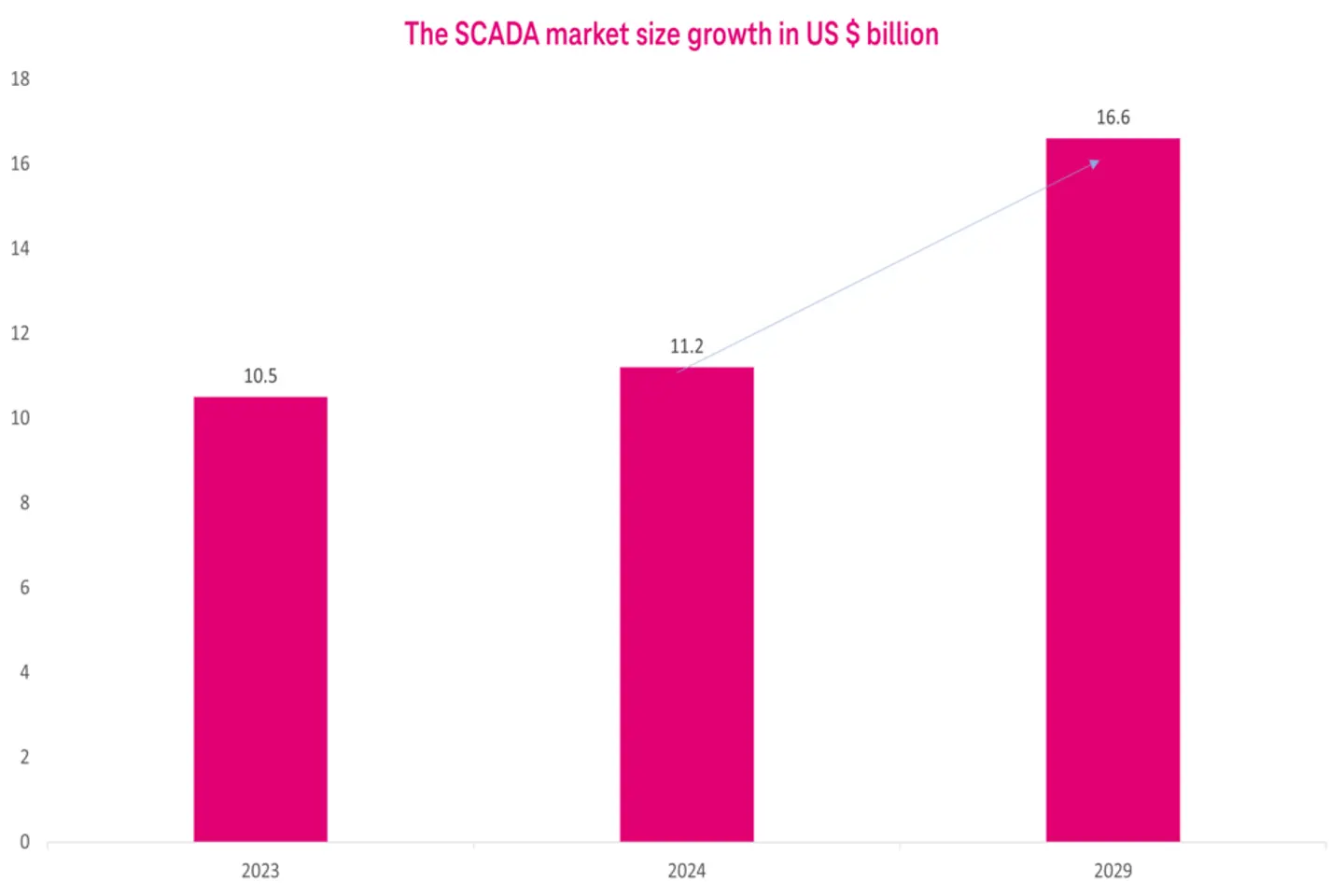

Mit der weltweit zunehmenden Verbreitung von SCADA in der Industrie wächst auch der Markt mit einer CAGR von 8,3 %.2 Es wird erwartet, dass er bis 2029 16,6 Milliarden US-Dollar erreichen wird. Dieses Wachstum kann auf das Phänomen Industrie 4.0 zurückgeführt werden, die Integration digitaler Technologien in Fertigungs- und Industrieprozesse. Die wichtigsten und neuesten Technologien sind IoT, Künstliche Intelligenz (KI), Cybersicherheit, Konnektivität, Analytik, Cloud Computing, 5G und mehr.

In den Bereichen Energieversorgung, Chemieindustrie, Wasserversorgung, Abfallwirtschaft sowie in der Öl- und Gasindustrie kommt SCADA schon seit geraumer Zeit zum Einsatz. Wasseraufbereitungsanlagen beispielsweise verwenden SCADA-Systeme zur Überwachung und Steuerung von Chemikalien-Konzentrationen, Tankfüllständen, Umgebungsbedingungen und Anlagen. SCADA wird auch zur Steuerung von Geräten wie Filtern, Pumpen und Ventilen verwendet. Per Fernzugriff kann auf der Grundlage von Echtzeitdaten Ventile eingestellt und so eine optimale Wasserqualität aufrechterhalten werden.

Aber auch Branchen wie das Transportwesen und die Landwirtschaft haben begonnen, diese neue Technologie einzusetzen, um Kontrollen, Effizienz und Transparenz zu verbessern. Verkehrsunternehmen verwenden SCADA-Systeme zur Überwachung von Verkehrssignalen, Brücken, Tunneln, Zügen usw. Durch die Optimierung und Automatisierung der Prozesse sparen die Branchen Energie. Zudem unterstützen SCADA-Systeme die proaktive Instandhaltung und damit die Vermeidung kostspieliger Ausfallzeiten. In der Landwirtschaft dient SCADA dazu, Echtzeitdaten über Kulturen, Bodenfeuchtigkeit, Temperatur usw. zu erhalten.

Die zunehmende Bedeutung von Software und Konnektivität in der Operativen Technologie führt zu einem Anstieg der Cybersicherheitsrisiken. Unternehmen, die mit veralteten Technologien arbeiten, sind stärker gefährdet. Diese Systeme (die entwickelt wurden, als noch nicht von Cyberangriffen ausgegangen wurde) sind anfällig für Cybervorfälle, da sie in der modernen Bedrohungslandschaft über unzureichend integrierte Sicherheitsmaßnahmen verfügen. Diese alten OT-Systeme zu ersetzen ist auch nicht ganz einfach – denn die Integration von neuen Systemen, die Umschulung von Teams auf spezielle Systeme und die Neukonfiguration von Protokollen kostet viel Geld.

Unabhängig davon, ob die OT-Systeme neu oder alt sind, müssen ausreichende Sicherheitsvorkehrungen vorhanden sein. Angriffe auf OT-Systeme führen zu Störungen in kritischen öffentlichen Infrastrukturen und zum Ausfall wichtiger Dienste.

Laut einer aktuellen Umfrage von Palo Alto zwingen Cyberangriffe Unternehmen dazu, 25 % ihres Produktionsbetriebs vorübergehend stillzulegen. Dieser Bericht enthält einige interessante Daten:

Clorox, ein in den USA ansässiges Unternehmen für Reinigungsmittel, erlebte 2023 einen Cyberangriff, der die Produktionskapazitäten beeinträchtigte und schließlich zu einer Störung der Lieferkettenfunktionen führte.

Das Unternehmen stellte unbefugte Aktivitäten und Zugriffe in seinen IT-Systemen fest und war gezwungen, einige der Systeme vom Netz zu nehmen. Clorox griff auf manuelle Prozesse zurück, um Bestellungen und Kommunikation mit Kund:innen zu bearbeiten. Selbst einen Monat nach diesem Sicherheitsvorfall waren bei Clorox noch nicht alle Abläufe und die Lieferkette vollständig wiederhergestellt. Infolgedessen war das Produkt in den meisten Geschäften vorübergehend nicht mehr erhältlich.

Dieser Cyberangriff kostete das Unternehmen rund 366 Millionen US-Dollar, nachdem sein Quartals-Nettoumsatz um 20 Prozent eingebrochen war.4 Der Vorfall zeigt, dass Angriffe nicht nur den Betrieb stören, sondern auch weitreichende finanzielle Auswirkungen haben.

Andere bemerkenswerte Vorfälle haben zu erheblichen Störungen geführt und das öffentliche Leben beeinträchtigt. Der Angriff auf die Colonial-Pipeline ist ein solcher Fall. Wegen eines Ransomware-Angriffs musste eine der größten US-Pipelines ihren Betrieb für mehrere Tage einstellen, was eine umfangreiche Kraftstoffknappheit nach sich zog. Dies führte zu einem einwöchigen Stillstand, einem vorübergehenden starken Anstieg der Kraftstoffpreise, langen Schlangen an den Tankstellen und der Ausrufung des Ausnahmezustands durch den US-Präsidenten. Das Unternehmen war gezwungen, 4,4 Millionen US-Dollar Lösegeld zu zahlen, um den Betrieb wieder aufnehmen zu können.5

Stellen Sie sich vor, was passieren würde, wenn Cyberkriminelle die Stromnetze angreifen würden. Dies würde zu einem weitreichenden Stromausfall führen und die meisten öffentlichen Dienste lahmlegen. Die moderne Gesellschaft kann so nicht funktionieren. Kritische Infrastrukturen müssen gesichert werden, um ein solches Chaos zu verhindern.

Die Motivation für diese Cyberangriffe kann beliebiger Art sein, von politischen Motiven über Spionage und Sabotage bis hin zu finanziellen Gründen. Ransomware-Angriffe auf die OT-Infrastruktur sind oft finanziell motiviert. LockBit zum Beispiel ist ein Ransomware-Typ, der dafür bekannt ist, durch fortschrittliche Exfiltrations- und Verschlüsselungstechniken sehr hohe Schäden zu verursachen.

Dragos zufolge haben Ransomware-Angriffe im Jahr 2023 gegenüber 2022 um 50 % zugenommen. 25 % der Ransomware-Angriffe auf Industrieunternehmen werden LockBit zugeschrieben. Nordamerika und Europa sind am stärksten von solchen Ransomware-Angriffen betroffen.

Neben Ransomware gehören auch Malware, Insider-Angriffe und Phishing zu den größten Problemen für Unternehmen. Doch alle Angriffe, egal welcher Art, schaden dem Geschäft – finanzielle Verluste, Reputationsverluste und rechtliche Probleme sind nur einige ihrer Folgen.

Die Folgen von solchen Angriffen zwingen Branchenakteure, die richtigen Investitionen in die Cybersicherheit zu tätigen. Die Reaktion auf eine einzige Sicherheitsverletzung bei einem vernetzten Gerät kostet durchschnittlich 10.000 bis 50.000 US-Dollar. In Anbetracht der finanziellen Auswirkungen eines Angriffs ist es ratsam, in Sicherheitslösungen zu investieren.

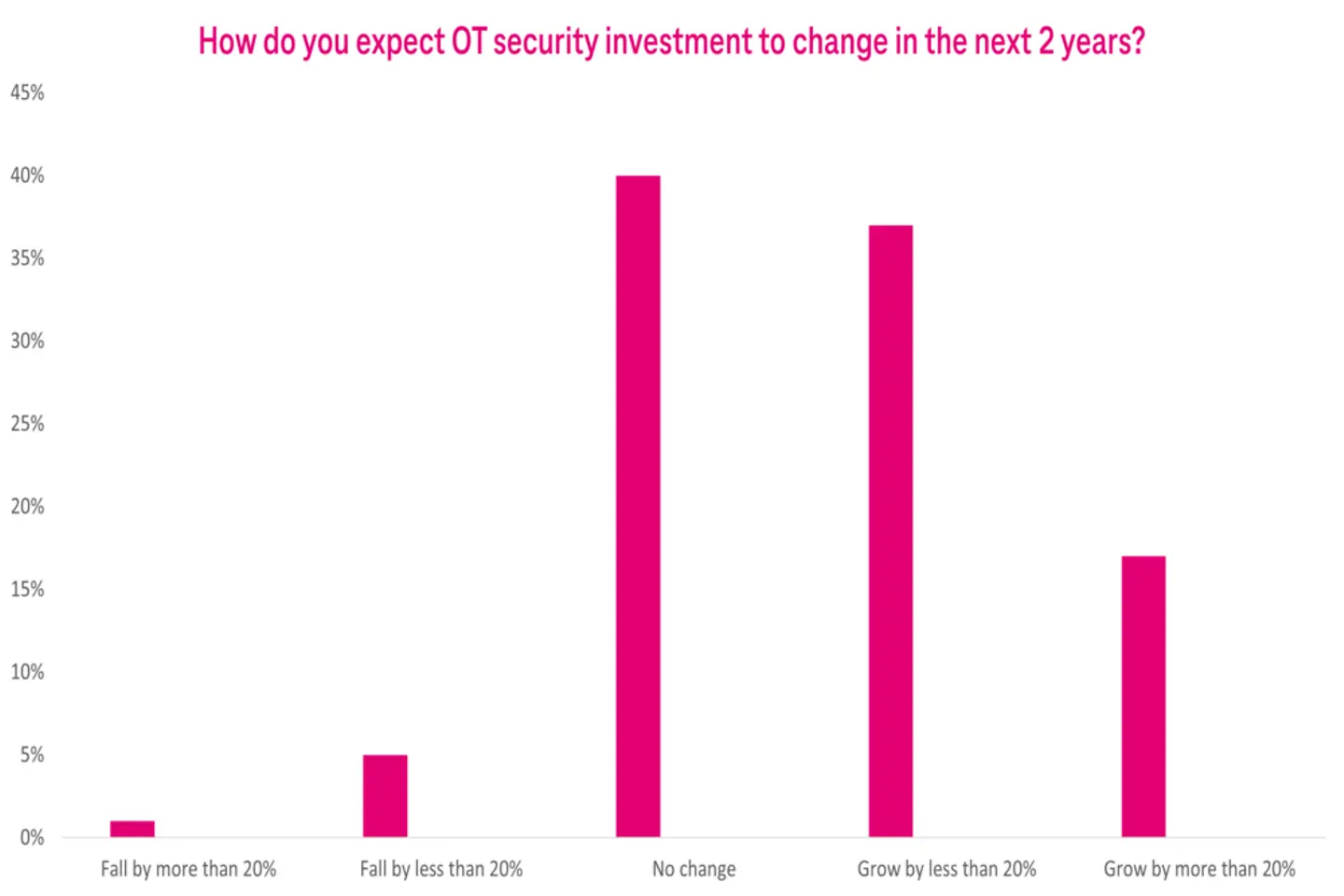

Etwa 97 % der Unternehmen priorisieren Investitionen in die OT-Sicherheit in den nächsten zwei Jahren. Für 25 % der Unternehmen haben sie oberste Priorität. Mehr als 50 % dieser Unternehmen planen, mehr Geld in ihre Sicherheit zu investieren.6

Die meisten dieser Ausgaben müssen in die Sicherung der IT fließen, da viele der Bedrohungen von der IT ausgehen, bevor sie die OT stören. Daher müssen OT- und IT-Teams unbedingt zusammenarbeiten, was wegen der Silo-Mentalität in den Abteilungen eine Herausforderung darstellt. Ohne eine enge Verzahnung von OT und IT können Unternehmen ihre OT und kritischen Infrastrukturen jedoch nicht vollständig absichern.

Die Regulierungsbehörden setzen die Unternehmen zunehmend unter Druck, OT und IT zusammenzuführen. 77 % der Unternehmen erwarten in den nächsten zwei Jahren mehr Druck durch Vorschriften. Es ist nur eine Frage der Zeit, bis die beiden Abteilungen vereinigt werden.

Rechtsvorschriften wie die Verordnung zur Bestimmung Kritischer Infrastrukturen (KritisV) und die NIS2-Richtlinie der EU über die Netzwerk- und Informationssicherheit stellen an Betreiber:innen kritischer Infrastrukturen bestimmte Anforderungen in Bezug auf Sicherheitsmaßnahmen, Vorfallsreaktion, Rechtskonformität und Risikomanagement. Solche Regelwerke zwingen die Industrie, ihre Cyberabwehr und ihre Ausfallsicherheit zu verbessern.

Ähnliche Vorschriften gibt es überall auf der Welt, z.B. die Critical Infrastructure Protection (CIP) Standards der NERC, des National Institute of Standards and Technology (NIST CSF) usw. Die NERC hat verschiedene Organisationen für die Nichteinhaltung von Vorschriften bestraft.

Ein Beispiel hierfür ist Duke Energy, ein führendes US-amerikanisches Energieunternehmen. Das Unternehmen wurde wegen mehr als 100 Verstößen gegen die CIP-Standards der NERC zu einer Geldstrafe verurteilt, insbesondere wegen unzureichenden Schutzes kritischer Cyber-Assets und des Versäumnisses, die erforderlichen Sicherheitskontrollen einzuführen. Duke Energy musste wegen Verstößen und Nichteinhaltung von Vorschriften Strafen in Höhe von 10 Millionen US-Dollar zahlen. Außerdem musste das Unternehmen einen Aktionsplan für die Einführung korrigierender Sicherheitsmaßnahmen erstellen.7

Welche Maßnahmen zur Cybersicherheit können Unternehmen ergreifen, um ihre kritischen Infrastrukturen zu schützen?

In den letzten Jahren, insbesondere seit der COVID-19-Pandemie, hat sich der Trend zum Fernzugriff verstärkt. Per Fernzugriff können OT-Systeme gesteuert werden, ohne vor Ort zu sein. Etwa drei von vier OT-Mitarbeiter:innen gehen davon aus, dass der Trend zur Telearbeit zunehmen wird.8 Dies bedeutet, dass Unternehmen eine Cloud-basierte Architektur und Maßnahmen zu ihrer Absicherung benötigen, um die mit der Cloud verbundenen Risiken zu bewältigen.

Der Grund für den Übergang zur Cloud ist ganz einfach: Der Fernzugriff ermöglicht eine bessere Überwachung, zeitnahe Reaktionen, Kosteneinsparungen usw. Allerdings vergrößert er auch die Angriffsfläche und ermöglicht Manipulationen, unbefugten Zugriff, die Einschleusung von Ransomware und Malware, DDoS-Angriffe (Distributed Denial of Service) und andere Formen von Cyberangriffen.

Zero Trust Security ist eines der wichtigsten Sicherheitskonzepte, mit dem Unternehmen alle Arten von unbefugtem Zugriff verhindern können. Bei Zero Trust Security werden die Identität der Benutzer:innen und die Identität des Geräts kontinuierlich überprüft, bevor der Zugriff auf OT-Systeme gewährt wird. Nutzer:innen erhalten nur Zugriff auf die Daten, die sie wirklich benötigen, was die Angriffsfläche minimiert. Unternehmen können außerdem die Netzwerkaktivitäten kontinuierlich auf verdächtige Aktivitäten, Schutzverletzungen, unerwünschte Gerätekommunikation, Datenschutzverletzungen usw. überwachen. Darüber hinaus ist eine der wichtigsten Eigenschaften der Zero Trust Security die Fähigkeit zur Netzwerkssegmentierung.

Mit Netzwerksegmentierung können Unternehmen Netzwerke in kleinere Segmente unterteilen und feinstufige Richtlinien konfigurieren. So können in Segmenten mit kritischer Infrastruktur strengere Sicherheitsrichtlinien gelten als in Segmenten mit anderen Ressourcen. Segmentierung hindert Angreifer:innen wirksam daran, sich im Netzwerk frei zu bewegen, sie hilft also, den Angriff zu begrenzen und den Schaden zu minimieren.

In OT-Umgebungen müssen Unternehmen TDIR-Sicherheitslösungen implementieren, um jede Bedrohung zu erkennen und zu stoppen, bevor sie Schaden anrichtet. Die Netzwerke müssen kontinuierlich auf ungewöhnliche Muster überwacht werden; so kann z. B. ein sprunghafter Anstieg des Datenverkehrs mit einem SPS auf einen Einbruch hindeuten.

Sobald ein Einbruch entdeckt wird, muss er weiter untersucht werden, um die Ursache und das Ausmaß des Vorfalls zu verstehen. Im Rahmen der Reaktion müssen kompromittierte Ressourcen isoliert werden, um weiteren Schaden zu verhindern. Der Wiederherstellungs- und Sicherungsprozess sollte beginnen, sobald sichergestellt ist, dass die Bedrohung beseitigt wurde. Zur Vorfallsreaktion gehört auch die Meldung des Vorfalls an die richtigen Adressat:innen, insbesondere die Aufsichtsbehörden.

Wenn z. B. in einer Wasseraufbereitungsanlage unregelmäßige Druckwerte festgestellt werden, könnte dies auf eine Kompromittierung des SCADA-Systems hindeuten. Die Sicherheitsteams müssen die betroffenen Systeme finden und isolieren.

In den letzten 18 Monaten wurden allein in den USA etwa neun Cyberangriffe auf Wasserwerke gemeldet.9 In einigen dieser Fälle drangen die Angreifer:innen per Fernzugriff in die SCADA-Systeme ein und manipulierten die Steuerungen. In den meisten Fällen wurden die Angriffe abgewehrt, bevor sie größeren Schaden anrichten konnten.

Im Jahr 2021 wurde eine Wasseraufbereitungsanlage in Florida von einem Angriff heimgesucht. Dabei stieg die Natriumhydroxidkonzentration so stark an, dass eine Vergiftung der Bevölkerung drohte. Einem Bericht zufolge hatten sich die Angreifer:innen per Fernzugriff unbefugten Zugang verschafft, um diesen Angriff auszuführen. Glücklicherweise bemerkte einer der Mitarbeiter:innen, dass sich das IT-System ungewöhnlich verhielt, und meldete den Vorfall, was zur Aufdeckung des Sicherheitsvorfalls führte.10

Solche Vorfälle zeigen, wie wichtig es ist, über die richtigen Mittel zur Bedrohungsaufklärung zu verfügen.

Security Operations Center (SOC)

Mit einem SOC können Industrieunternehmen die ständige Überwachung ihrer kritischen Infrastruktur sicherstellen. Ein SOC mit fachkundigen Analyst:innen und fortschrittlichen Tools ermöglicht eine umfassende Überwachung. Zudem können die Analyst:innen die Bedrohungen auch in Echtzeit abwehren, um ihre Auswirkungen zu minimieren. Mit modernen KI-basierten Tools lassen sich Bedrohungen frühzeitig erkennen und entschärfen, bevor OT-Umgebungen betroffen sind.

Security Information and Event Management (SIEM)

Mit SIEM können Sicherheitsteams Protokolle von mehreren OT- und ICS-Geräten sammeln, um eine konsolidierte Sicht auf Sicherheitsereignisse zu erhalten. SIEM-Lösungen können helfen, verschiedene Anomalien zu erkennen. Sie können auch die Untersuchung und Analyse nach einem Sicherheitsvorfall entscheidend unterstützen. Darüber hinaus unterstützt SIEM die Einhaltung von Vorschriften und Meldepflichten.

Security Orchestration, Automation & Response (SOAR)

Viele Branchen nutzen SOAR-Lösungen, um Abläufe zu automatisieren und die Reaktionszeiten zu verbessern, damit Angriffe schnell abgewehrt und eingedämmt werden können. Wenn SOC, SIEM und SOAR integriert sind, können sie die Sicherheitsaufstellung verbessern – indem sie höhere Transparenz, Effizienz und Reaktionsfähigkeit ermöglichen.

Unternehmen mit begrenzten Sicherheitsressourcen – Fachleuten, Tools und Budgets – können immer auf Managed Services von Branchenführer:innen wie T-Systems setzen. MDR-Sicherheitsdienstleistungen können Unternehmen dabei helfen, ihre OT-Netzwerke rund um die Uhr zu überwachen. Mit KI-basierten Tools können sowohl bekannte als auch unbekannte Bedrohungen frühzeitig erkannt werden. Ungewöhnliche Muster werden in Echtzeit erkannt und bearbeitet.

MDR-Teams können in Echtzeit reagieren und Abhilfe schaffen. Mit den neuesten Tools können sie verwertbare Erkenntnisse gewinnen und die Sicherheitsaufstellung weiter verbessern. MDR enthält auch eine EDR-Komponente (Endpoint Detection and Response) zum Schutz aller Geräte innerhalb der OT-Umgebung.

T-Systems bietet maßgeschneiderte MDR-Sicherheitslösungen für die Energie-, Öl- und Gas-, Wasser-, Versorgungs- und Fertigungsbranche sowie für alle anderen Branchen, in denen ICS/OT-Umgebungen betrieben werden. T-Systems verfügt über fortschrittliche SOC-Lösungen, moderne Sicherheitstools und erfahrene Sicherheitsexpert:innen, um Unternehmen bei der Sicherung ihrer OT-IT-Infrastruktur zu unterstützen.

Darüber hinaus können wir Ihnen mithilfe von Penetrationstests, Schwachstellenscans und anderen Sicherheitsbewertungen helfen, Sicherheitslücken zu erkennen. Unsere Expert:innen können die OT-IT-Sicherheitsaufstellung Ihres Unternehmens bewerten, indem sie eine gründliche Bestandsaufnahme der Ressourcen durchführen, vorhandene Schwachstellen und ungepatchte/veraltete Software aufspüren, Zugangskontrollen überprüfen und Angriffe simulieren, um die Auswirkungen potenzieller Angriffe zu ermitteln.

Wir haben bereits Unternehmen als Sicherheitspartner:innen bei umfassenden Maßnahmen zur Verbesserung der Sicherheit, Ausfallsicherheit und Rechtskonformität unterstützt. Wenn Sie wissen möchten, wie Sie Ihr Unternehmen sicher und resilient machen können, setzen Sie sich mit uns in Verbindung.

1 OT Security Trends, 2024, Verve

2 SCADA Market Statistics, 2023, Markets and Markets

3 OT Security Survey, 2024, Palo Alto Networks

4 Clorox Cyberattack Timeline Article, 2023, The National CIO Review

5 Colonial Pipeline Attack Article, 2022, TechTarget

6, 8 OT Security Survey, 2024, Palo Alto Networks

7 Duke Energy Fines Article, 2019, IT Governance USA

9 Cyber Attacks on Water Sector, 2024, Wisdiam

10 Florida Water Utility Hack Article, 2021, Wired