Haben Sie manchmal Bedenken, was mit Ihren Cookies beim Surfen im Web passiert und wo diese Informationen überall gespeichert werden? Haben Sie sich schon mal gefragt, ob eine beliebige Person diese Daten einfach so abrufen könnte? Diese Fragen sind durchaus berechtigt, denn frei zugängliche Quellen wie das Internet, Zeitungen, Radio oder Fernsehen können zur Informationsbeschaffung genutzt werden. Mit Open Source Intelligence (OSINT) ist das sogar recht einfach.

OSINT hat nichts mit Open Source Software zu tun, sondern bezieht sich auf die Suche von sogenannten "frei verfügbaren Informationsquellen" – also alle Quellen, die medial, analog oder digital auf- und abrufbar sind. Der Begriff OSINT kommt aus der Welt der Nachrichten und Geheimdienste, welche Open Source Intelligence primär für Information-Gathering, also das Zusammentragen bzw. Sammeln von Informationen über ein Ziel, nutzen. Da die Methode nicht nur kostengünstig, sondern auch effektiv ist, wird sie sowohl von Penetration-Testern und Red Teams, aber auch von Cyberkriminellen eingesetzt.

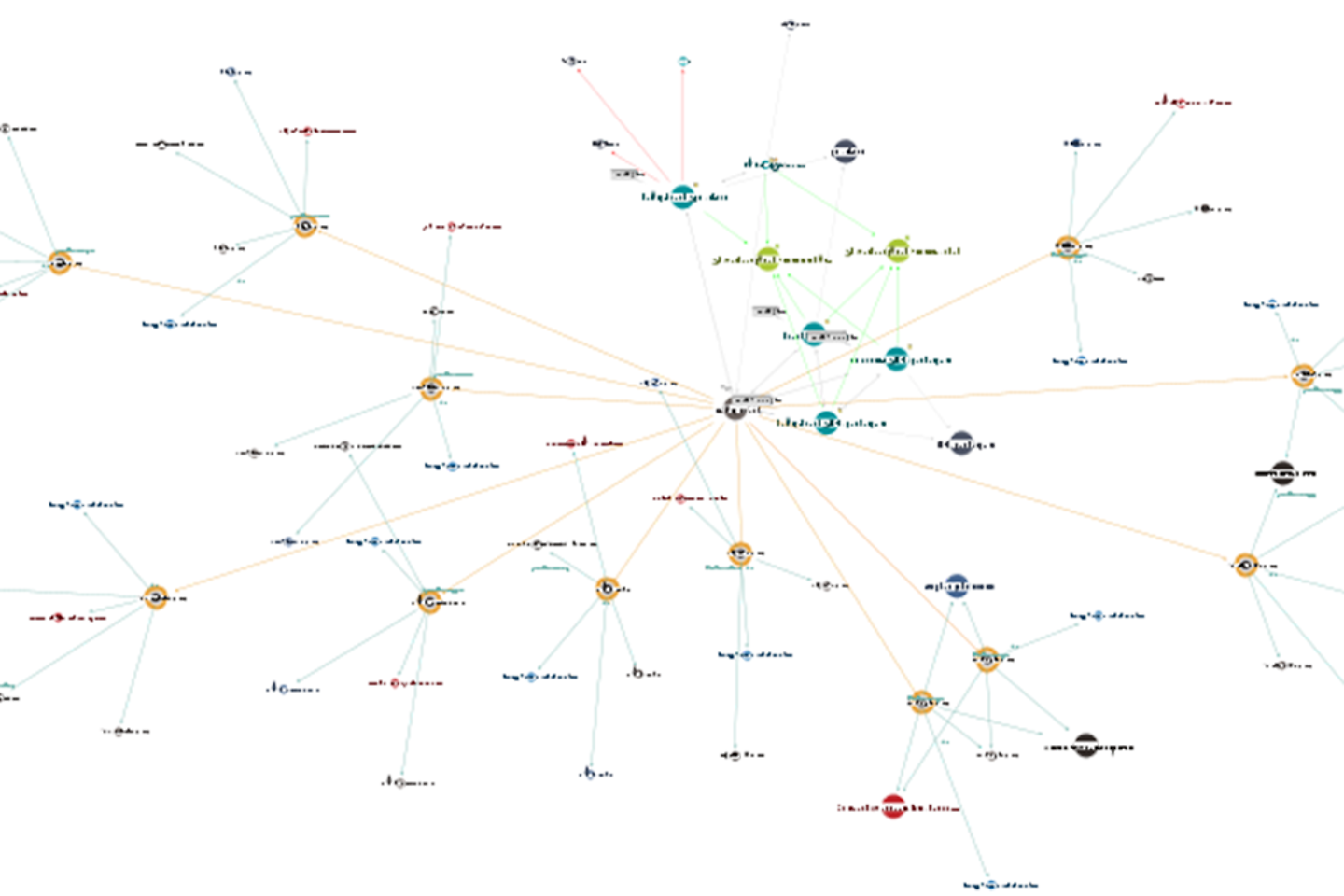

Der große Vorteil für Kriminelle liegt darin, dass die Wahrscheinlichkeit, bei der Informationsbeschaffung entdeckt zu werden, relativ gering ist. Mit OSINT können zwar keine umfassenden Informationen generiert werden, aber bereits die Beschaffung von Informationsschnipsel kann eine große Gefahr darstellen. Für das Zusammenführen oder Mapping dieser Informationsschnipsel können nämlich einfache und adäquate Tools eingesetzt werden, um dem Angreifer recht schnell ein Gesamtbild über das potenzielle Opfer zu vermitteln.

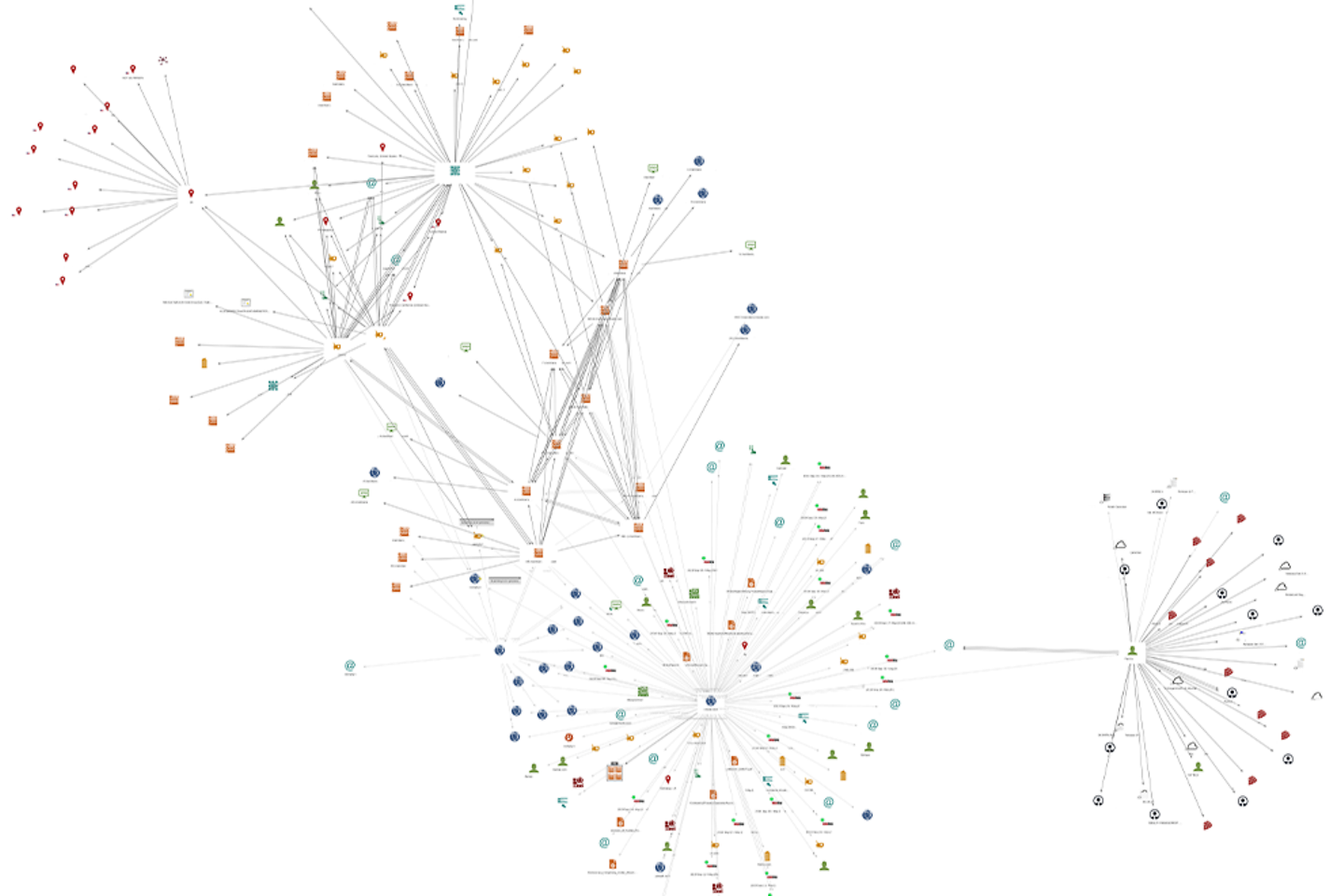

In der Netzwerk-Informationsbeschaffung gibt es verschiedene Wege, via OSINT zu den gewünschten Informationen zu kommen. Beispielsweise kann durch Einträge Autonomer Systeme (AS) eines Providers festgestellt werden, welche weiteren AS dieser Provider propagiert oder mit welchen er verbunden ist. So ist es mit geringem Aufwand möglich, zu den AS-Einträgen zusätzlich Informationen über den Netblock, die Eigentümer oder die Lokation sowie dazugehörende E-Mail-Adressen und Telefonnummern in Erfahrung zu bringen.

Bei einer IP-Adresse wird das Ganze noch umfassender. Ein kleiner Ping auf eine Adresse im World Wide Web löst den DNS-Namen zu einer IP-Adresse auf. Mit dieser IP Adresse können – mit ein wenig Tuning – dazugehörige Hashes, E-Mail-Adressen, Telefonnummern, Firmennamen, URLs, weitere IP-Adressen, Autonome Systeme, Domains, Websites, NS Records, Lokationen und viele weitere Informationen öffentlich und ohne "Lärm" beschafft werden.

Die große Stärke spielt OSINT aber aus, wenn es um einzelne Personendaten geht. Die Vielzahl an unterschiedlichen Social Media Netzwerken macht es Hackern einfach, an Informationen zu einzelnen Personen zu kommen. Social Media Plattformen sind dafür eine sehr gute, wenn nicht sogar die beste Wahl, weil Personen dort meist auch private Inhalte öffentlich posten.

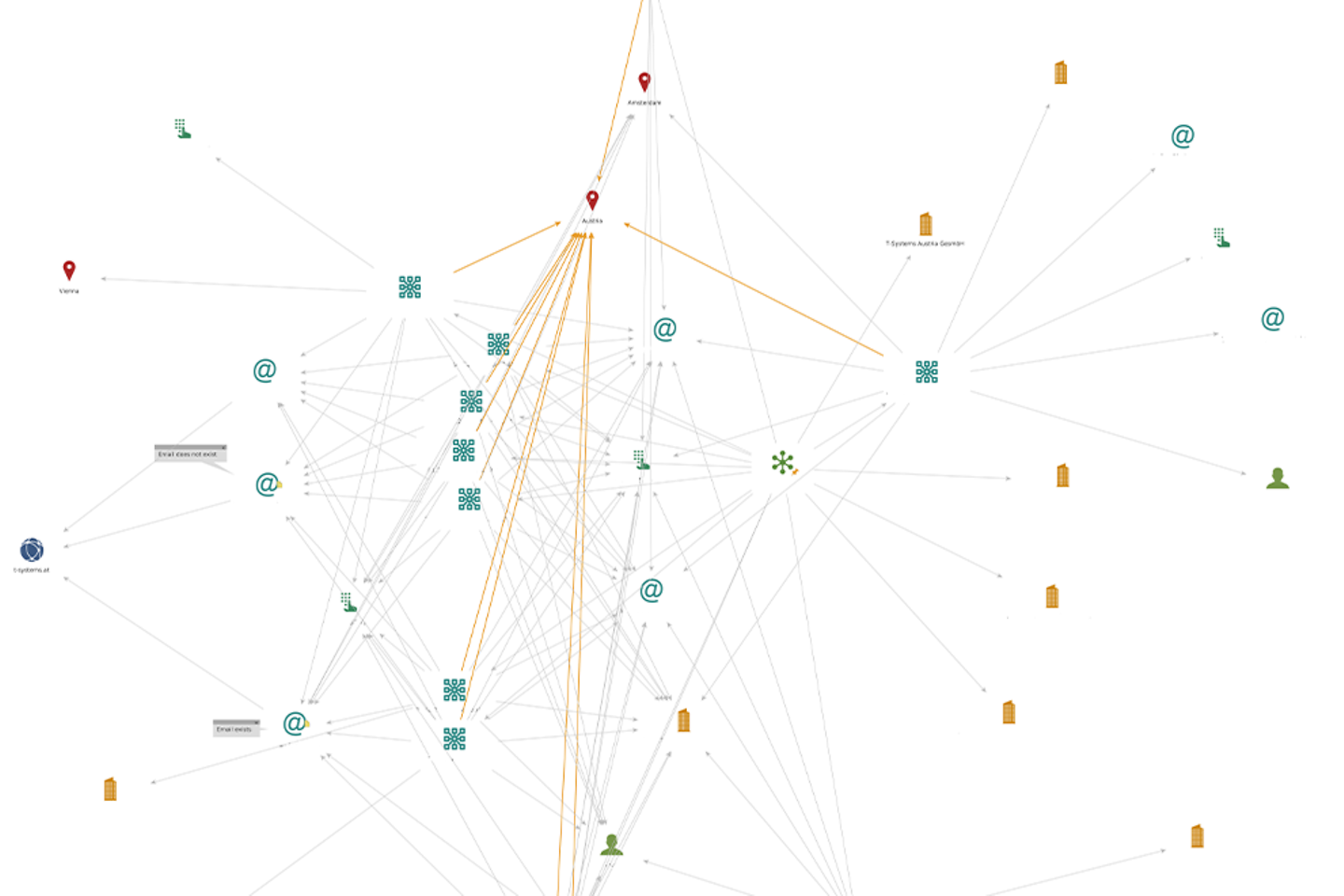

Oft sind die Nutzer*innen auch mit den komplexen Privatsphäre-Einstellungen überfordert und nicht in der Lage, ihre Profile gegen Spionage abzusichern. Mit OSINT können umfangreiche Informationen zu einzelnen Personen gesucht und ganz einfach zusammengesetzt werden. Ausgehend von einer E-Mail-Adresse werden zahlreiche für den Hacker interessante Verbindungen dargestellt.

Auf der Grafik sind jene E-Mail-Adressen zu sehen, die mit der Ziel-E-Mail-Adresse in Verbindung stehen. Die Eingabe der geschäftlichen E-Mail-Adresse führt so auch zur Gmail-Adresse der Zielperson. Gibt man die E-Mail-Adresse auf haveibeenpwnd.com ein, kann man sehen, dass der Account bereits in drei Fällen einem "Breach" ausgesetzt war. Für den Hacker würde es sich also schon lohnen, in den entsprechenden Quellen im Dark-Web nach einem passenden Passwort zu dieser E-Mail-Adresse zu suchen. Die Information, bei welchen Cloud-Diensten die E-Mail-Adresse registriert ist (DropBox etc.) gibt dem Hacker Hinweise, auf welchen Online-Speichern vermutlich weitere spannende Daten im File-Format zu finden sind.

Die geschäftliche E-Mail-Adresse führt außerdem zu einem weiteren Account einer Ausbildungsstätte, die wiederum zu einem Account auf einem Business Tool führt. So kann der Hacker ganz einfach an Unternehmensdaten herankommen. Erschreckend ist, dass auch noch mögliche Verwandte mit denselben Nachnamen der Zielperson aufscheinen. Auch bei diesen Personen kann schlussendlich nach weiteren Informationen gesucht werden. So vervollständigt sich Schritt für Schritt das Gesamtbild des potenziellen Opfers.

All die oben gezeigten Informationen wurden mit der Maltego Community Edition aus Kali Linux erstellt. Es gibt aber eine Vielzahl an weiteren stark verbreiteten OSINT Tools wie etwa Shodan, Google Dorks, theHarvester oder recon-ng. Das Interessante an diesen Tools ist, dass bei der gesamten Informationsbeschaffung kein einziger Log-Eintrag auf einem System hinterlassen wird. Das bedeutet, dass nicht nachvollzogen werden kann, ob Informationen beschafft wurden, geschweige denn welche. Damit eignen sich diese Tools nicht nur zum Ausspionieren von Personen, sondern sind gleichzeitig kostengünstig. Lediglich für die Nutzung und Informationsgewinnung muss Zeit investiert werden.

Was kann man also tun, um sich zu schützen, wenn nicht einmal Log-Einträge zur Nachverfolgung im System hinterlassen werden? Wir möchten Ihnen ein paar Tipps geben, die Sie zu Ihrem eigenen Schutz anwenden können:

Die oben genannten Punkte dienen als erste Schritte zur Absicherung Ihres Unternehmens gegen Cyber-Angriffe. Um eine ganzheitliche Abdeckung Ihres Unternehmens zu gewährleisten, stehen Ihnen aber noch zahlreiche weitere Möglichkeiten zur Verfügung. Wollen Sie wissen, ob Hacker einen Angriff auf Ihr Unternehmen planen oder ob möglicherweise Credentials Ihrer VIP User auf Plattformen im Dark Web angeboten werden? Mit unserem Advanced Threat Intelligence Service erhalten Sie Informationen zu Trends, Schwachstellen, entwendeten Daten und Betrugsabsichten im Vorhinein und können direkt Maßnahmen einleiten, um Angreifern keine Chance zu geben.

Jetzt liegt es an Ihnen, die richtige Strategie für die Sicherheit Ihres Unternehmens zu wählen. Kontaktieren Sie uns und vereinbaren Sie einen Beratungstermin, bei dem wir gemeinsam mit Ihnen die nächsten Schritte besprechen. Weil früher immer besser ist als zu spät!