En este blog descubrirás por qué la industria 4.0 representa tanto oportunidades como retos para las empresas manufactureras y qué riesgos de seguridad se esconden detrás de sus promesas. ¿Por qué los hackers tienen un interés especial en atacar a estas empresas? Te mostraremos casos reales de ataques que han costado millones de dólares y cómo las soluciones de seguridad modernas pueden protegerte contra estas amenazas.

Después de un breve período de automatización electrónica, llegó la era de la automatización inteligente, en la que el mundo digital y físico se integraron estrechamente. El término «industria 4.0» o «cuarta revolución industrial» fue acuñado en Alemania hace aproximadamente una década. Desde el inicio de esta transformación, tecnologías digitales como inteligencia artificial (IA), internet de las cosas (IoT), automatización, análisis y computación en la nube han invadido los procesos de manufactura. La integración se hizo tan profunda que las fronteras entre el mundo físico y digital se han difuminado.

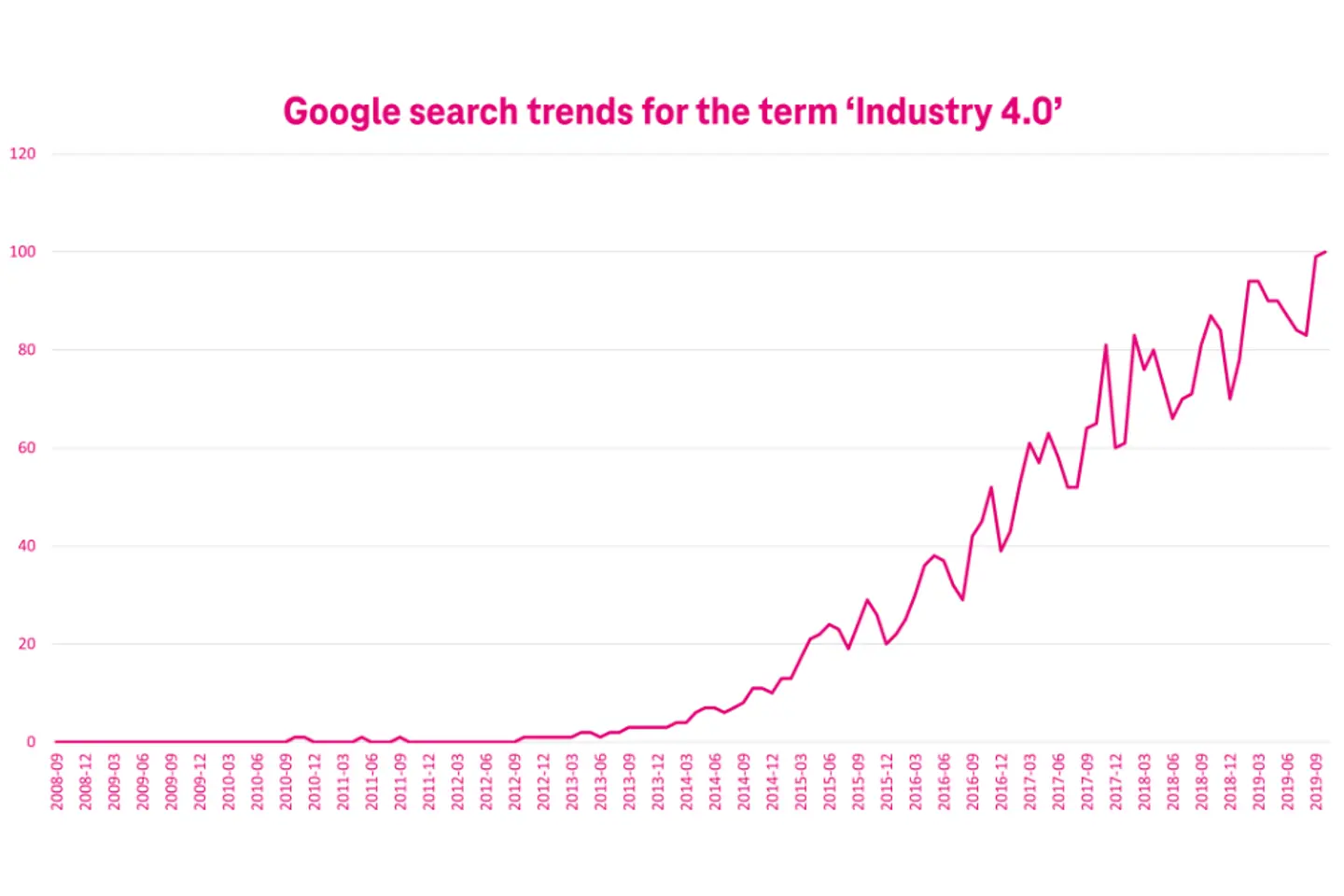

Para ilustrar cómo el término «industria 4.0» ha despertado el interés general, el gráfico adyacente muestra la evolución de las consultas de búsqueda en Google a lo largo del tiempo.

El concepto comenzó a generar curiosidad alrededor de 2012 y ganó mayor reconocimiento en 2015.1 Desde entonces, la digitalización en la industria manufacturera ha cobrado un gran impulso.

En 2024, la digitalización ocupa ya un lugar fijo entre los gastos de los fabricantes. Las empresas manufactureras usan cada vez más su presupuesto para invertir más en tecnologías digitales. El tamaño del mercado mundial de la industria 4.0 se estimó en unos 130.000 millones de USD en 2022 y se espera que supere los 377.000 millones de USD en 2029, con una tasa de crecimiento anual compuesto (TCAC) del 16 %.2

Con estas inversiones, las empresas manufactureras buscan aumentar la eficiencia operativa y la productividad, entre otras cosas. Hay que hacer más hincapié en el mantenimiento predictivo y mejorar el control de calidad. El objetivo también es crear una cadena de suministro más eficiente, con mayor escalabilidad y decisiones basadas en datos.

Por ejemplo, las empresas manufactureras usan tecnologías de nube para tener una visión general en tiempo real de sus inventarios. Esto les permite predecir mejor la demanda y garantizar un abastecimiento justo a tiempo, minimizando así el exceso de stock. El gigante automotriz alemán Volkswagen usa plataformas en la nube para mejorar el rendimiento de la producción y la gestión de la cadena de suministro. Además, la empresa está estudiando nuevas oportunidades de ingresos que puedan surgir de vender a sus competidores su probada plataforma industrial basada en la nube.3

A través de la digitalización, las empresas manufactureras buscan mantenerse competitivas y adaptarse a las condiciones cambiantes del mercado. Según un estudio de Deloitte, el 86 % de las empresas manufactureras cree que las iniciativas de fábricas inteligentes serán clave para mejorar su competitividad.4 Muchos fabricantes han aumentado sus inversiones en tecnología como consecuencia de ello.5

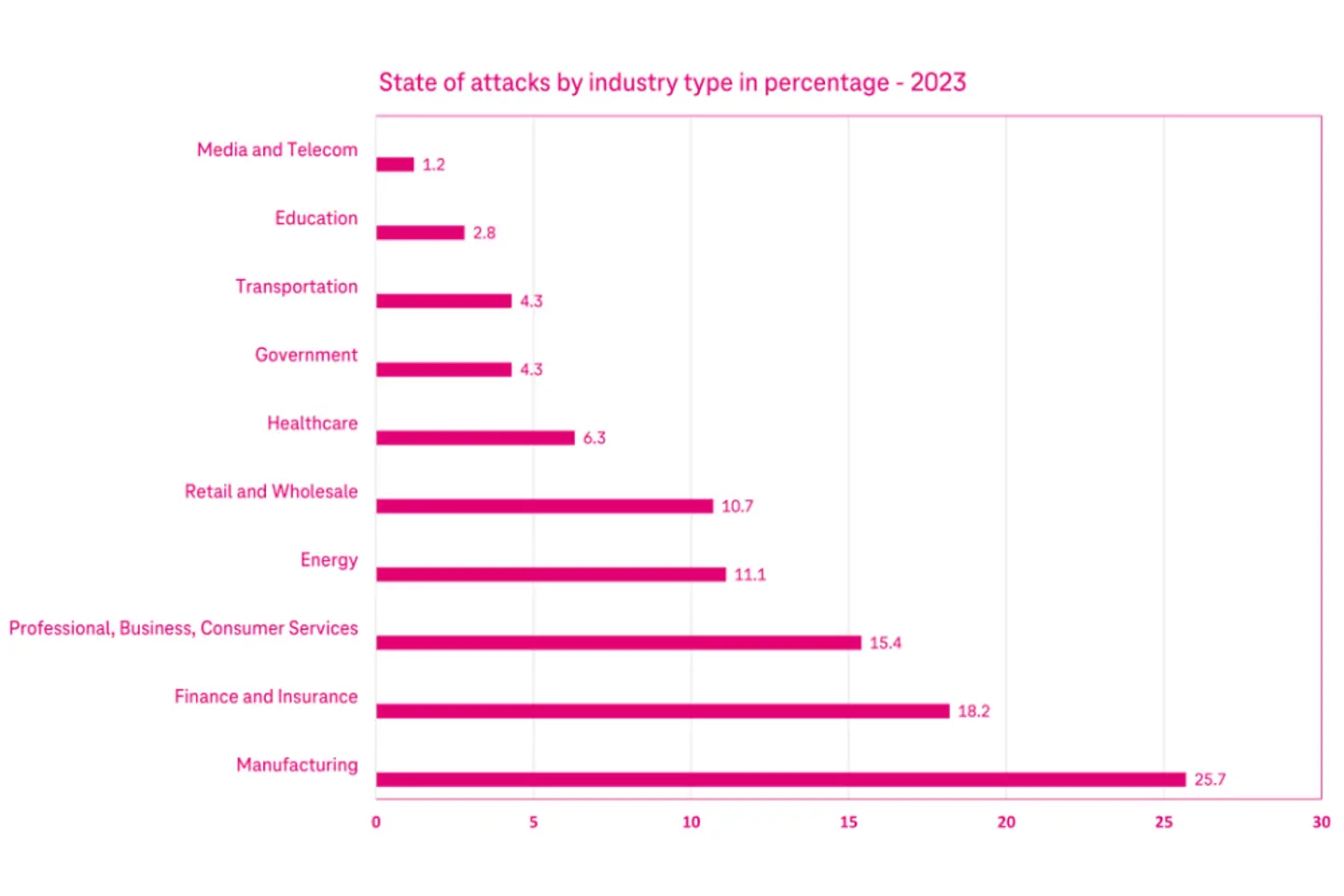

Sin embargo, la introducción de tecnologías digitales (software/TI) en la fabricación también alberga riesgos de ciberseguridad. Según Statista, la industria manufacturera registró el mayor número de ciberataques en 2023. Casi uno de cada cuatro ataques se dirigió a instalaciones de producción.6 Los ataques contra este sector siguen aumentando cada año.

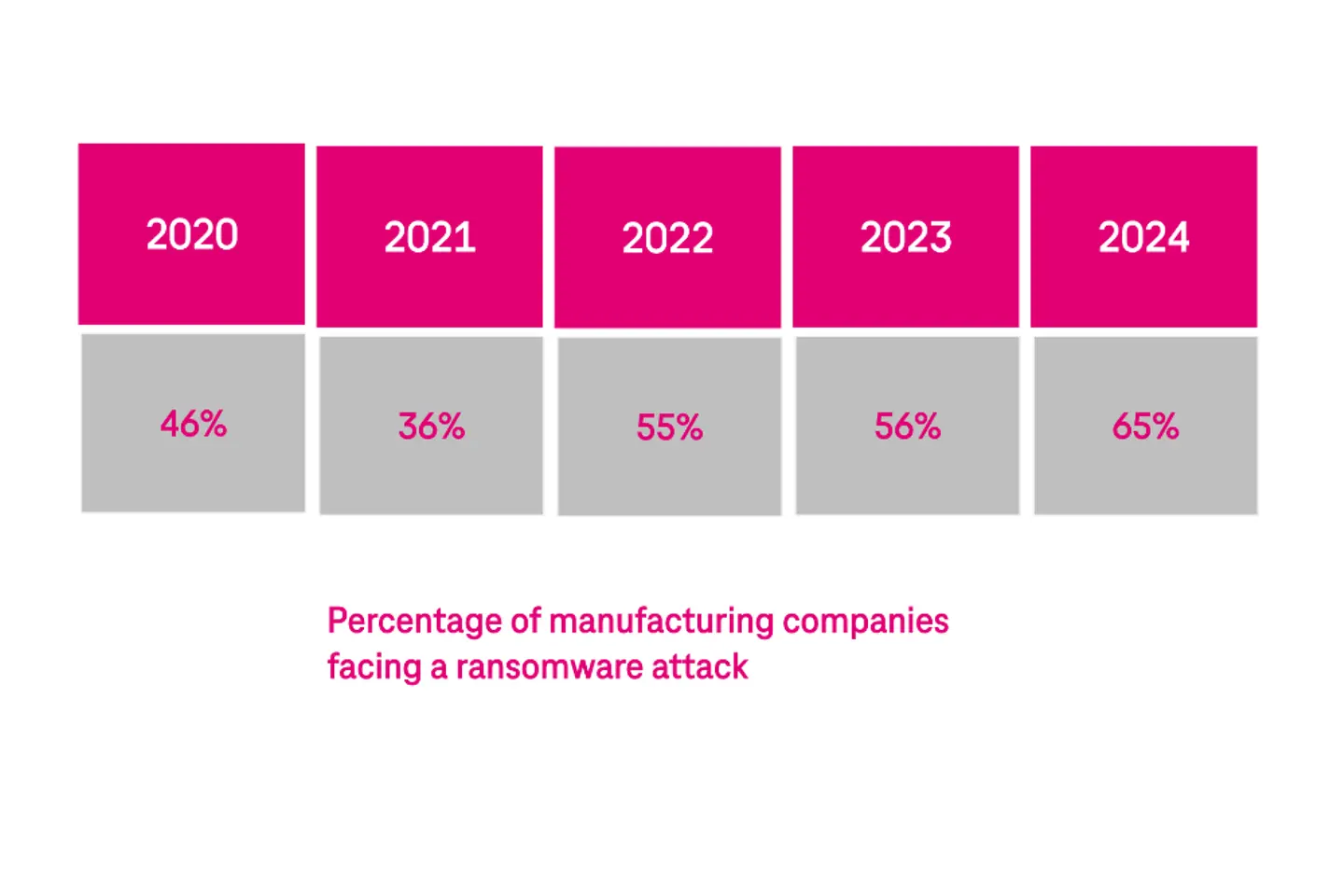

Para 2024 se estima que los ataques de ransomware fue la forma más común de ciberataque en la industria manufacturera y el 65 % de las empresas experimentó un ataque de ransomware, frente al 46 % en 2020.

Un ataque típico de ransomware puede producirse rápidamente. Un empleado desprevenido abre un correo electrónico de phishing, hace clic en un enlace o descarga un archivo adjunto. Poco después de la acción del empleado, el ransomware se propaga por los sistemas, accediendo y encriptando datos y recursos importantes. Dependiendo de la gravedad del ataque, las unidades de producción pueden quedar completamente paralizadas. Los hackers exigen un rescate para descifrar los datos.

El pago promedio de rescate fue de 1,2 millones de USD, y la mayoría de las empresas manufactureras logró negociar el pago del rescate. No obstante, el 62 % de las empresas terminó pagando para recuperar sus datos.7 Esto demuestra la urgente necesidad de contar con soluciones de ciberseguridad y recuperación para minimizar el impacto de los ataques.

En la industria manufacturera, la mayoría de los sistemas están interconectados. La tecnología operativa (TO) y la tecnología de la información (TI) están profundamente integradas. Cuanto más software, dispositivos y conexiones haya, más puntos de entrada existen para los atacantes. Además, muchas empresas siguen operando con infraestructura antigua, que es cara y difícil de reemplazar. Estos sistemas suelen carecer de las medidas de seguridad modernas. Estos factores convierten a las empresas manufactureras en objetivos lucrativos para los ciberdelincuentes.

Algunos incidentes de seguridad pueden causar graves interrupciones operativas, provocando retrasos en la producción y las entregas y, por tanto, pérdidas considerables en las ventas. Aparte del impacto financiero, estas interrupciones también provocar multas y mala prensa, lo que conduce a una pérdida de confianza entre los clientes. En casos más graves, un fallo del sistema puede hasta ser un riesgo para la seguridad de los empleados. Solo en 2023, más de 500 instalaciones sufrieron consecuencias físicas a raíz de 68 ciberataques. Los ataques contra infraestructuras críticas y unidades de producción no son nada raro.8

Colonial Pipeline, uno de los principales proveedores de combustible de EE.UU., fue víctima de un ataque de ransomware que obligó a la empresa a apagar toda su red de oleoductos para contener el impacto del malware. Esto provocó escasez de combustible, aumentos de precios y compras de pánico en el este de Estados Unidos.

El grupo de hackers DarkSide infiltró la red de Colonial con la ayuda de un ransomware, y encriptó datos clave y detuvo el funcionamiento del oleoducto. Los atacantes lograron acceder al sistema a través de una contraseña descifrada vinculada a una cuenta VPN que ya no se usaba, aprovechado las vulnerabilidades de las prácticas de seguridad de la red de Colonial. Como respuesta, la empresa detuvo sus operaciones para evitar la propagación del ataque.

Esto provocó escasez de combustible y subidas de precios en toda la costa este de EEUU. Este incidente evidenció el enorme impacto que pueden tener los ciberataques en infraestructuras críticas y resaltó la necesidad de una mayor protección contra este tipo de amenazas en todos los servicios esenciales.9

En otro incidente de seguridad, hackers manipularon componentes de interacción hombre-máquina, lo que impidió la activación de sistemas de seguridad y causó daños materiales. Existen muchos otros ejemplos en los que atacantes han tomado el control de sistemas críticos de empresas de suministro de agua o energía, provocando interrupciones en sus operaciones y afectando la vida pública debido a la escasez de servicios.

En 2023, Clorox, un fabricante líder en productos de limpieza y artículos para el hogar en EE.UU. (con una capitalización de mercado de 19.600 millones de USD10), fue víctima de un grave ciberataque. Este ataque interrumpió la producción y la cadena de suministro de la empresa. También afectó sus sistemas automatizados, lo que generó un enorme desbalance entre la oferta y la demanda. Durante semanas, los productos de Clorox desaparecieron de los estantes de las tiendas. Este ataque le costó a la empresa aproximadamente 49 millones de USD, aunque algunos informes indican que las pérdidas podrían haber alcanzado los 60 millones de USD.11

En mayo de 2024, la empresa declaró que había restablecido sus inventarios a los niveles previos al ataque.12

Aunque Clorox nunca reveló todos los detalles del ataque, se cree que sus empleados fueron víctimas de una táctica de ingeniería social. Los hackers lograron acceder a varios sistemas clave, lo que obligó a la empresa a desconectarlos y a procesar pedidos manualmente.

Otro ataque notorio en 2023 afectó a MKS-Instruments, un fabricante de equipos para la industria de semiconductores, que fue víctima de un ataque de ransomware. La interrupción de sus operaciones hizo que la empresa no cumpliera sus objetivos de ingresos trimestrales, perdiendo cerca de 200 millones de USD.13 Según algunos informes, Applied Materials (cliente de MKS-Instruments), otra empresa del sector de los chips, también se vio afectada por este ataque. Como resultado, sus ingresos trimestrales cayeron en 250 millones de USD debido al impacto en su cadena de suministro.14

Estos casos nos recuerdan que un ataque a una empresa manufacturera puede tener un impacto masivo en sus clientes y socios. Se estima que entre 12 % y 15 % de todos los ciberataques afectan la cadena de suministro de los socios. Las consecuencias financieras de las violaciones de datos derivadas de incidentes de seguridad también son significativas. En promedio, el costo de una filtración de datos a escala mundial asciende a 4,88 millones de USD, mientras que en el sector industrial es de 5,56 millones, un 13 % por encima del promedio de todos los sectores.15 Casi todas las empresas que han sufrido una violación grave de datos responden de manera reactiva, implementando soluciones de ciberseguridad solo después del ataque. Pero está claro que la seguridad debe ser proactiva y no reactiva.

Las empresas manufactureras deberían segmentar sus redes y recursos, aplicando políticas de seguridad granulares para cada segmento según su criticidad. En caso de un incidente de seguridad, la actividad del atacante quedará limitada al segmento afectado. Así se limitan los daños y se evita que el ataque se propague por toda la empresa, especialmente en el caso de los ataques de ransomware en los que los archivos quedan encriptados en poco tiempo. La microsegmentación también proporciona a los equipos de seguridad mayor visibilidad y control sobre la red.

En las fábricas inteligentes, actualmente se usan miles de millones de dispositivos IoT y otros terminales en todo el mundo. Los dispositivos conectados a la red, como máquinas, sensores y dispositivos finales de los empleados, son los principales objetivos de los atacantes. Por lo tanto, los fabricantes necesitan más que solo soluciones antivirus para protegerse contra ciberriesgos avanzados. Una solución de seguridad para terminales puede detectar, bloquear y responder ante amenazas como malware que explota vulnerabilidades en los dispositivos finales.

Las modernas soluciones para terminales basadas en IA pueden reconocer patrones que indican amenazas e incluso pueden detener ataques de día cero (nuevas amenazas) que una solución de seguridad tradicional podría pasar por alto. La IA permite responder automáticamente a las amenazas y minimiza el esfuerzo manual. Además, las empresas manufactureras también pueden reducir el número de falsas alarmas y aliviar la carga de los equipos de seguridad.

Aproximadamente el 32 % de las empresas industriales ya usan automatización e IA. Las compañías que implementan IA junto con automatización en su máxima capacidad ahorran 1,9 millones de USD en comparación con las que no las usan.16

Las empresas manufactureras usan sistemas de control industrial (ICS) y, por lo tanto, requieren una solución de seguridad especializada para monitorear comportamientos inusuales y amenazas dentro de su entorno industrial. A veces, el IDS forma parte de una solución EDR (Endpoint Detection and Response) más completa, con capacidades avanzadas de detección de amenazas. La seguridad basada en IDS es especialmente útil en entornos industriales que aún operan con sistemas heredados.

La seguridad basada en cero confianza es uno de los métodos más efectivos para evitar accesos no autorizados a los recursos de una empresa. Este enfoque exige una verificación estricta de la identidad y un control de acceso riguroso para todos los usuarios y dispositivos que intentan acceder a los recursos de la red. Con una verificación de identidad constante, solo los usuarios autorizados pueden ingresar. Este enfoque mitiga amenazas internas y previene ataques de tipo Advanced Persistent Threats (APTs), que de otro modo podrían permanecer desapercibidos en la red por un largo tiempo.

Con el modelo de seguridad cero confianza, las empresas manufactureras pueden reducir la superficie de ataque ocultando las aplicaciones críticas a los usuarios no deseados, minimizando el riesgo y garantizando políticas y controles de acceso estrictos para los entornos de TO y TI. Los usuarios remotos pueden acceder de manera segura a aplicaciones empresariales o sistemas de TO desde cualquier lugar. Las soluciones de seguridad tradicionales basadas en perímetros o redes privadas virtuales (VPN) ya no son suficientes para empresas con dispositivos y usuarios fuera de la red corporativa.

Además de contar con una buena solución de seguridad, las empresas deberían invertir en auditorías regulares y evaluaciones de ciberseguridad para identificar lagunas en su arquitectura actual. Con ayuda de pruebas de penetración se pueden descubrir las vulnerabilidades del sistema y rectificarlas posteriormente. Los sistemas obsoletos pueden mejorarse mediante parches de seguridad. Implementar este enfoque de seguridad proactiva es un paso clave para cualquier organización, ya que muchos ataques ocurren debido a la explotación de vulnerabilidades en los sistemas.

Además, para garantizar una protección efectiva, es fundamental promover una cultura de seguridad dentro de la empresa. Las soluciones de seguridad son importantes, pero pueden no ser eficaces al 100 % si los empleados son víctimas fáciles de ataques de phishing o ingeniería social por parte de hackers. Todos deben asumir su responsabilidad en materia de seguridad en toda la organización. Las empresas que invierten en el desarrollo de una cultura de seguridad muestran mayor resiliencia ante incidentes de ciberseguridad. Los programas de concienciación, por sí mismos, pueden reducir el riesgo de ataques del 60 % al 10 %.17

Nuestra solución Managed Detection and Response (MDR) ofrece protección integral las 24 horas y combina tecnología de vanguardia con servicios especializados. Nuestro servicio MDR incluye un Security Operations Center (SOC) completamente gestionado, que emplea detección de amenazas basada en IA para identificar y neutralizar riesgos en tiempo real. Nuestras funciones automatizadas de respuesta a incidentes ayudan a contener ataques y minimizar su impacto, mientras que el monitoreo continuo garantiza que tus entornos de TI y TO estén protegidos en todo momento.

Nuestros equipos de seguridad ofrecen asesoría experta en estrategias de seguridad personalizadas, gestión proactiva de vulnerabilidades y soporte integral sobre conformidad legal. También apoyamos a las empresas a cumplir regulaciones como NIS2, RGPD y KRITIS. Este enfoque holístico no solo protege contra amenazas avanzadas, sino que también optimiza tu marco de seguridad al abordar los riesgos antes de que se conviertan en incidentes.

Al asociarse con T-Systems, las empresas manufactureras pueden reforzar su nivel de seguridad. Benefíciate de tiempos de inactividad más cortos, conformidad legal, protección de recursos críticos y mayor productividad, entre otras cosas. Nuestra solución de MDR asegura que tu empresa esté preparada para las ciberamenazas en constante evolución. Contáctanos hoy mismo.

1 Google Trends for Industry 4.0 search term, 2024, Google

2 Industry 4.0 Market Size Press Release, 2023, Global Newswire

3 Automotive Industry Article, 2023, CIO Magazine

4 Manufacturing Execution Systems, 2022, Deloitte

5 Tech Trends in Manufacturing, 2024, Gartner

6 Top Industry Cyber Attacks, 2023, Statista

7 State of Ransomware Attacks, 2024, Sophos

8 Threat Report in Manufacturing, 2024, Waterfall Security

9 Colonial Pipeline Attack Article, 2022, TechTarget

10 Market Capitalization Data for Clorox, 2024, Companies Market Cap Website

11 Clorox Cyber Attack Article, 2024, Security Week Magazine

12 Clorox Earnings Post-Attack, 2024, Supply Chain Dive

13 MKS Instruments Ransomware Attack Article, 2023, Bankinfo Security

14 Ransomware Attack on Chip Manufacturer, 2023, ThreatDown

15 Cost of Data Breach Report, 2024, Security Intelligence

16 Cost of Data Breach Report, 2024, Security Intelligence

17 Security Awareness Training Effectiveness Article, 2022, Usecure