Dans ce blog, vous découvrirez pourquoi l'industrie 4.0 offre à la fois des opportunités et des défis aux industries manufacturières et quels risques de sécurité se cachent derrière les promesses. Pourquoi les pirates informatiques s'en prennent-ils particulièrement à ces entreprises ? Nous vous décrivons des attaques réelles qui ont coûté des millions de dollars américains et vous montrons comment les solutions de sécurité modernes peuvent vous protéger contre ces menaces.

Après une courte période d'automatisation électronique, l'ère de l'automatisation intelligente a suivi, avec une intégration étroite entre le monde digital et le monde physique. Le concept d'« Industrie 4.0 » ou de « quatrième révolution industrielle » a été inventé en Allemagne il y a une dizaine d'années. Les technologies numériques telles que l'intelligence artificielle (IA), l'Internet des objets (IoT), l'automatisation, les analyses et le Cloud computing ont inondé les secteurs de la fabrication au début de cette évolution. L'intégration est devenue si étroite que les frontières entre le monde physique et le monde digital se sont estompées.

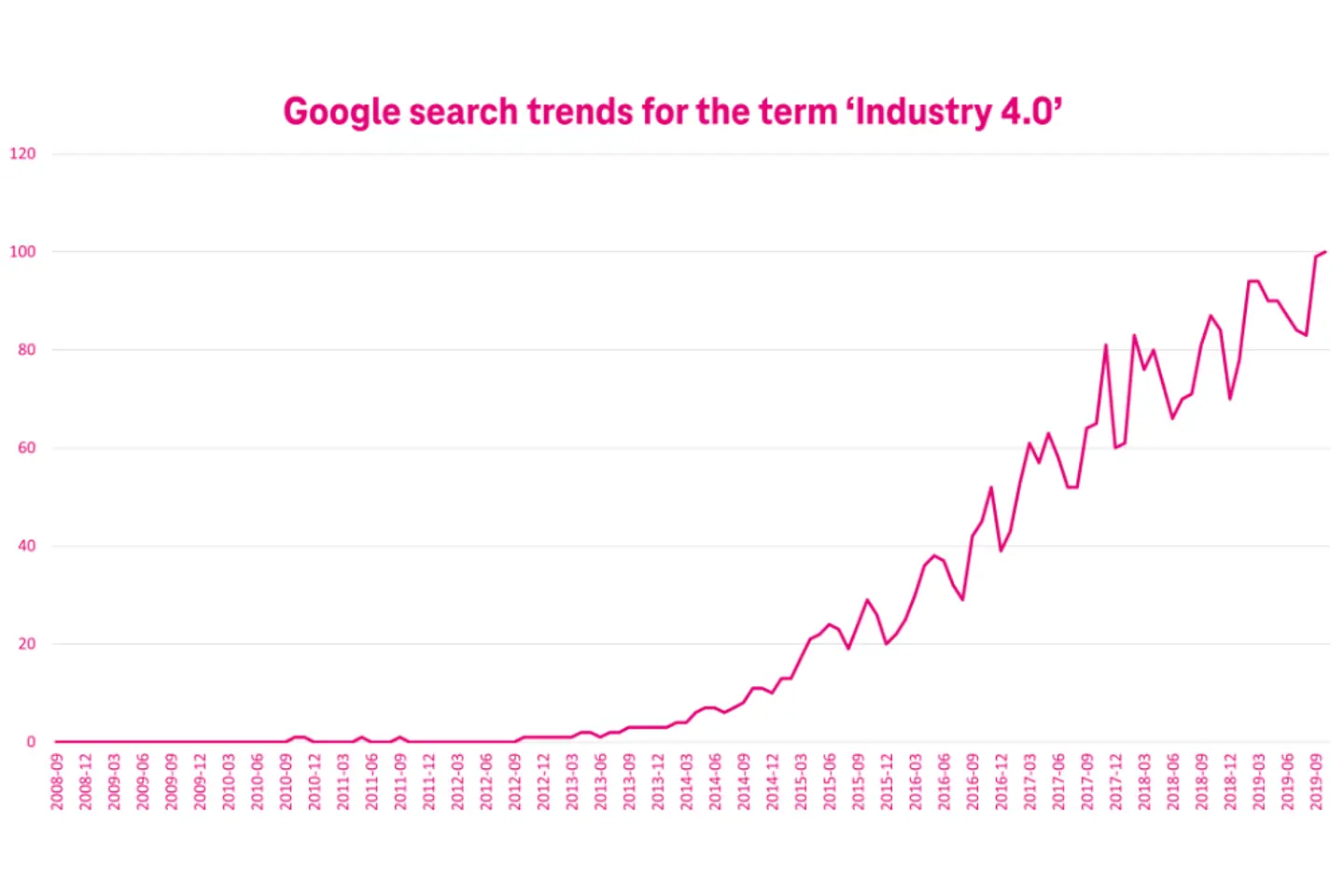

Pour illustrer la manière dont le concept d'« Industrie 4.0 » a suscité l'intérêt général, le graphique ci-contre montre l'évolution des recherches Google au fil du temps.

Le concept a éveillé la curiosité vers 2012 et est devenu plus connu vers 2015.1 Depuis, la digitalisation a pris de l'ampleur dans l'industrie manufacturière.

En 2024, la digitalisation a désormais pris place parmi les dépenses des fabricants. Les entreprises manufacturières consacrent de plus en plus de budget pour investir davantage dans les technologies digitales. Ainsi, la taille du marché mondial de l'industrie 4.0 a été estimée à environ 130 milliards de dollars en 2022 et devrait dépasser 377 milliards de dollars en 2029, avec un taux de croissance annuel composé (TCAC) de 16 %.2

Avec ces investissements, les entreprises manufacturières cherchent notamment à améliorer l'efficacité opérationnelle et la productivité. L'accent sera mis davantage sur la maintenance prédictive et le contrôle de la qualité sera amélioré. En outre, une évolutivité accrue et des décisions basées sur des données devraient permettre de créer une chaîne logistique plus efficace.

Par exemple, les entreprises de production utilisent les technologies du Cloud pour obtenir un aperçu en temps réel des niveaux de stock. Elles prévoient mieux leurs besoins et assurent un approvisionnement en flux tendu afin de minimiser les surstocks. Le géant allemand de l'automobile Volkswagen utilise des plateformes Cloud pour améliorer la performance de production et la gestion de la chaîne logistique. En outre, l'entreprise réfléchit à de nouvelles opportunités de revenus qui pourraient résulter de la vente de sa plateforme industrielle éprouvée basée sur le Cloud à ses concurrents.3

Grâce à la digitalisation, les entreprises de production veulent rester compétitives et s'adapter aux conditions du marché qui évoluent rapidement. Selon une étude de Deloitte, 86 % des entreprises manufacturières estiment que les initiatives Smart Factory joueront un rôle crucial dans l'amélioration de leur compétitivité.4 En conséquence, de nombreux fabricants ont augmenté leurs investissements technologiques.5

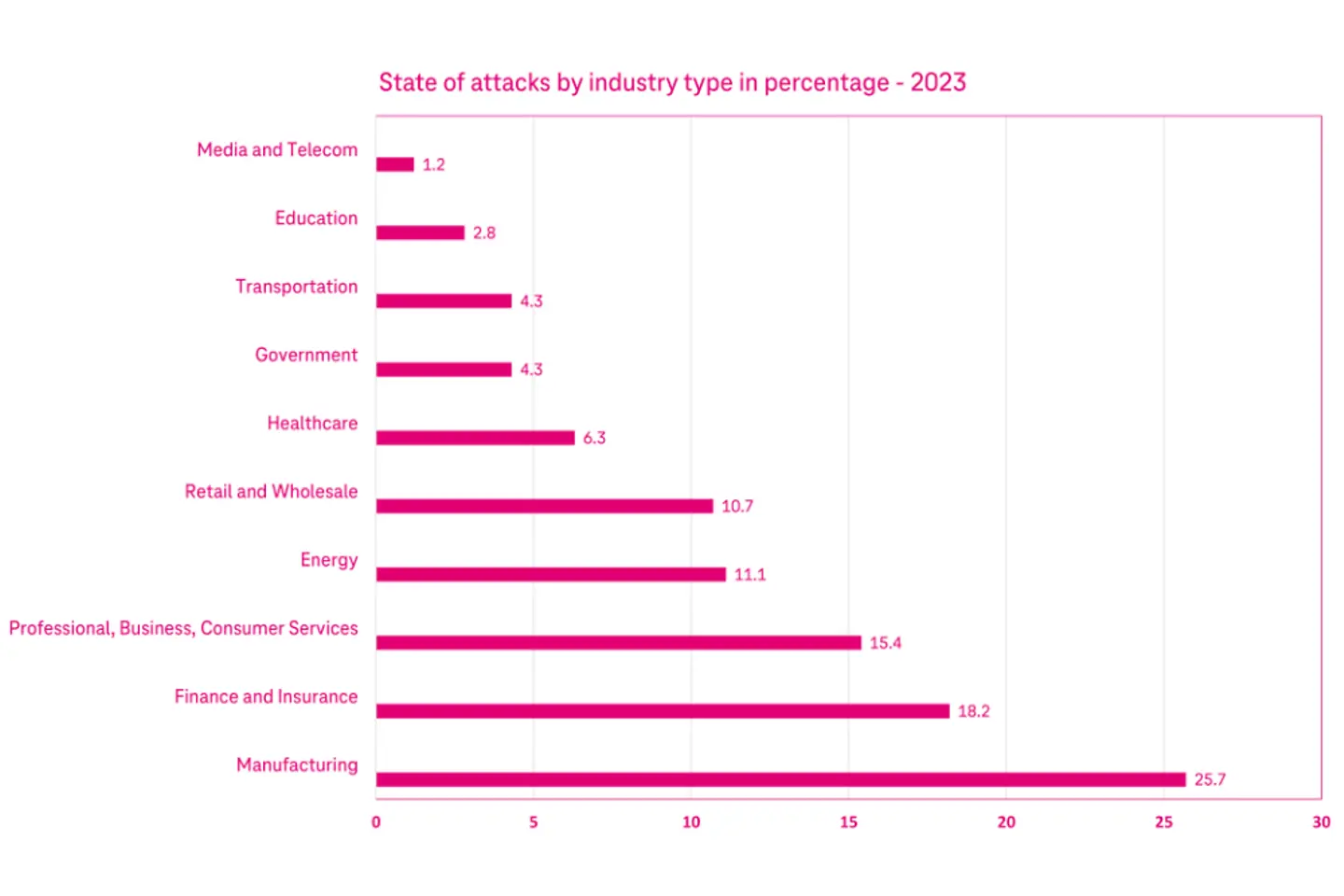

Toutefois, l'introduction des technologies digitales (logicielles / informatiques) dans la production comporte également des risques de cybersécurité. Selon Statista, l'industrie manufacturière a enregistré le plus grand nombre de cyberattaques en 2023. Près d'une attaque sur quatre visait des installations de production.6 Les attaques contre ce secteur continuent d'augmenter chaque année.

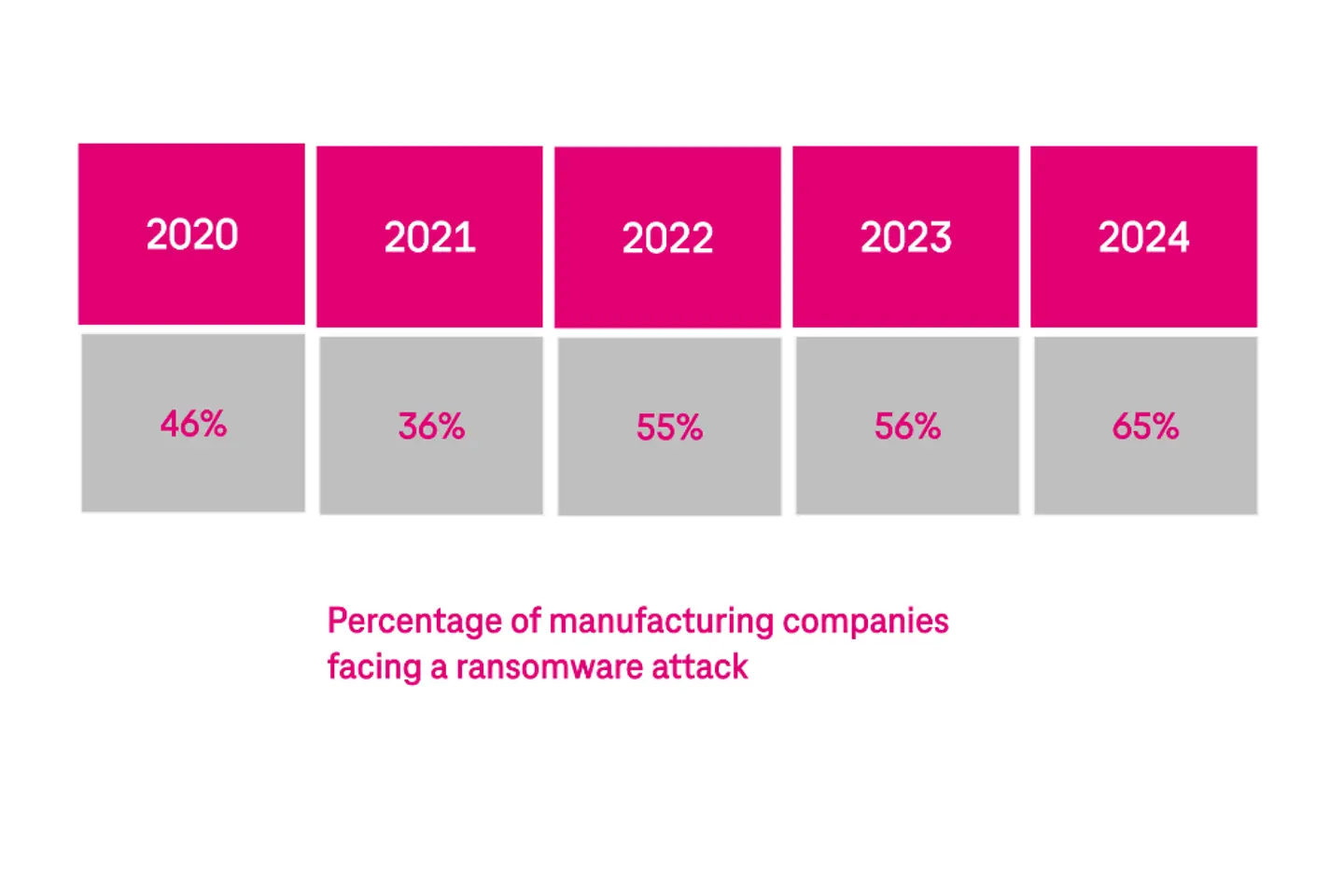

En 2024, les rançongiciels devraient être le type de cyberattaque le plus courant, avec environ 65 % des entreprises manufacturières ayant été confrontées à une attaque de rançongiciel, contre 46 % en 2020.

Une attaque typique de rançongiciel peut arriver rapidement. Un employé ne se doutant de rien ouvre un courriel d'hameçonnage, clique sur un lien ou télécharge une pièce jointe. Peu après l'action de l'employé, le rançongiciel se propage dans les systèmes, accède aux données et ressources importantes et les crypte. Selon la gravité de l'attaque, cela peut aller jusqu'à l'arrêt des unités de production. Les pirates demandent une rançon pour le décryptage des données.

La médiane moyenne des rançons versées était de 1,2 million de dollars – la plupart des entreprises manufacturières ont réussi à négocier le paiement de la rançon. Cependant, 62 % des entreprises ont dû effectuer des paiements pour récupérer les données.7 Cela souligne la nécessité de solutions de cybersécurité et de récupération pour minimiser les conséquences des attaques.

Dans l'industrie manufacturière, la plupart des systèmes sont interconnectés. En particulier, la technologie opérationnelle (OT) et la technologie de l'information (IT) sont étroitement intégrées. Plus il y a de logiciels, d'appareils et de connectivité, plus il y a de points d'entrée et de surface d'attaque. En outre, les anciens systèmes utilisés sont souvent trop complexes et trop coûteux pour être remplacés et mis à niveau, ce qui explique pourquoi les mesures de sécurité modernes font souvent défaut. Ces facteurs font des entreprises manufacturières des cibles lucratives pour les cybercriminels.

Certains incidents de sécurité peuvent provoquer des perturbations importantes dans l'entreprise, entraînant des retards de production et de livraison et, par conséquent, des pertes de chiffre d'affaires considérables. Outre l'impact financier, de tels dysfonctionnements entraînent des amendes et du discrédit dans les médias, ce qui entraîne une perte de confiance de la part des clients. Dans des cas plus graves, une panne de l'installation peut représenter un risque pour la sécurité des travailleurs. Rien qu'en 2023, plus de 500 sites ont subi des conséquences physiques suite à 68 cyberattaques. Les attaques contre les infrastructures critiques et les unités de production ne sont pas rares.8

Colonial Pipeline, un important fournisseur de carburant aux États-Unis, a été victime d'une attaque de rançongiciel qui a contraint l'entreprise à fermer l'ensemble de son réseau de pipelines afin de limiter l'impact du malware. Cela a entraîné des pénuries de carburant, des hausses de prix et des achats de panique dans l'Est des États-Unis.

Le groupe de pirates DarkSide a infiltré le réseau de Colonial à l'aide d'un rançongiciel qui a crypté des données importantes et stoppé l'exploitation du pipeline. Les attaquants avaient obtenu l'accès grâce à un mot de passe craqué associé à un compte VPN inutilisé et avaient exploité des failles dans les pratiques de sécurité réseau de Colonial. Colonial Pipeline a cessé ses activités afin de limiter la propagation de l'attaque.

Cela a entraîné des pénuries de carburant et des hausses de prix sur toute la côte Est des États-Unis. Cet incident met en évidence l'impact potentiel des cyberattaques sur les infrastructures critiques et souligne la nécessité de renforcer la protection contre les cyberattaques chez tous les fournisseurs de services critiques.9

Lors d'un autre incident de sécurité, des pirates informatiques ont endommagé des composants de l'interaction homme-machine, empêchant ainsi le déclenchement des systèmes de sécurité et provoquant des dégâts matériels. Il existe de nombreux autres exemples où des pirates ont pris le contrôle de systèmes critiques de sociétés de distribution d'eau ou d'énergie, ce qui a entraîné des perturbations des installations et, au final, une interruption de la vie courante en raison de pénuries d'approvisionnement.

En 2023, Clorox, l'un des principaux fabricants de produits d'entretien et de produits ménagers basé aux États-Unis (avec une capitalisation boursière de 19,6 milliards de dollars10), a été victime d'une grave cyberattaque. L'attaque a entraîné une interruption de la chaîne de production et de la chaîne logistique de l'entreprise. Les systèmes automatisés du fabricant ont également été touchés, ce qui a entraîné un énorme écart entre l'offre et la demande. Le produit est resté introuvable dans les magasins pendant des semaines. Cette attaque a coûté à l'entreprise environ 49 millions de dollars, et selon certains rapports, les pertes s'élèveraient même à 60 millions de dollars.11

En mai 2024, l'entreprise a déclaré avoir rétabli ses stocks au niveau d'avant l'attaque.12

Bien que l'entreprise n'ait jamais révélé tous les détails de l'attaque, on pense que les employés ont été victimes d'une tactique d'ingénierie sociale. Les pirates ont réussi à accéder à plusieurs systèmes clés, ce qui a obligé l'entreprise à déconnecter ses systèmes et à passer à un traitement manuel des commandes.

Une autre attaque tristement célèbre datant de 2023 concernait MKS-Instruments, un fabricant d'équipements de semi-conducteurs, qui a été victime d'une attaque par rançongiciel. En raison de l'interruption des activités due à cette attaque, l'entreprise a manqué ses objectifs de chiffre d'affaires pour le trimestre d'environ 200 millions de dollars.13 Certains rapports indiquent qu'Applied Materials (un client de MKS-Instruments), une autre entreprise de l'industrie des puces, a également été touchée par cette attaque. Le chiffre d'affaires trimestriel a diminué de 250 millions de dollars en raison de cette attaque contre la chaîne logistique.14

De tels cas nous rappellent qu'une attaque contre une entreprise manufacturière peut potentiellement avoir un impact massif sur ses clients et partenaires. Environ 12 à 15 % de toutes les attaques sont attribuées à la chaîne logistique des partenaires. Les conséquences financières des atteintes à la protection des données résultant d'incidents de sécurité sont également lourdes. Le coût moyen d'une violation de données dans le monde s'élève à 4,88 millions de dollars, tandis que le coût dans le secteur industriel est de 5,56 millions de dollars, soit 13 % de plus que la moyenne de tous les secteurs.15 Presque toutes les entreprises confrontées à de graves violations de données optent pour des solutions de cybersécurité dans un réflexe de réaction. Très clairement, l'approche de la sécurité doit être proactive et non réactive.

Les entreprises manufacturières devraient segmenter leurs réseaux et leurs ressources et appliquer des politiques de sécurité granulaires pour chaque segment, en fonction de la criticité. En cas d'incident de sécurité, l'activité de l'attaquant peut ainsi être limitée au segment concerné. Cela limite les dégâts et empêche la propagation de l'attaque à l'échelle de l'entreprise, en particulier dans le cas d'attaques par rançongiciel, où les fichiers sont cryptés en peu de temps. La microsegmentation offre également aux équipes de sécurité une visibilité et un contrôle du réseau.

Des milliards d'appareils IoT et d'autres terminaux sont aujourd'hui utilisés dans le monde entier pour faire fonctionner les Smart Factories. Les appareils connectés, tels que les machines, les capteurs et les terminaux des employés, sont les principales cibles des pirates. Les fabricants ont donc besoin de plus que de simples solutions antivirus pour se protéger contre les cyberrisques avancés. Une solution de sécurité des terminaux peut détecter, bloquer et réagir aux menaces telles que les malwares qui ciblent les vulnérabilités des terminaux.

Les solutions modernes de terminaux basées sur l'IA peuvent identifier des schémas suggérant des menaces. Ils peuvent même stopper les attaques « zero-day » (nouvelles menaces) qu'une solution de protection des terminaux traditionnelle peut ignorer. L'IA permet de réagir automatiquement aux menaces et de minimiser les efforts manuels. Les entreprises manufacturières peuvent également réduire le nombre de fausses alertes et alléger la charge de travail des équipes de sécurité.

Environ 32 % des entreprises industrielles ont déjà recours à l'automatisation et à l'IA. Les entreprises qui utilisent pleinement l'IA avec l'automatisation économisent 1,9 million de dollars par rapport aux entreprises qui n'utilisent pas ces technologies.16

Les entreprises manufacturières utilisent des systèmes de contrôle industriel (ICS) et ont donc besoin d'une solution de sécurité spécifique pour surveiller les comportements inhabituels et les menaces au sein de l'environnement industriel. Parfois, l'IDS fait partie d'une solution EDR (Endpoint Detection and Response) complète, qui dispose de fonctions avancées de détection des menaces. La sécurité IDS est très utile dans un environnement industriel avec des systèmes anciens.

La sécurité Zero Trust est l'une des méthodes les plus efficaces pour empêcher l'accès non autorisé aux ressources d'une entreprise. La sécurité Zero Trust impose une vérification d'identité et un contrôle d'accès stricts à tous les utilisateurs et appareils qui souhaitent accéder aux ressources du réseau. La vérification permanente de l'identité permet de n'accorder l'accès qu'aux utilisateurs autorisés. Cette approche désamorce les menaces internes et empêche les menaces avancées persistantes (Advanced Persistent Threats, APT) de passer inaperçues sur le réseau pendant longtemps.

Le modèle de sécurité Zero Trust permet aux entreprises manufacturières de réduire la surface d'attaque en cachant les applications critiques aux utilisateurs indésirables, en minimisant les risques et en assurant des politiques et des contrôles d'accès stricts pour les environnements OT et IT. Les utilisateurs distants peuvent accéder aux applications d'entreprise ou aux systèmes OT depuis n'importe quel endroit via un réseau sécurisé. Les solutions traditionnelles de sécurité périmétrique ou de réseau privé virtuel (VPN) ne suffisent pas pour les entreprises dont les appareils et les utilisateurs se trouvent en dehors du réseau d'entreprise.

Outre une bonne solution de sécurité, les entreprises devraient également investir dans des audits réguliers et des évaluations de cybersécurité afin d'identifier les failles dans l'architecture existante. Les tests d'intrusion permettent de détecter les points faibles du système et d'y remédier. Les systèmes obsolètes peuvent être mis à jour par des correctifs. L'adoption d'une telle approche proactive de la sécurité est une étape cruciale pour toute organisation, car de nombreuses attaques sont dues à l'exploitation de vulnérabilités dans les systèmes.

En outre, pour protéger efficacement les systèmes, il est essentiel d'entretenir une forte culture de la sécurité au sein de l'organisation. Les solutions de sécurité sont importantes, mais elles peuvent ne pas être efficaces à 100 % si les employés sont facilement victimes d'attaques de phishing et de social engineering de la part de pirates informatiques. Tous doivent être conscients de leurs responsabilités – à travers toute la structure organisationnelle. Les entreprises qui investissent dans le développement d'une culture de la sécurité font preuve d'une plus grande résistance aux incidents de sécurité. Les programmes de sensibilisation à eux seuls permettent de réduire le risque d'attaque de 60 % à 10 %.17

Notre solution Managed Detection and Response (MDR) offre une protection complète 24 heures sur 24, combinant une technologie de pointe et des services d'experts. Notre offre MDR comprend un Security Operations Center (SOC) entièrement géré, qui utilise la détection des menaces basée sur l'IA pour identifier et neutraliser les menaces en temps réel. Nos fonctions automatisées de réponse aux incidents permettent de contenir les attaques et d'en minimiser l'impact, tandis que la surveillance continue garantit que vos environnements IT et OT sont protégés 24 heures sur 24.

Nos équipes de sécurité fournissent des conseils d'experts sur des stratégies de sécurité personnalisées, une gestion proactive des vulnérabilités et une assistance complète en matière de conformité légale. Nous aidons également les entreprises à se conformer aux réglementations telles que NIS2, RGPD et infrastructures critiques. Cette approche holistique ne protège pas seulement contre les menaces avancées, elle contribue également à optimiser votre cadre de sécurité global en traitant les risques avant qu'ils ne deviennent des incidents.

En collaborant avec T-Systems, les entreprises manufacturières peuvent renforcer leur niveau de sécurité. Bénéficiez, entre autres, de temps d'arrêt plus courts, du respect des règles de conformité, de la protection des ressources critiques, et d'une productivité accrue. Notre solution MDR permet à votre entreprise de se prémunir contre les cybermenaces qui ne cessent d'évoluer. Contactez-nous dès aujourd'hui.

1 Google Trends for Industry 4.0 search term, 2024, Google

2 Industry 4.0 Market Size Press Release, 2023, Global Newswire

3 Automotive Industry Article, 2023, CIO Magazine

4 Manufacturing Execution Systems, 2022, Deloitte

5 Tech Trends in Manufacturing, 2024, Gartner

6 Top Industry Cyber Attacks, 2023, Statista

7 State of Ransomware Attacks, 2024, Sophos

8 Threat Report in Manufacturing, 2024, Waterfall Security

9 Colonial Pipeline Attack Article, 2022, TechTarget

10 Market Capitalization Data for Clorox, 2024, Companies Market Cap Website

11 Clorox Cyber Attack Article, 2024, Security Week Magazine

12 Clorox Earnings Post-Attack, 2024, Supply Chain Dive

13 MKS Instruments Ransomware Attack Article, 2023, Bankinfo Security

14 Ransomware Attack on Chip Manufacturer, 2023, ThreatDown

15 Cost of Data Breach Report, 2024, Security Intelligence

16 Cost of Data Breach Report, 2024, Security Intelligence

17 Security Awareness Training Effectiveness Article, 2022, Usecure