Dans ce blog, vous découvrirez comment les opérations de sécurité (SecOps) sont passées de réactives à proactives. Apprenez-en plus sur les défis des processus manuels et sur les raisons pour lesquelles les experts en sécurité sont sollicités. Comment ces défis peuvent-ils être éliminés grâce à l’intelligence artificielle (IA) ? Les entreprises adoptent-elles l’intelligence artificielle ? Quels sont les avantages que l’intelligence artificielle promet et apporte à SecOps ?

Pendant longtemps, le Security Operations Center (SOC) était une immense pièce avec de grands écrans sur lesquels s’allumaient en permanence des messages d’alerte. Devant ces écrans se trouvaient des équipes de sécurité qui surveillaient et analysaient en permanence les messages d’alerte. Les SOC ont été conçus à l’origine pour les organisations gouvernementales et de défense et traitaient principalement des alertes réseau. Puis sont venus les systèmes de détection d’intrusion (IDS), les pare-feu, les antivirus, etc. Les opérations de sécurité se sont constamment développées afin de pouvoir faire face aux menaces croissantes. Par exemple, le Security Incident Event Management (SIEM), qui a permis d’optimiser la détection et la réaction aux menaces (Incident Detection and Response), a été introduit en 2005.

Au fur et à mesure que les cyberrisques ont évolué, notamment les menaces avancées persistantes (APT), les outils pour les combattre se sont améliorés. À partir de 2016, le marché a connu l’essor des services Managed Detection and Response (MDR), qui offrent des fonctionnalités avancées de détection des menaces. Aujourd’hui, les opérations de sécurité ne travaillent plus de manière réactive, mais proactive. Au début de l’année 2024, les technologies telles que l’automatisation et l’intelligence artificielle seront totalement intégrées dans les SecOps. Les technologies telles que l’intelligence artificielle aident les entreprises à garder une vue d’ensemble, à mieux traiter les données et à éliminer efficacement les menaces.

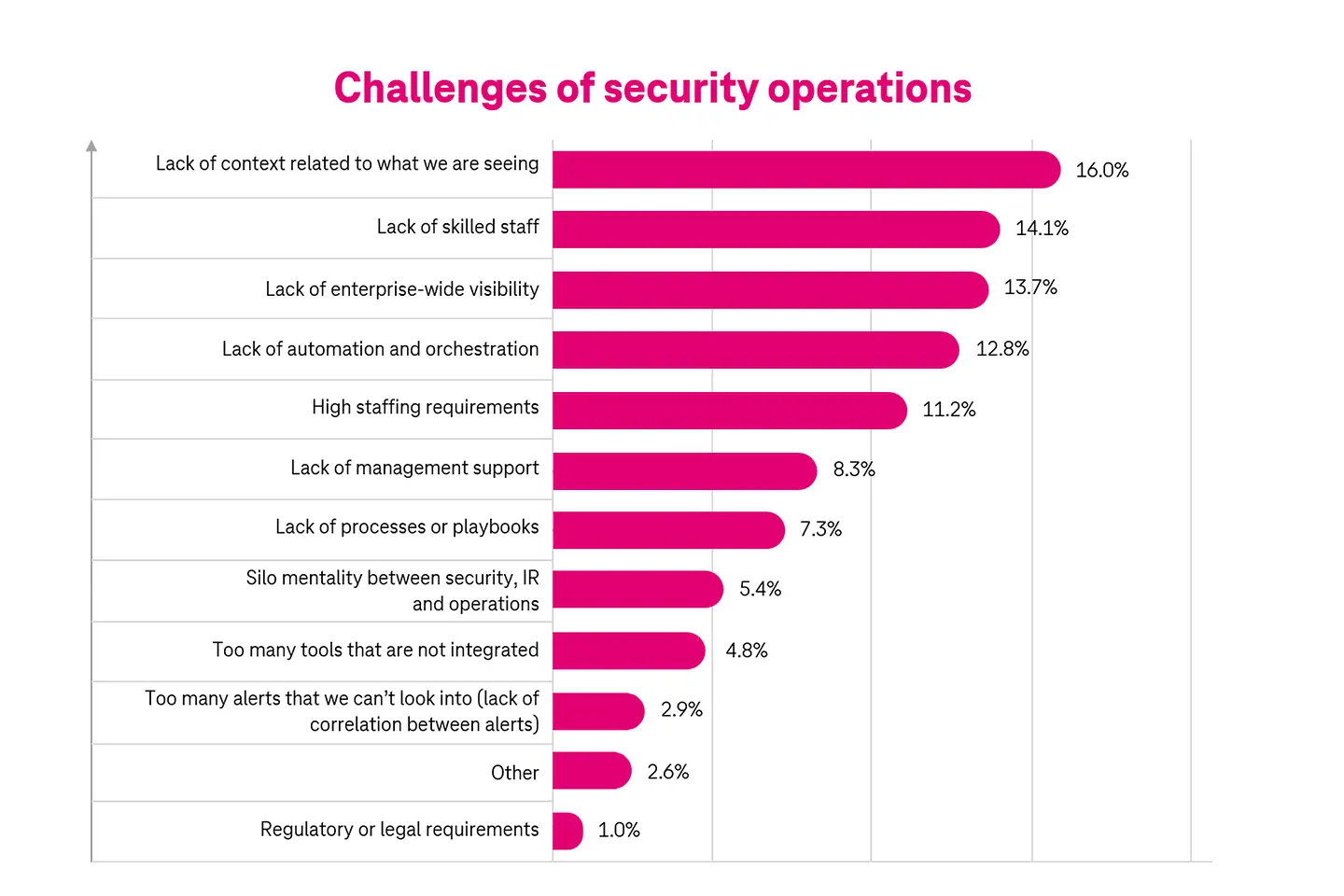

Voici quelques défis pour les opérations de sécurité traditionnelles.1

On attend d’un Security Operations Center (SOC) moderne qu’il assure non seulement la sécurité, mais qu’il réponde également aux exigences de conformité, de rapport et de formation. Avec des systèmes de sécurité obsolètes, les analystes en sécurité sont confrontés à trop de défis opérationnels – ils sont par exemple constamment submergés par des alertes.

En matière de cybersécurité, le contexte est toujours déterminant. Les opérations de sécurité reposent fondamentalement sur l’utilisation d’une intelligence de la menace capable de contrer les risques. Cependant, le flot d’informations, les fausses alertes et le manque de contexte vont à l’encontre de l’objectif de minimisation des risques.

Les analystes reçoivent chaque jour des milliers d’alertes – voici quelques résultats d’une étude2 :

Un tel flot d’alertes met inévitablement les analystes en sécurité en difficulté. Ainsi, 97 % d’entre eux craignent de manquer un message d’alerte important au moment où il le faut. C’est ce qui s’est passé chez Target Corporation, une énorme entreprise de vente au détail aux États-Unis. En 2013, Target a été victime de l’une des plus grandes violations de données jamais commises, au cours de laquelle les données des cartes de crédit et de débit de quelque 41 millions de clients ont été volées. Cette violation de données a coûté à l’entreprise 18,5 millions de dollars en règlement de plaintes judiciaires et a également entraîné une mauvaise réputation et un effondrement du cours des actions.

Mais ce qui fait vraiment réfléchir, c’est le fait que le logiciel de surveillance de Target (FireEye) a bien émis des messages d’avertissement, mais que les experts en sécurité n’y ont pas réagi. Ceux-ci ont probablement considéré les alertes comme des fausses alertes ou comme secondaires et les ont ignorées, car ils recevaient des centaines de messages de ce type chaque jour.3

Pourquoi la sécurité opérationnelle de l’information est complexe

Trop d’alertes et peu d’analystes de la sécurité capables de les gérer constituent un défi majeur. La racine de ce problème réside dans la dépendance aux processus manuels. Une étude réalisée en 2023 a montré que 81 % des professionnels des opérations de sécurité estiment que les enquêtes manuelles les ralentissent. Ils doivent mettre en place des mesures correctives manuellement.4 La même étude a également révélé que le temps moyen de détection et de réaction a augmenté au cours des deux dernières années. Les analystes passent environ un tiers de leur temps de travail quotidien à examiner des menaces qui ne sont pas réelles.

Le cœur du problème est le manque d’experts en sécurité capables de gérer des systèmes de grande envergure. L’utilisation des technologies numériques et de l’informatique en nuage a fortement augmenté, ce qui accroît la surface d’attaque. Cependant, le nombre de professionnels qualifiés dans le domaine de la sécurité n’a pas augmenté au cours des deux dernières décennies. Forbes rapporte que rien qu’en 2023, 3,5 millions d’emplois étaient à pourvoir dans le domaine de la cybersécurité. Il faut en moyenne 150 jours pour pourvoir un poste vacant dans le domaine de la sécurité.5 Les experts en sécurité ont l’impression que leur travail est plus difficile qu’il y a deux ans. Les raisons en sont la complexité croissante, la surface d’attaque toujours plus grande, le besoin constant de formation et de mises à jour, la pression budgétaire et le stress lié à la conformité légale.6

Comme il y a moins de personnel disponible, le temps nécessaire à la détection, à l’analyse et à la réaction est plus élevé pour les individus. Il existe d’autres défis tels que la mise à l’échelle des opérations, les erreurs humaines dans l’interprétation des données, la surveillance 24h/24, la capacité d’adaptation aux changements rapides, etc. Il y a bien sûr une pénurie de personnel qualifié, mais en réduisant la dépendance à l’égard des humains, la plupart des problèmes liés aux opérations de sécurité peuvent être résolus. L’automatisation des processus et l’utilisation de l’IA peuvent soulager les équipes.

Face à la complexité de l’environnement, à la multiplication des alertes et à la rapidité des attaques, les entreprises ne peuvent plus se reposer exclusivement sur les mesures de sécurité traditionnelles. Les opérations de sécurité modernes doivent être en mesure d’identifier des modèles, de réagir en temps réel, de déduire le contexte approprié et d’assurer la conformité. Environ 63 % du personnel SOC pense que les technologies telles que l’intelligence artificielle et l’automatisation (ou plus simplement « l’automatisation intelligente ») peuvent réduire considérablement le temps de réaction.7

La détection traditionnelle basée sur les signatures n’est plus suffisante aujourd’hui, car elle n’est pas en mesure de détecter les nouvelles attaques « zero-day » et de suivre le rythme des grands volumes de logiciels malveillants. L’intelligence artificielle peut aider l’équipe des opérations de sécurité à identifier les cyberrisques connus et inconnus, même en l’absence de signature. L’intelligence artificielle utilise des algorithmes d’apprentissage automatique (ML) pour analyser de grandes quantités de données et détecter des anomalies et des modèles. La détection de l’hameçonnage basée sur des règles est également obsolète, car elle ne peut plus reconnaître les e-mails d’hameçonnage récents et inconnus. En revanche, l’IA analyse la structure des e-mails, leur contenu et l’interaction de l’utilisateur afin de détecter une éventuelle tentative d’hameçonnage.

Il en va de même pour l’analyse des protocoles : Les analyses des protocoles de sécurité basées sur l’IA peuvent traiter d’énormes volumes en temps réel par rapport aux systèmes basés sur des règles. L’IA peut détecter non seulement les menaces externes, mais aussi les menaces internes telles que les accès non autorisés ou les transferts de données suspects.

L’IA assure également une sécurité réseau très efficace, car ses algorithmes peuvent surveiller les réseaux, détecter des modèles de trafic inhabituels, identifier des appareils non autorisés ou suspects sur le réseau, etc. Les entreprises peuvent utiliser l’intelligence artificielle pour prévenir efficacement les violations de données et les incidents de sécurité. Une caractéristique essentielle de l’IA est qu’elle apprend et s’améliore avec le temps. Lorsque de nouvelles cybermenaces apparaissent, les modèles d’IA peuvent apprendre à partir des nouvelles données pour créer une défense encore plus forte. Dans les entreprises qui utilisent des services MDR avec une protection des points finaux basée sur l’IA, les équipes de sécurité réagissent plus rapidement et plus efficacement. En résumé, l’utilisation de l’IA dans le domaine des opérations de sécurité permet, entre autres, d’augmenter l’efficacité, d’améliorer la détection en temps réel, d’augmenter l’évolutivité et de rendre la prise de décision plus précise.

L’IA soulage les équipes de sécurité de tâches fastidieuses. Elles peuvent ainsi se concentrer sur des tâches plus critiques et plus complexes. L’automatisation intelligente permet de rationaliser les tâches importantes telles que l’analyse des vulnérabilités, la gestion des correctifs, la détection des menaces et la réaction aux incidents. L’IA recommande également des mesures et aide les équipes de sécurité à lutter contre les menaces. Les entreprises qui utilisent l’IA bénéficient d’un traitement rapide des données provenant de différentes sources, de la reconnaissance des formes et du marquage des cybermenaces en temps réel. Elles ont économisé environ 108 jours de temps de réaction aux violations de données par rapport aux entreprises qui n’ont pas investi dans l’IA.8

L’optimisation des tâches répétitives permet de réduire considérablement le besoin d’interventions manuelles fréquentes. Le besoin de personnel « supplémentaire » pour les tâches de routine diminue ou disparaît même complètement. De plus, grâce à une intelligence précise des menaces, les analystes en sécurité n’ont pas besoin de perdre trop de temps à examiner les faux positifs. L’amélioration des taux de détection permet de consacrer des ressources à des tâches plus importantes.

En réduisant le temps de réaction aux incidents, il est possible d’éviter, entre autres, les attaques majeures, les violations de la protection des données ou les rançongiciels, qui pourraient sinon entraîner des pertes financières, des amendes, des poursuites judiciaires, une atteinte à la réputation, etc.

Pour comprendre le succès de la mise en œuvre des opérations de sécurité basées sur l’IA, les entreprises doivent garder un œil sur les métriques suivantes :

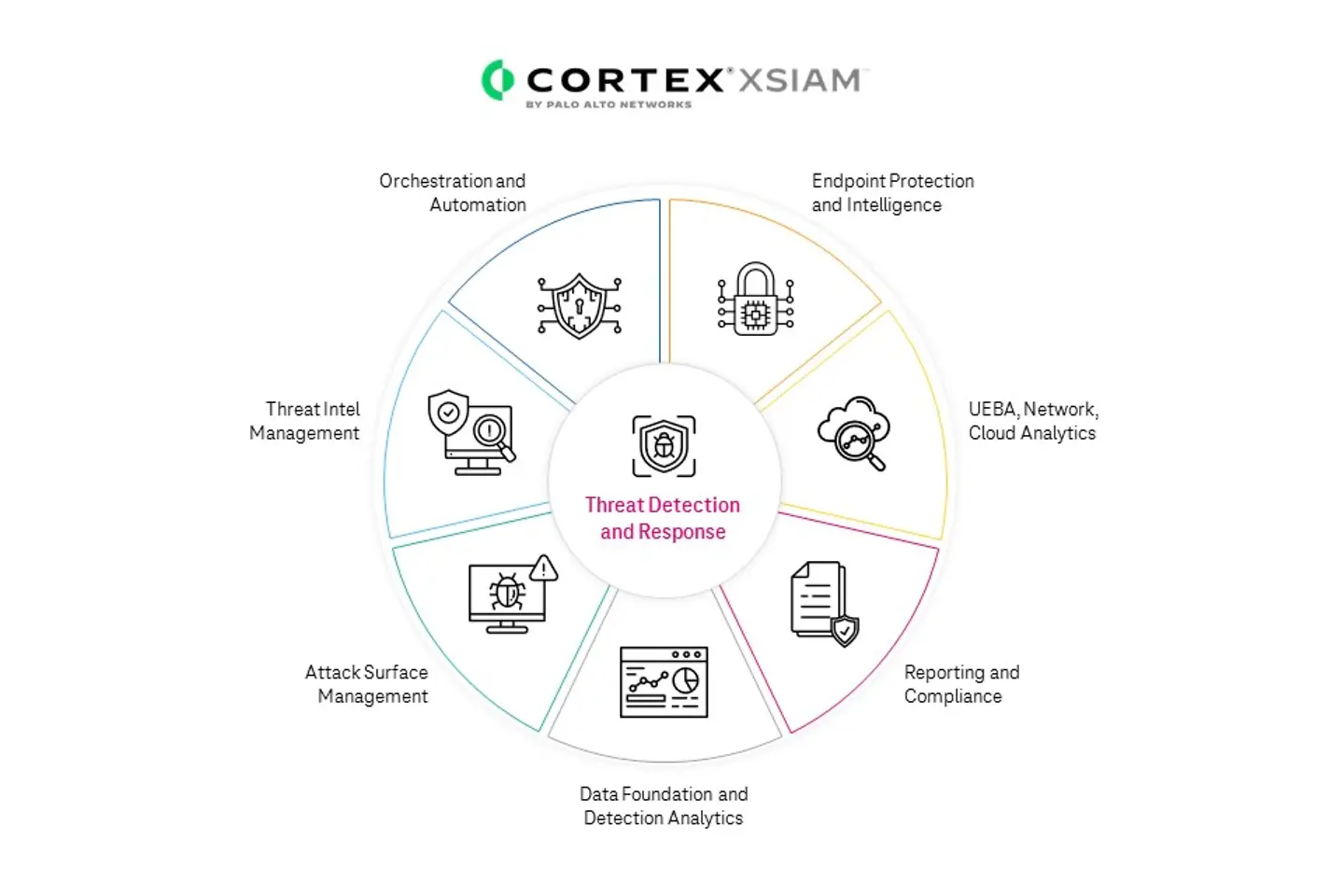

Fonctionnalités XSIAM de Palo Alto Networks

Grâce à nos services MDR complets, nous aidons les entreprises à améliorer leurs opérations de sécurité, à réduire les risques de sécurité et à accroître la sans compromettre leur transformation numérique. Nos services utilisent des technologies modernes basées sur l’IA, comme Cortex XSIAM de Palo Alto Networks. Grâce aux fonctions d’intelligence artificielle, nous pouvons collecter des données provenant d’un plus grand nombre de sources, mieux corréler les différentes alertes et réduire le nombre d’alertes hautement prioritaires. Cela permet à son tour de réduire le temps de résolution de plusieurs jours à quelques minutes. Il n’est plus nécessaire de perdre du temps inutilement à examiner les alertes de faible priorité ou les fausses alertes.

Fonctionnalités XSIAM de Palo Alto Networks :

T-Systems et peuvent optimiser vos opérations de sécurité existantes sans que vous ayez à faire de gros investissements dans des outils de sécurité et à transformer l’ensemble de votre SOC. Améliorez la sécurité de votre entreprise et augmentez la cyber-résilience contre les attaques modernes.

Avec nos services MDR basés sur l’IA :

Contactez-nous dès maintenant si vous souhaitez optimiser vos opérations de sécurité ou utiliser nos services MDR pour améliorer la sécurité de votre entreprise.

1 SANS 2023 SOC Survey, 2023, Medium

2 Security Alert Article, Help Net, 2023, Security

3 Target Data Breach Case Study, 2023, Card Connect

4 Global SOC Study Results, 2023, IBM

5 Cybersecurity Skills Gap, 2023, Forbes

6 The Life and Times of Cybersecurity Professionals, 2023, Enterprise Strategy Group

7 Global SOC Study Results, 2023, IBM

8, 9 Costs of Data Breach Report, 2023, IBM