Cyberangriffe sind ein anhaltendes Problem. Aus diesem Grund fordern Chief Information Security Officer (CISOs) höhere Budgets und mehr Tools für die Sicherung der Infrastruktur. Doch gerade Letzteres führt nicht immer zu mehr Sicherheit. Könnte ein „Plattformansatz für Sicherheit“ die Lösung sein? Wir beantworten diese und weitere Fragen. Erfahren Sie, wie Unternehmen ihren ROI verbessern und ihre operative Informationssicherheit (SecOps) vereinfachen.

Die zunehmende Geschwindigkeit und das Ausmaß von Cyberangriffen in den letzten Jahren sind alarmierend. Bis Ende 2025 werden die globalen Kosten durch Cyberkriminalität Schätzungen zufolge schwindelerregende 10,5 Billionen US-Dollar erreichen. Und dieser Wert dürfte in den kommenden Jahren weiter steigen.1

Die durchschnittlichen Kosten einer Datenschutzverletzung beliefen sich im Jahr 2024 auf 4,88 Millionen US-Dollar. Das zeigt, wie wichtig es für Unternehmen ist, sich mit Cybersicherheit zu befassen.2 Glücklicherweise tun viele Unternehmen dies inzwischen – CISOs drängen zunehmend darauf, dass die Unternehmensführung der Cybersicherheit Priorität einräumt.

In vielen Vorstandsetagen findet ein Umdenken statt und die Sicherheitsbudgets steigen.3 Gartner schätzt, dass sich die Sicherheitsausgaben im Jahr 2024 auf etwa 183 Milliarden US-Dollar beliefen. Bis Ende 2025 sollen sie Prognosen zufolge um 15 % auf 212 Milliarden US-Dollar zunehmen.4

Die steigenden Ausgaben sind darauf zurückzuführen, dass Unternehmen vermehrt Cloud-Technologien und generative KI einsetzen. Beides erweitert die Angriffsfläche und sind Einfallstore für Angreifer.

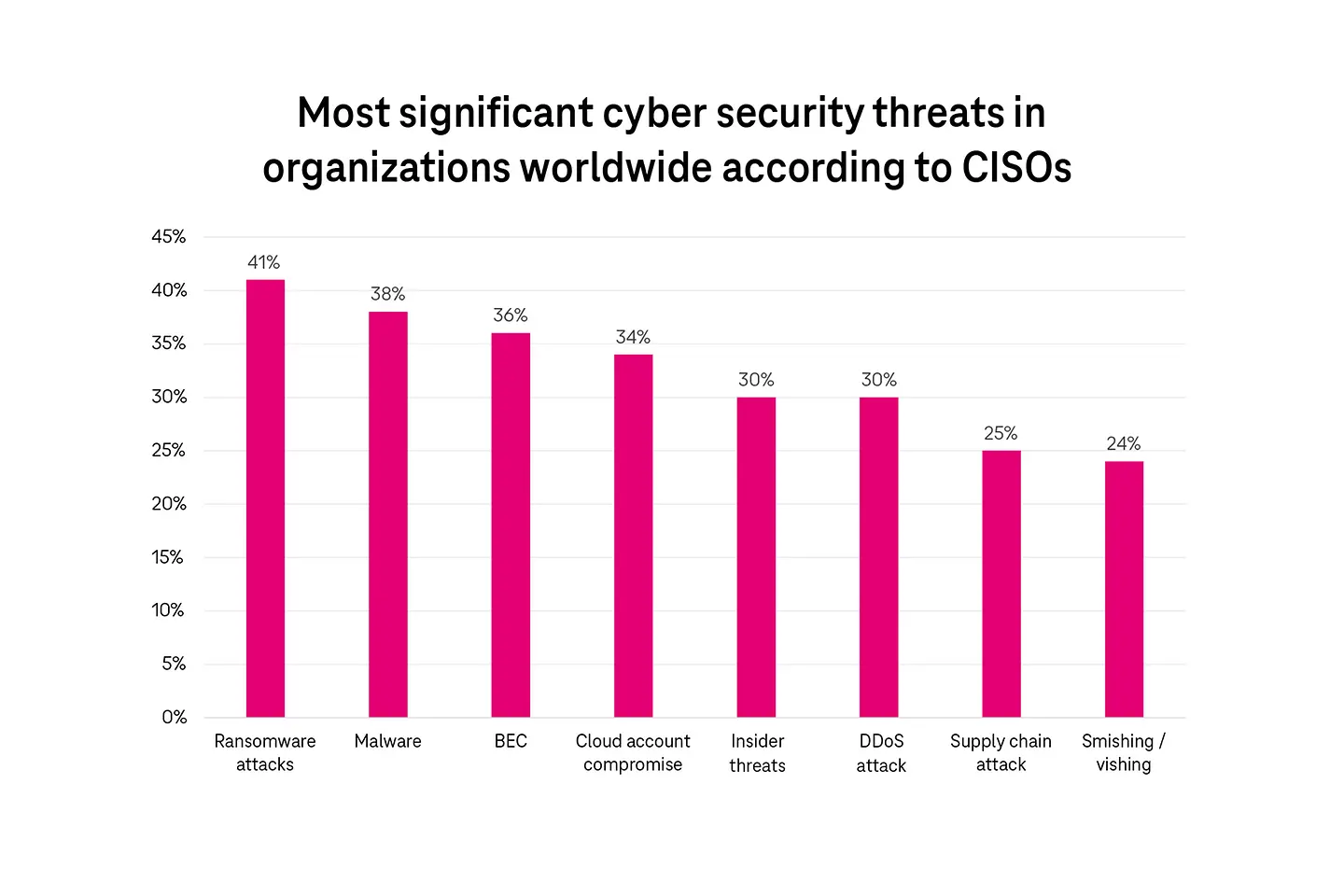

Besondere Sorge bereiten den CISOs Ransomware-Angriffe, gefolgt von Malware und Business-E-Mail Compromise (BEC). Weitere gängige Bedrohungen sind die Kompromittierung von Cloud-Konten, Phishing, Insider-Bedrohungen, Angriffe auf die Lieferkette und DDoS-Angriffe (Distributed Denial of Service).5

Um diesen Bedrohungen zu begegnen, setzen Sicherheitsteams eine Reihe von Lösungen ein, wie zum Beispiel Endpoint Detection and Response (EDR), E-Mail-Sicherheitsgateways, Firewalls, Cloud Access Security Brokers (CASB), Identity and Access Management (IAM), Multifaktor-Authentifizierung (MFA), Data Loss Prevention (DLP), Verschlüsselungslösungen und mehr.

Das führt jedoch dazu, dass zu viele Einzellösungen zum Einsatz kommen. Im Schnitt verwenden Unternehmen mehr als 80 Sicherheitstools von 29 verschiedenen Anbietern.6 Mehr Tools machen dem CISO das Leben allerdings nicht leichter – ganz im Gegenteil. Die Sicherheitstools generieren eine Flut an Warnmeldungen, die Sicherheitsteams und Analysten an ihre Belastungsgrenzen bringen.

Fehlalarme stellen für Sicherheitsteams eine große Belastung dar. 76 % der Sicherheitsexperten geben an, dass sie durch Warnmeldungen mit niedriger Priorität und Fehlalarme bei ihrer Arbeit ausgebremst werden. Es ist mehr als ärgerlich, wenn Teams stundenlang einer Warnmeldung nachgehen, die sich dann als Fehlalarm entpuppt.7

Eine Flut an Warnmeldungen kann dazu führen, dass kritische Alarme übersehen werden. Den Teams fehlt schlicht die Zeit, jede einzelne Warnung zu überprüfen. Eine der wohl berüchtigtsten Attacken ist der Cyberangriff auf den US-Einzelhandelsriesen Target. Dieser ereignete sich, weil das Sicherheitsteam eine Warnmeldung ignoriert hatte. Die Mitarbeiter hielten sie fälschlicherweise für einen Fehlalarm, der sich später als eine echte Bedrohung erwies. Die Sicherheitspanne führte dazu, dass Datensätze von 40 Millionen Kundenkarten gestohlen wurden. Die Handelskette musste über 18 Millionen US-Dollar Strafe zahlen.8

Dieser Fall zeigt: Warnmeldungen allein haben keinerlei Wirkung, wenn Sicherheitsteams der Gesamtüberblick fehlt. Mehr Sicherheitstools bedeuten mehr Warnmeldungen, was aber nicht unbedingt zu einem besseren Schutz führt. Das gilt insbesondere, wenn die Tools nicht miteinander kommunizieren oder keine Kontextinformationen bereitstellen. Die Zusammenführung isolierter Daten aus verschiedenen Tools ist aufwendig und erfordert ein hohes Maß an Fachwissen. Zudem leidet die Cyber Security Branche weiterhin unter großem Personalmangel. Das vorhandene Personal ist ständig überlastet. Derzeit gibt es weltweit mehr als eine Million unbesetzter Stellen im Bereich Cybersicherheit.9

Der Einsatz vieler verschiedener Sicherheitstools stellt Unternehmen vor Herausforderungen wie zum Beispiel:

Je komplexer die Sicherheit wird, desto niedriger ist der ROI. Bei vielen Sicherheitstools überschneiden sich die Funktionen, was die Gesamtkosten erhöht. Rund 80 % der Führungskräfte müssen die Kosten senken. Neue Bedrohungen, eine fragmentierte Toolumgebung und eine zunehmend unübersichtliche Anbieterlandschaft erschweren dies erheblich. Die Verwaltung und Verlängerung verschiedener Verträge ebenso wie die Gewährleistung der Rechtskonformität erhöht den administrativen Aufwand zusätzlich.

Das Fehlen eines integrierten Tools und übermäßige Fragmentierung erschweren die Automatisierung und verzögern die Bedrohungserkennung. Folgende Zahlen sind aufschlussreich:

Was kann Sicherheitsteams die Arbeit erleichtern? Die Antwort ist: weniger und gruppierte Warnmeldungen, ein zentrales Dashboard, mehr Übersicht, automatische Reaktionen, schnellere Erkennung und vieles mehr. Letztlich wollen CISOs die operative Komplexität und die Gesamtbetriebskosten (Total Cost of Ownership – TCO) senken und eine bessere Rendite der Investitionen in die Sicherheit erzielen.

Sicherheitsteams sind sich einig, dass eine konsolidierte Sicherheitsplattform mit KI, automatisierten Funktionen und Echtzeitbenachrichtigungen Sicherheitsabläufe vereinfachen und die Arbeitsbelastung verringern kann. Was vor einigen Jahren noch utopisch schien, ist heute problemlos möglich. Sicherheitsunternehmen wie Palo Alto Networks greifen den Plattformansatz bereits auf. Sie führen verschiedene Funktionen zusammen, damit Unternehmen ihre Lösungen konsolidieren und Komplexität abbauen können.

Die Zeiten, in denen ein Unternehmen die Firewall bei einem Anbieter, die Cloud-Sicherheitslösung bei einem anderen und darüber hinaus noch ein separates Tool für Cloud Detection and Response kaufen musste, sind vorbei. Wenn diese Funktionen in einer integrierten Plattform bereitgestellt werden, können Sicherheitsteams effizienter arbeiten und wirkungsvoller auf Bedrohungen reagieren.

Muss man also einfach nur Produkte bündeln und zum vergünstigten Preis verkaufen? Keineswegs! Die Plattformisierung (oder ein plattformbasierter Ansatz) geht weit darüber hinaus. In einer integrierten Plattform sind die Tools so gestaltet, dass sie nahtlos als ein System zusammenarbeiten.

Auch wenn die reine Bündelung auf dem Papier kostengünstiger ist, hat eine Plattform den Vorteil, dass die Funktionen integriert und Daten lösungsübergreifend abrufbar sind. Das ermöglicht reibungslosere Abläufe und eine schnellere Reaktion auf Bedrohungen. Darum ist der plattformbasierte Ansatz für Unternehmen letztlich die bessere Wahl.

Nikesh Arora, CEO von Palo Alto Networks, betont in Interviews und in den sozialen Medien immer wieder, wie sehr eine integrierte Plattform mit einem einzigen Verwaltungs- und Richtlinienbereich dazu beitragen kann, das Komplexitäts- und Konfigurationsproblem in Unternehmen zu verringern. Die Sicherheitsplattformen von Palo Alto Networks umfassen erstklassige Lösungen, die eine schnellere Reaktion auf Bedrohungen, erhebliche Kosteneinsparungen und eine Senkung der Gesamtbetriebskosten ermöglichen.

In der Cyber Security ist der Plattformansatz noch neu, anders als in der übrigen IT-Branche. So bietet Salesforce zum Beispiel eine Plattform für das Customer-Relationship-Management (CRM) mit Modulen für Kundenansprache und Kundenservice an. Microsoft stellt Anwendungen für Zusammenarbeit und Produktivität in einem einheitlichen Ökosystem bereit. Oracle bietet Finanzmanagement- und Supply-Chain-Tools als Teil eines integrierten Anwendungspakets.

Was diese Plattformen von anderen unterscheidet, ist ihre Fähigkeit, mehrere Geschäftsfunktionen integriert bereitzustellen. Das vereinfacht Abläufe und erhöht die Effizienz.

Eine integrierte Sicherheitsplattform bietet Ihrem Unternehmen einen erheblichen Mehrwert. Hier einige Vorteile:

Eine Umfrage bei Unternehmen, die eine Sicherheitsplattform eingeführt haben, ergab Folgendes:

Derzeit bietet Palo Alto Networks drei Plattformen mit künstlicher Intelligenz (KI) und Machine Learning (ML) an:

Diese Plattformen unterstützen die automatisierte Erkennung, Prävention und Abwehr von Bedrohungen. Jede dieser Plattformen bietet die Funktionalitäten verschiedener eigenständiger Sicherheitsprodukte, die hier jedoch eng integriert sind. Das vereinfacht Abläufe und steigert die Effizienz.

Colgate-Palmolive, ein Konsumgüterkonzern mit Sitz in den USA, schützt seinen Produktionsprozess mit einer integrierten Sicherheitsplattform. Mit diesem Ansatz hat das Unternehmen sein Netzwerk und seine IT-Infrastruktur nun besser im Blick. Das SOC arbeitet dadurch deutlich effizienter. Die Plattform verbesserte die Performance von mehr als 900 kritischen Anwendungen.

Sie blockiert über 200.000 Einzelbedrohungen pro Monat und reduziert Sicherheitsrisiken erheblich. Insgesamt sind sechs verschiedene Sicherheitstools in einer einzigen Plattform und Konsole integriert. Betriebsabläufe konnten dadurch vereinfacht und die Zusammenarbeit verbessert werden.12

Integrierte Sicherheitstools:

Mehrere Unternehmen führen derzeit eine umfassende Sicherheitsplattform ein, um ihre Sicherheitsziele zu realisieren. So hat zum Beispiel Grupo Bimbo, der weltweit führende Backkonzern, mit der Einführung der Sicherheitsplattform von Palo Alto Networks Sicherheitsrisiken effektiv verringert und seine Abläufe vereinfacht. Das Unternehmen spart durch den Wegfall vieler Einzelprodukte monatlich rund 100.000 US-Dollar. Es verfügt über automatisierte Sicherheitsprozesse, die die mittlere Zeit bis zur Fehlerbehebung (MTTR) von mehreren Tagen auf nur eine Stunde reduzieren.13

Immer mehr Unternehmen überdenken ihre Sicherheitsstrategie und erwägen eine Konsolidierung ihrer Sicherheitsprodukte. Plattform-Anwender können Folgendes erreichen:

Als renommierter Anbieter von Managed Security Services (MSSP) unterstützt T-Systems IT-Abteilungen bei der Umsetzung einer umfassenden Plattformstrategie. Im Rahmen unserer Sicherheitsberatung und -bewertung ermitteln wir Risiken und Schwachstellen, die sich auf die Business Continuity und den guten Ruf von Unternehmen auswirken könnten. Als erfahrene Strategieberater versetzen wir Unternehmen in die Lage, ihre Sicherheitslösungen in eine einheitliche Plattform zu integrieren und diese rund um die Uhr nahtlos zu überwachen. Mit acht globalen Security Operations Centern (SOCs), 2400 Sicherheitsexperten und unserer globalen Präsenz sind wir optimal aufgestellt, um Sicherheitsplattformen von Palo Alto Network (PANW) nahtlos zu integrieren und den größtmöglichen Nutzen für Sie zu erreichen.

Mit den Sicherheitsdienstleistungen von T-Systems können Unternehmen:

Unsere fortschrittlichen Sicherheitslösungen gewährleisten die Skalierbarkeit der Sicherheitsarchitekturen und ihre Zukunftsfähigkeit gegenüber künftigen Bedrohungen. Managed Detection and Response (MDR) ermöglicht die Erkennung und Abwehr von Bedrohungen in Echtzeit. Das SASE-Framework integriert Cloud Security und Netzwerkschutz. Mikrosegmentierung schränkt die laterale Bewegungsfreiheit ein, um internen Bedrohungen vorzubeugen. Automatisierte Penetrationstests identifizieren und eliminieren Schwachstellen.

Seien Sie Angreifern einen Schritt voraus – mit den KI-gestützten Sicherheitsplattformen und der Expertise von T-Systems und Palo Alto Networks.

1 Cyber Crime Statistics, 2025, Astra Security

2 Data Breach Report. 2024, IBM

3 Global Digital Trust Insights Survey, 2024, PWC

4 Security Spending Forecast, 2024, Gartner

5 Cyber Security Threats, 2024, Statista

6 Capturing the Cybersecurity Dividend, 2025, IBM

7 Global SOC Study Results, 2023, IBM & Morning Consult

8 Target Data Breach, 2023, Card Connect

9 Cybersecurity Jobs Report, 2025, Cybercrime Magazine

10 Global SOC Study Results, 2023, IBM & Morning Consult

11 Capturing the Cybersecurity Dividend, 2025, IBM

12 Colgate Palmolive Customer Article, 2024, Palo Alto Networks

13 Grupo Bimbo Customer Article, 2024, Palo Alto Networks

14 Business Value of PANW Platforms, 2024, IDC