In diesem Blog erfahren Sie, wie sich Security Operations (SecOps) von reaktiv zu proaktiv entwickelt haben. Erfahren Sie mehr über die Herausforderungen manueller Prozesse und weshalb Sicherheitsexperten gefordert werden. Wie können diese Herausforderungen durch künstliche Intelligenz (KI) eliminiert werden? Nehmen Unternehmen künstliche Intelligenz an? Welche Vorteile verspricht und bringt künstliche Intelligenz für SecOps?

Lange Zeit war das Security Operations Center (SOC) ein riesiger Raum mit großen Bildschirmen, auf denen ständig Warnmeldungen aufleuchteten. An diesen Bildschirmen hingen die Sicherheitsteams, die die Warnmeldungen laufend überwachten und analysierten. SOCs waren ursprünglich für Regierungs- und Verteidigungsorganisationen konzipiert worden und behandelten hauptsächlich Netzwerkwarnungen. Dann kamen Intrusion Detection Systems (IDS), Firewalls, Virenschutz usw. hinzu. Die operative Informationssicherheit wurde immer komplexer, um mit den zunehmenden Bedrohungen Schritt zu halten. So wurde beispielsweise im Jahr 2005 das Security Information and Event Management (SIEM) eingeführt, mit dem die Bedrohungserkennung und -reaktion optimiert wurde (Incident Detection and Response).

In dem Maße, wie sich die Cyberrisiken weiterentwickelten, insbesondere die Advanced Persistent Threats (APTs), wurden auch die Instrumente zu deren Bekämpfung besser. Ab 2016 erlebte der Markt das Aufkommen der Managed Detection and Response (MDR)-Dienst mit modernen Funktionen zur Bedrohungserkennung. Die operative Informationssicherheit arbeitet heute nicht mehr reaktiv, sondern proaktiv. Anfang des Jahres 2024 werden Technologien wie Automatisierung und künstliche Intelligenz vollständig in die operative Informationssicherheit integriert. Technologien wie künstliche Intelligenz helfen Unternehmen, den Überblick zu behalten, Daten besser zu verarbeiten und Bedrohungen effizient zu beseitigen.

Hier sind einige Herausforderungen für herkömmliche Security Operations.1

Von einem modernen Security Operations Center (SOC) wird erwartet, dass es nicht nur die Sicherheit gewährleistet, sondern auch Compliance-, Berichts- und Schulungsanforderungen erfüllt. Bei veralteten Sicherheitssystemen stehen Sicherheitsanalysten vor zu vielen operativen Herausforderungen – Sie werden beispielsweise konstant mit Warnmeldungen überhäuft.

Bei Cybersicherheit ist immer der Kontext entscheidend. Security Operations beruhen grundsätzlich darauf, Bedrohungsintelligenz einzusetzen, die Risiken abwehren kann. Allerdings wirken eine Flut von Informationen, Fehlalarmen sowie fehlenden Kontext dem Zweck der Risikominimierung entgegen.

Analysten erhalten jeden Tag Tausende Warnmeldungen – dazu einige Ergebnisse aus einer Studie2:

Eine solche Flut von Warnmeldungen bringt Sicherheitsanalysten zwangsläufig in Bedrängnis. So befürchten 97 % von ihnen, eine wichtige Warnmeldung zu verpassen, wenn es drauf ankommt. Das geschah bei der Target Corporation, einem riesigen Einzelhandelsunternehmen in den USA. 2013 war Target Opfer einer der größten Datenschutzverletzungen jemals, bei der die Kredit- und Debitkartendaten von rund 41 Millionen Kunden gestohlen wurden. Diese Datenpanne kostete das Unternehmen 18,5 Millionen Dollar für die Beilegung gerichtlicher Klagen und führte zudem zu einem schlechten Ruf und zum Einbruch der Aktienkurse.

Was aber wirklich nachdenklich stimmt, ist der Umstand, dass die Überwachungssoftware von Target (FireEye) zwar Warnmeldungen ausgab, die Sicherheitsexperten aber nicht darauf reagierten. Diese haben die Warnungen wahrscheinlich als Fehlalarme oder als zweitrangig betrachtet und ignoriert, da sie Hunderte dieser Meldungen täglich erhielten.3

Warum operative Informationssicherheit komplex ist

Zu viele Warnmeldungen und nur wenige Sicherheitsanalysten, die damit umgehen können, sind eine große Herausforderung. Die Wurzel dieses Problems liegt in der Abhängigkeit von manuellen Prozessen. Eine Studie aus dem Jahr 2023 hat gezeigt, dass 81 % der Fachleute im Bereich Security Operations der Meinung sind, dass manuelle Ermittlungen sie verlangsamen. Sie müssen Abhilfemaßnahmen manuell einleiten.4 Dieselbe Studie ergab auch, dass die durchschnittliche Zeit für die Erkennung und Reaktion in den letzten zwei Jahren gestiegen ist. Analysten verbringen etwa ein Drittel ihrer täglichen Arbeitszeit damit, Bedrohungen zu untersuchen, die nicht real sind.

Der Kern des Problems ist der Mangel an Sicherheitsexperten, die in der Lage sind, umfangreiche Systeme zu verwalten. Der Einsatz von Digital- und Cloud-Technologien ist stark gestiegen, was die Angriffsfläche vergrößert. Allerdings ist die Zahl der qualifizierten Fachkräfte im Sicherheitsbereich in den letzten zwei Jahrzehnten nicht gestiegen. Forbes berichtet, dass allein im Jahr 2023 3,5 Millionen Arbeitsstellen im Bereich Cyber Security offen waren. Es dauert durchschnittlich 150 Tage, eine offene Stelle im Sicherheitsbereich zu besetzen.5 Sicherheitsexperten haben den Eindruck, dass ihre Arbeit schwieriger ist als noch vor zwei Jahren. Gründe dafür sind die zunehmende Komplexität, die immer größer werdende Angriffsfläche, der ständige Bedarf an Schulungen und Upgrades, der Budgetdruck sowie Stress bei der Einhaltung gesetzlicher Vorschriften.6

Da weniger Personal zur Verfügung steht, ist für den Einzelnen der Zeitaufwand für die Erkennung, Analyse und Reaktion höher. Es gibt noch weitere Herausforderungen wie das Skalieren der Abläufe, menschliche Fehler bei der Interpretation von Daten, Rund-um-die-Uhr-Überwachung, die Anpassungsfähigkeit an schnelle Veränderungen usw. Natürlich besteht ein Fachkräftemangel, doch wenn die Abhängigkeit von Menschen verringert wird, können die meisten Probleme im Zusammenhang mit Security Operations gelöst werden. Die Automatisierung von Abläufen und der Einsatz von KI können Teams entlasten.

Angesichts des komplexen Umfelds, der zahlreichen Warnmeldungen und der Geschwindigkeit von Angriffen können sich Unternehmen nicht mehr ausschließlich auf herkömmliche Sicherheitsmaßnahmen verlassen. Moderne Security Operations sollten in der Lage sein, Muster zu erkennen, in Echtzeit zu reagieren, den richtigen Kontext abzuleiten und die Compliance sicherzustellen. Etwa 63 % der SOC-Mitarbeiter sind der Meinung, dass Technologien wie künstliche Intelligenz und Automatisierung (oder einfacher „intelligente Automatisierung“) die Reaktionszeit um ein Vielfaches verkürzen können.7

Die herkömmliche signaturbasierte Erkennung reicht heute nicht mehr aus, da sie nicht in der Lage ist, neue Zero-Day-Angriffe zu erkennen und mit großen Malware-Volumen Schritt zu halten. Künstliche Intelligenz kann dem Team für Security Operations helfen, sowohl bekannte als auch unbekannte Cyberrisiken zu identifizieren, selbst wenn keine Signatur vorhanden ist. Künstliche Intelligenz nutzt maschinelle Lernalgorithmen (ML), um große Datenmengen zu analysieren sowie Anomalien und Muster zu erkennen. Auch die regelbasierte Phishing-Erkennung ist veraltet, da sie neuere und unbekannte Phishing-E-Mails nicht mehr erkennen kann. KI analysiert dagegen die E-Mail-Struktur, den Inhalt und die Benutzerinteraktion, um einen möglichen Phishing-Versuch zu erkennen.

Gleiches gilt für die Protokollanalyse: KI-basierte Analysen von Sicherheitsprotokollen können im Vergleich zu regelbasierten Systemen riesige Volumen in Echtzeit verarbeiten. KI kann nicht nur externe, sondern auch interne Bedrohungen wie unbefugten Zugriff oder verdächtige Datenübertragungen erkennen.

KI sorgt zudem für eine sehr effektive Netzwerksicherheit, da ihre Algorithmen Netzwerke überwachen, ungewöhnliche Datenverkehrsmuster erkennen, nicht autorisierte oder verdächtige Geräte im Netzwerk identifizieren können usw. Unternehmen können mit künstlicher Intelligenz Datenverletzungen und Sicherheitsvorfälle wirksam verhindern. Ein wesentliches Merkmal von KI ist, dass sie mit der Zeit lernt und besser wird. Wenn neue Cyberbedrohungen aufkommen, können KI-Modelle aus den neuen Daten lernen, um eine noch stärkere Abwehr zu schaffen. In Unternehmen, die MDR-Dienste mit KI-basiertem Endpunktschutz nutzen, reagieren die Sicherheitsteams schneller und effektiver. Zusammenfassend kann man sagen, dass durch den Einsatz von KI im Bereich Security Operations unter anderem die Effizienz zunimmt, die Echtzeit-Erkennung besser wird, die Skalierbarkeit steigt und die Entscheidungsfindung präziser wird.

KI entlastet die Sicherheitsteams von mühsamen Aufgaben. So können diese sich auf kritischere und komplexere Aufgaben konzentrieren. Mit intelligenter Automatisierung lassen sich wichtige Aufgaben wie Schwachstellen-Scans, Patch-Management, Bedrohungserkennung und Reaktion auf Vorfälle optimieren. KI empfiehlt auch Maßnahmen und unterstützt die Sicherheitsteams bei der Bedrohungsabwehr. Unternehmen, die KI einsetzen, profitieren von der schnellen Verarbeitung von Daten aus verschiedenen Quellen, der Mustererkennung und der Kennzeichnung von Cyberbedrohungen in Echtzeit. Sie haben im Vergleich zu Unternehmen, die nicht in KI investiert haben, etwa 108 Tage Reaktionszeit bei Datenschutzverletzungen eingespart.8

Durch die Optimierung sich wiederholender Aufgaben kann der Bedarf für häufige manuelle Eingriffe erheblich gesenkt werden. Der Bedarf an „zusätzlichen“ Personal für Routineaufgaben sinkt oder entfällt sogar komplett. Darüber hinaus müssen Sicherheitsanalysten dank präziser Bedrohungsintelligenz nicht zu viel Zeit für die Untersuchung von Fehlalarmen verschwenden. Durch die Verbesserung der Erkennungsraten können Ressourcen für wichtigere Aufgaben eingesetzt werden.

Da die Reaktionszeit bei Vorfällen verkürzt wird, lassen sich unter anderem größere Angriffe, Datenschutzverletzungen oder Ransomware vermeiden, die andernfalls zu finanziellen Verlusten, Bußgeldern, Klagen, Rufschädigung usw. führen könnten.

Um den Erfolg der Implementierung von KI-basierter Security Operations zu verstehen, müssen Unternehmen folgenden Metriken im Auge behalten:

XSIAM-Funktionen von Palo Alto Networks

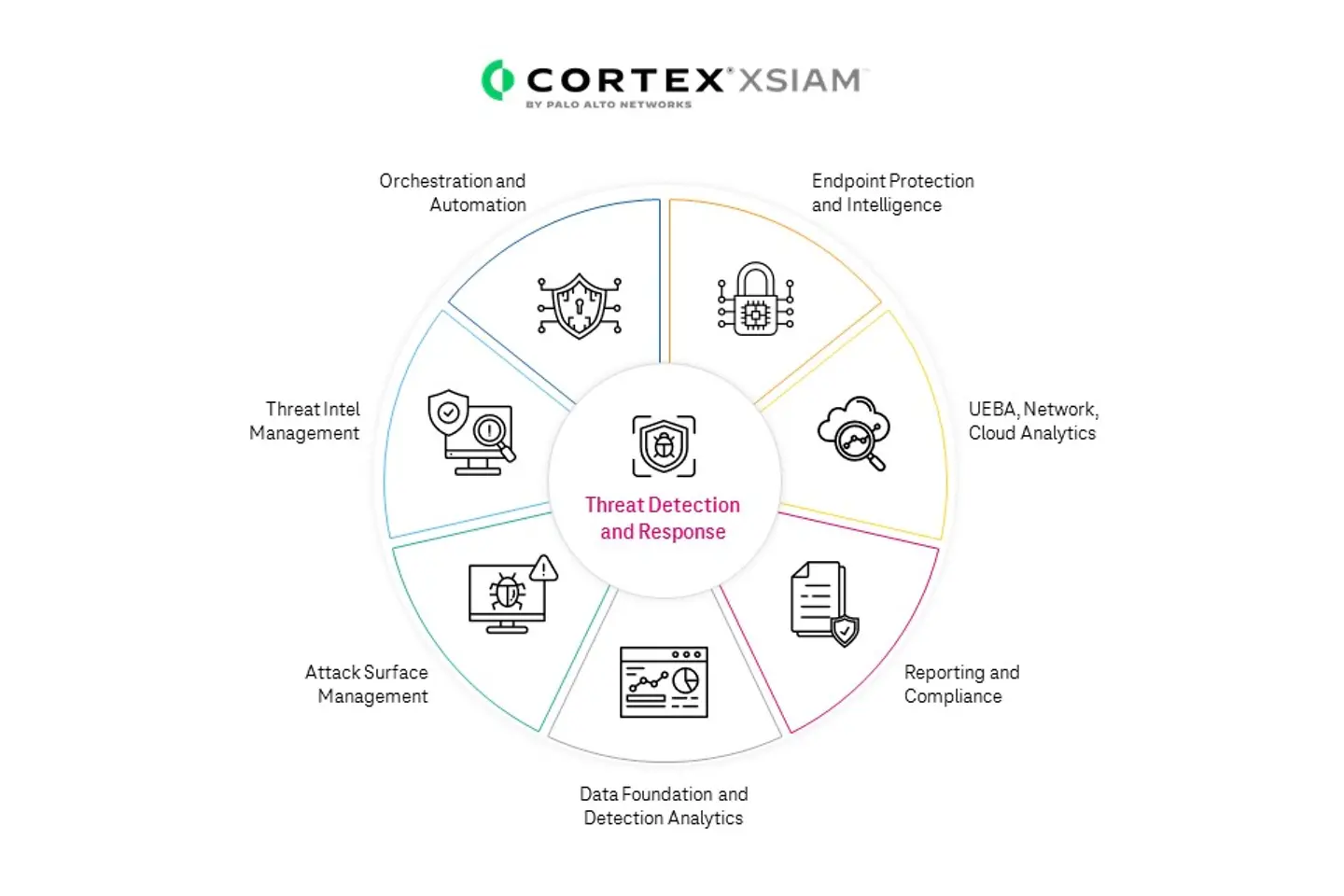

Mit unseren umfassenden MDR-Diensten helfen wir Unternehmen, Security Operations zu verbessern, Sicherheitsrisiken zu reduzieren und ihre Geschäfts Resilienz zu erhöhen, ohne ihre digitale Transformation zu beeinträchtigen. Unsere MDR-Dienste nutzen moderne KI-basierte Technologien wie Cortex XSIAM von Palo Alto Networks. Mithilfe von KI-Funktionen können wir Daten aus mehr Quellen erfassen, verschiedene Warnungen besser korrelieren und die Anzahl von Warnungen mit hoher Priorität verringern. Dies wiederum verkürzt die Lösungszeit von Tagen auf Minuten. Unnötiger Zeitaufwand für die Untersuchung von Warnungen mit niedriger Priorität oder Fehlalarmen entfällt.

XSIAM-Funktionen von Palo Alto Networks:

T-Systems und Palo Alto Networks können Ihre bestehenden Security Operations optimieren, ohne dass Sie große Investitionen in Sicherheitstools tätigen und Ihr gesamtes SOC umgestalten müssen. Verbessern Sie die Sicherheit Ihres Unternehmens und erhöhen Sie die Cyber Resilience gegen moderne Angriffe.

Mit unseren KI-basierten MDR-Diensten:

Nehmen Sie jetzt Kontakt mit uns auf, wenn Sie Ihre SecOps optimieren oder unsere MDR-Dienste nutzen möchten, um die Sicherheit Ihres Unternehmens zu verbessern.

1 SANS 2023 SOC Survey, 2023, Medium

2 Security Alert Article, Help Net, 2023, Security

3 Target Data Breach Case Study, 2023, Card Connect

4 Global SOC Study Results, 2023, IBM

5 Cybersecurity Skills Gap, 2023, Forbes

6 The Life and Times of Cybersecurity Professionals, 2023, Enterprise Strategy Group

7 Global SOC Study Results, 2023, IBM

8, 9 Costs of Data Breach Report, 2023, IBM