In diesem Blog erfahren Sie, warum Industrie 4.0 sowohl Chancen als auch Herausforderungen für Fertigungsunternehmen bietet und welche Sicherheitsrisiken hinter den Versprechungen lauern. Warum haben es Hacker besonders auf diese Unternehmen abgesehen? Wir schildern Ihnen reale Angriffe, die Millionen US-Dollar kosteten und zeigen Ihnen, wie moderne Sicherheitslösungen vor diesen Bedrohungen schützen können.

Nach einer kurzen Periode der elektronischen Automatisierung folgte die Ära der intelligenten Automatisierung mit einer engen Integration von digitaler und physischer Welt. Der Begriff „Industrie 4.0“ oder „vierte industrielle Revolution“ wurde vor etwa einem Jahrzehnt in Deutschland geprägt. Digitale Technologien wie Künstliche Intelligenz (KI), das Internet of Things (IoT), Automatisierung, Analytik und Cloud Computing überschwemmten zu Beginn dieser Entwicklung die Fertigungsbereiche. Die Integration wurde so eng, dass die Grenzen zwischen der physischen und der digitalen Welt verwischten.

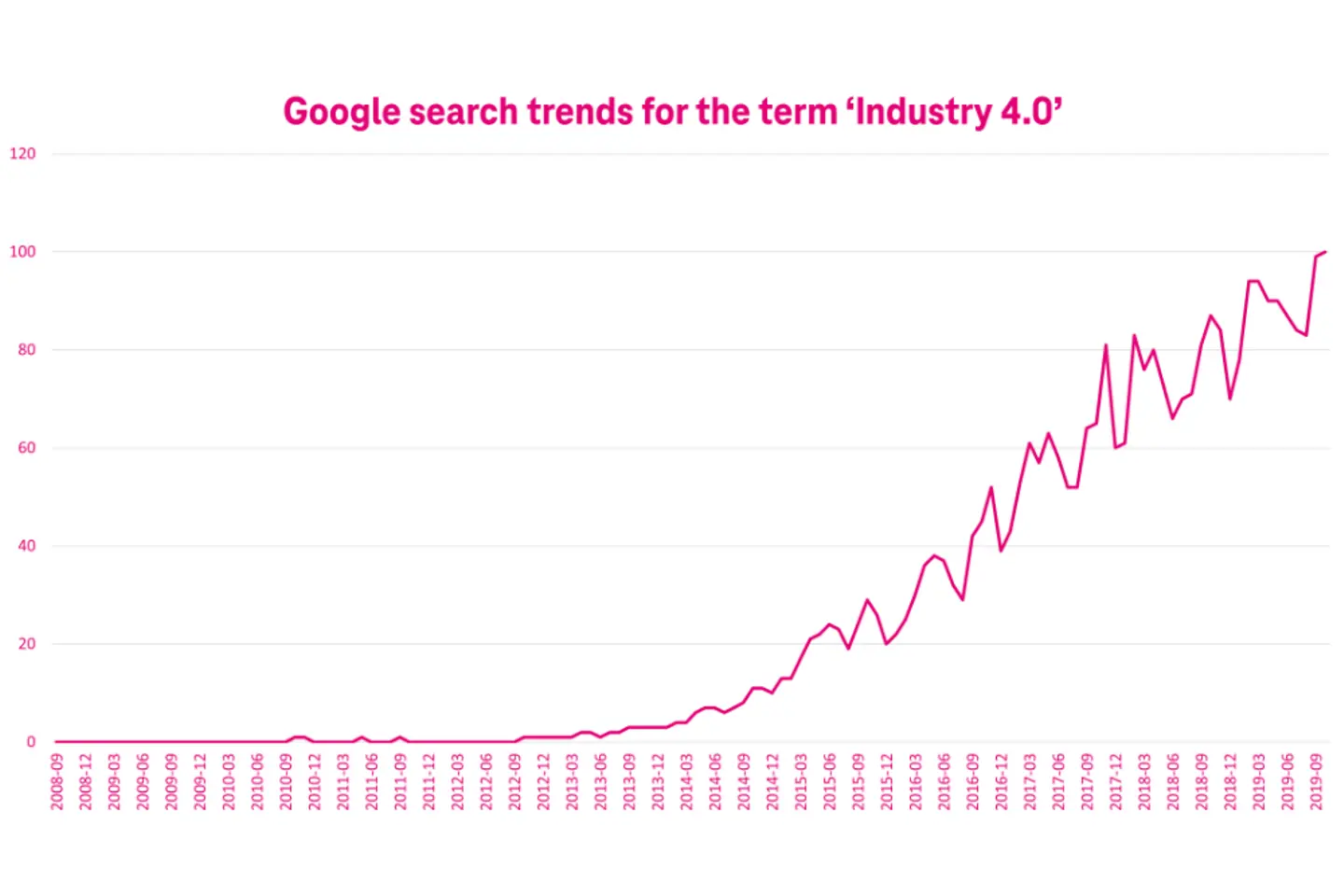

Um zu verdeutlichen, wie der Begriff „Industrie 4.0“ das allgemeine Interesse erregte, zeigt die nebenstehende Grafik die Entwicklung der Google-Suchanfragen im Zeitverlauf.

Der Begriff erweckte in der Zeit um 2012 Neugierde und wurde um 2015 bekannter.1 Seitdem hat die Digitalisierung in der Fertigungsindustrie an Dynamik gewonnen.

In 2024 hat die Digitalisierung mittlerweile einen festen Platz unter den Ausgaben von Herstellern eingenommen. Fertigungsunternehmen setzen zunehmend Budget ein, um mehr in digitale Technologien zu investieren. So wurde die globale Marktgröße von Industrie 4.0 im Jahr 2022 auf rund 130 Milliarden US-Dollar geschätzt und soll bis 2029 377 Milliarden US-Dollar übersteigen – mit einer jährlichen Wachstumsrate (CAGR) von 16 %.2

Mit diesen Investitionen wollen Fertigungsunternehmen u. a. die betriebliche Effizienz und Produktivität steigern. Es soll mehr Wert auf vorausschauende Wartung gelegt, sowie die Qualitätskontrolle verbessert werden. Zudem soll mit einer erhöhten Skalierbarkeit und datengestützten Entscheidungen eine effizientere Lieferkette geschaffen werden.

So setzen Fertigungsunternehmen beispielsweise Cloud-Technologien ein, um sich in Echtzeit einen Überblick über die Lagerbestände zu verschaffen. Sie prognostizieren ihren Bedarf besser und sorgen für Just-in-Time-Beschaffung, um Überbestände zu minimieren. Der deutsche Automobilriese Volkswagen nutzt Cloud-Plattformen, um die Produktionsleistung und das Lieferkettenmanagement zu verbessern. Darüber hinaus denkt das Unternehmen über neue Einnahmemöglichkeiten nach, die sich aus dem Verkauf seiner bewährten Cloud-basierten Industrieplattform an seine Konkurrenten ergeben können.3

Mittels Digitalisierung wollen Fertigungsunternehmen wettbewerbsfähig bleiben und sich an die sich schnell ändernden Marktbedingungen anpassen. Laut einer Deloitte-Studie sind 86 % der Fertigungsunternehmen der Ansicht, dass Smart-Factory-Initiativen eine entscheidende Bedeutung für die Verbesserung ihrer Wettbewerbsfähigkeit haben werden.4 Viele Hersteller haben daraufhin ihre Technologieinvestitionen erhöht.5

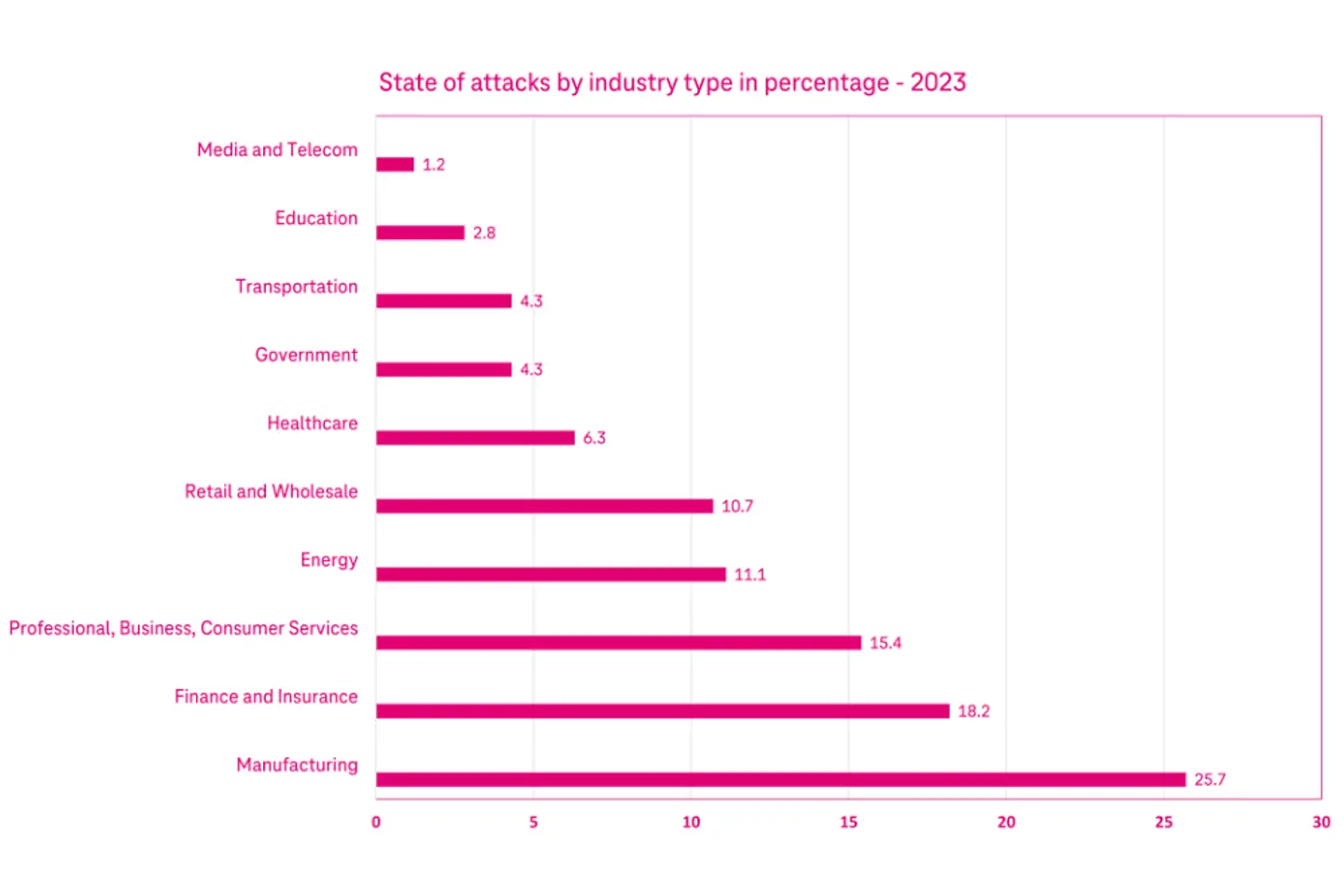

Die Einführung digitaler Technologien (Software/IT) in der Fertigung birgt jedoch auch Cybersicherheitsrisiken. Laut Statista verzeichnete 2023 die Fertigungsindustrie die höchste Zahl von Cyberangriffen. Nahezu jeder vierte Angriff richtete sich gegen Produktionsanlagen.6 Die Angriffe auf diesen Sektor nehmen jedes Jahr weiter zu.

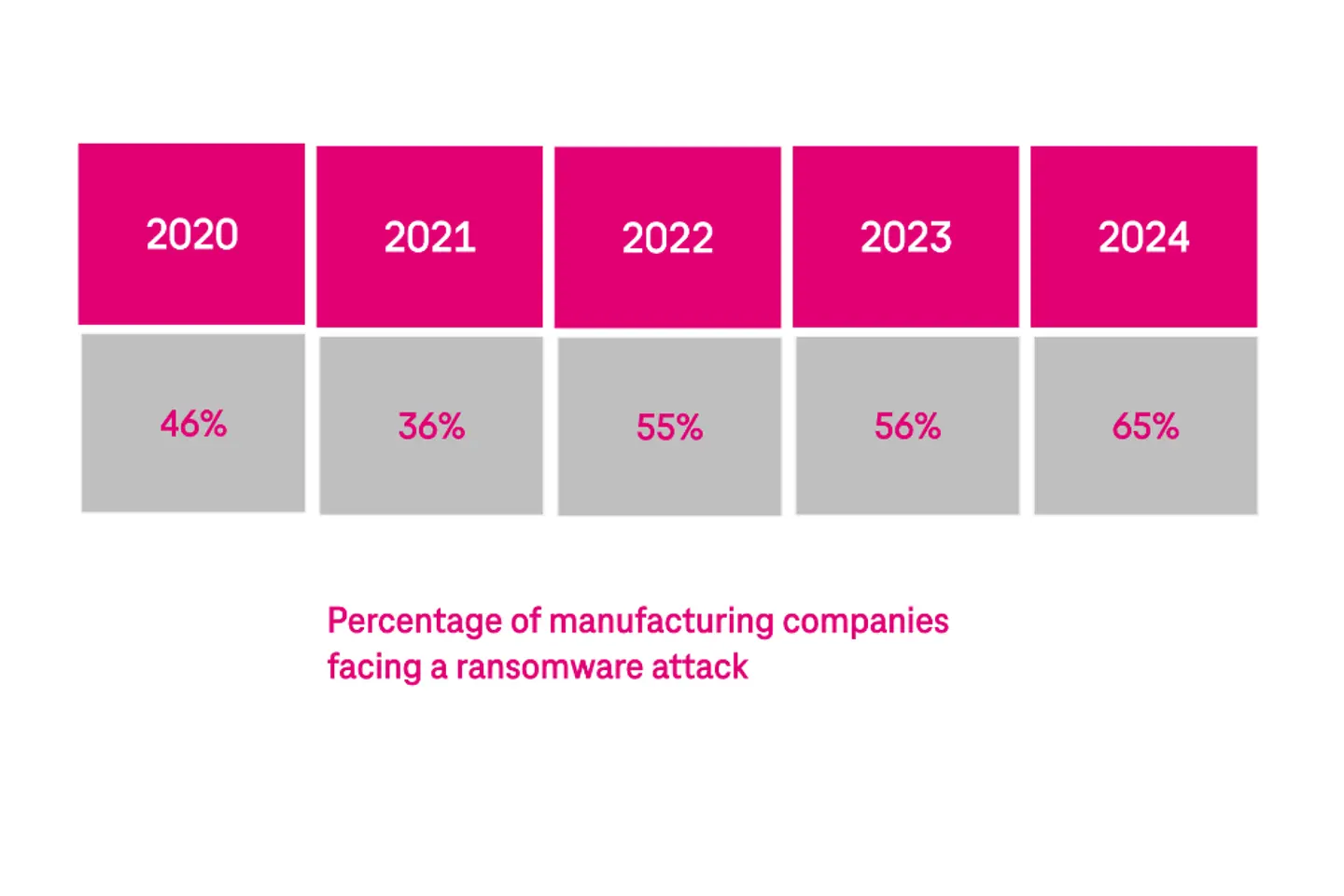

Im Jahr 2024 dürften Ransomware-Angriffe wohl die häufigste Art von Cyberangriffen gewesen sein, wobei etwa 65 % der Fertigungsunternehmen mit einem Ransomware-Angriff konfrontiert wurden – gegenüber 46 % im Jahr 2020.

Ein typischer Ransomware-Angriff kann schnell eintreffen. Ein ahnungsloser Mitarbeiter öffnet eine Phishing-E-Mail, klickt auf einen Link oder lädt einen Anhang herunter. Kurz nach der Aktion des Mitarbeiters verbreitet sich die Ransomware in den Systemen und greift auf wichtige Daten und Ressourcen zu und verschlüsselt diese. Dies kann je nach Schwere des Angriffs bis zum Ausfall von Produktionseinheiten führen. Für die Entschlüsselung der Daten wird von den Hackern Lösegeld gefordert.

Der durchschnittliche Median der Lösegeldzahlungen lag bei 1,2 Millionen US-Dollar – den meisten Fertigungsunternehmen gelang es, die Lösegeldzahlungen auszuhandeln. Allerdings mussten 62 % der Unternehmen Zahlungen leisten, um die Daten zurückzubekommen.7 Dies unterstreicht die Notwendigkeit von Cybersicherheits- und Wiederherstellungslösungen, um die Folgen von Angriffen zu minimieren.

In der Fertigungsindustrie sind die meisten Systeme miteinander verbunden. Insbesondere Operational Technology (OT) und Informationstechnologie (IT) sind eng integriert. Je mehr Software, Geräte und Konnektivität vorhanden sind, desto mehr Einstiegspunkte und Angriffsfläche gibt es. Darüber hinaus werden häufig Altsysteme verwendet, die zu komplex und zu teuer sind, um sie zu ersetzen und aufzurüsten, weshalb moderne Sicherheitsvorkehrungen oft fehlen. Diese Faktoren machen Fertigungsunternehmen zu lukrativen Zielen für Cyberkriminelle.

Einige Sicherheitsvorfälle können erhebliche Betriebsstörungen verursachen, die zu Produktions- und Lieferverzögerungen und damit zu erheblichen Umsatzeinbußen führen. Abgesehen von den finanziellen Auswirkungen ziehen solche Betriebsstörungen auch Geldstrafen und schlechte Presseberichte nach sich, was zu einem Vertrauensverlust bei den Kunden führt. In schwerwiegenderen Fällen kann ein Anlagenausfall ein Sicherheitsrisiko für die Beschäftigten darstellen. Allein im Jahr 2023 verzeichneten mehr als 500 Standorte aufgrund von 68 Cyberangriffen physische Konsequenzen. Angriffe auf kritische Infrastrukturen und Produktionseinheiten sind keine Seltenheit.8

Colonial Pipeline, ein großer Kraftstofflieferant in den USA, war von einem Ransomware-Angriff betroffen, der das Unternehmen dazu zwang, sein gesamtes Pipeline-Netzwerk abzuschalten, um die Auswirkungen der Malware einzudämmen. Dies führte zu Treibstoffknappheit, Preiserhöhungen und Panikkäufen im Osten der Vereinigten Staaten.

Die Hackergruppe DarkSide infiltrierte das Netzwerk von Colonial mit Hilfe von Ransomware, die wichtige Daten verschlüsselte und den Betrieb der Pipeline stoppte. Die Angreifer hatten sich Zugang über ein geknacktes Passwort verschafft, das mit einem ungenutzten VPN-Konto verknüpft war, und Schwachstellen in den Netzwerksicherheitspraktiken von Colonial ausgenutzt. Colonial Pipeline stellte den Betrieb ein, um die Ausbreitung des Angriffs zu begrenzen.

Dies führte an der gesamten Ostküste der USA zu Treibstoffengpässen und Preissteigerungen. Der Vorfall macht die potenziellen Auswirkungen von Cyberangriffen auf kritische Infrastrukturen deutlich und betont die Notwendigkeit eines stärkeren Schutzes vor Cyberangriffen bei allen kritischen Dienstleistern.9

Bei einem weiteren Sicherheitsvorfall haben Hacker Komponenten der Mensch-Maschine-Interaktion beschädigt, somit die Auslösung von Sicherheitssystemen verhindert und entsprechende Sachschäden verursacht. Es gibt noch viele weitere Beispiele, wo Hacker die Kontrolle über kritische Systeme von Wasserversorgungs- oder Energieunternehmen übernommen haben, was zu Störungen der Anlagen und schließlich zu einer Unterbrechung des öffentlichen Lebens aufgrund von Versorgungsengpässen führte.

Im Jahr 2023 wurde Clorox, ein in den USA ansässiger führender Hersteller von Reinigungs- und Haushaltsprodukten (mit einer Marktkapitalisierung von 19,6 Milliarden US-Dollar10), Opfer eines schweren Cyberangriffs. Der Angriff führte zu einer Unterbrechung der Produktions- und Lieferkette des Unternehmens. Auch die automatisierten Systeme des Herstellers waren betroffen, was zu einer enormen Lücke zwischen Angebot und Nachfrage führte. Das Produkt war wochenlang nicht in den Geschäften zu finden. Dieser Angriff kostete das Unternehmen etwa 49 Millionen US-Dollar, einigen Berichte zufolge betrugen die Verluste sogar 60 Millionen US-Dollar.11

Im Mai 2024 gab das Unternehmen an, seine Lagerbestände wieder auf den Stand von vor dem Angriff gebracht zu haben.12

Obwohl das Unternehmen nie alle Einzelheiten des Angriffs bekannt gab, wird angenommen, dass die Mitarbeiter einer Social-Engineering-Taktik zum Opfer fielen. Die Hacker verschafften sich Zugang zu mehreren Schlüsselsystemen, woraufhin das Unternehmen die Systeme vom Netz nehmen musste und auf manuelle Auftragsabwicklung umstellte.

Ein weiterer berüchtigter Angriff aus dem Jahr 2023 betraf MKS-Instruments, einen Hersteller von Halbleiterausrüstung, der Opfer eines Ransomware-Angriffs wurde. Aufgrund der Betriebsunterbrechung durch diesen Angriff verfehlte das Unternehmen seine Umsatzziele für das Quartal um etwa 200 Millionen US-Dollar.13 Einigen Berichten zufolge war auch Applied Materials (ein Kunde von MKS-Instruments), ein weiteres Unternehmen der Chipindustrie, von diesem Angriff betroffen. Der Quartalsumsatz ging aufgrund dieses Angriffs auf die Lieferkette um 250 Millionen US-Dollar zurück.14

Solche Fälle erinnern uns daran, dass ein Angriff auf ein Fertigungsunternehmen potenziell auch massive Auswirkungen auf dessen Kunden und Partner haben kann. Etwa 12 bis 15 % aller Angriffe werden auf die Lieferkette von Partnern zurückgeführt. Die finanziellen Auswirkungen von Datenschutzverletzungen infolge von Sicherheitsvorfällen sind ebenfalls schwerwiegend. Die durchschnittlichen Kosten einer Datenschutzverletzung belaufen sich weltweit auf 4,88 Millionen US-Dollar, während die Kosten im Industriesektor mit 5,56 Millionen US-Dollar um 13 % über dem Durchschnitt aller Sektoren liegen.15 Fast alle Unternehmen, die mit schwerwiegenden Datenschutzverletzungen konfrontiert sind, entscheiden sich in einer reflexartigen Reaktion für Cybersicherheitslösungen. Ganz klar, der Sicherheitsansatz sollte proaktiv und nicht reaktiv sein.

Fertigungsunternehmen sollten ihre Netzwerke und Ressourcen segmentieren und granulare Sicherheitsrichtlinien für jedes Segment auf der Grundlage der Kritikalität anwenden. Bei einem Sicherheitsvorfall kann die Aktivität des Angreifers so auf das betroffene Segment beschränkt werden. Dies begrenzt den Schaden und verhindert die unternehmensweite Ausbreitung des Angriffs, insbesondere bei Ransomware-Angriffen, bei denen Dateien innerhalb kurzer Zeit verschlüsselt werden. Mikrosegmentierung bietet den Sicherheitsteams auch Netzwerktransparenz und -kontrolle.

Für den Betrieb von Smart Factorys werden heute weltweit Milliarden von IoT-Geräten und anderen Endpunkten eingesetzt. Vernetzte Geräte, wie Maschinen, Sensoren und Endgeräte von Mitarbeitern, sind die Hauptziele für Angreifer. Hersteller brauchen dementsprechend mehr als nur Antivirenlösungen, um sich gegen fortschrittliche Cyberrisiken zu schützen. Eine Endpunkt-Sicherheitslösung kann Bedrohungen wie Malware, die auf Schwachstellen in Endgeräten abzielen, erkennen, blockieren und darauf reagieren.

Moderne KI-basierte Endpunktlösungen können Muster erkennen, die auf Bedrohungen hinweisen. Sie können sogar Zero-Day-Angriffe (neue Bedrohungen) stoppen, die eine herkömmliche Endpunktschutzlösung übersehen kann. KI ermöglicht automatische Reaktionen auf Bedrohungen und minimiert den manuellen Aufwand. Fertigungsunternehmen können auch die Zahl der Fehlalarme reduzieren und die Sicherheitsteams entlasten.

Etwa 32 % der Industrieunternehmen setzen bereits auf Automatisierung und KI. Unternehmen, die KI zusammen mit Automatisierung in vollem Umfang einsetzen, sparen 1,9 Millionen US-Dollar im Vergleich zu Unternehmen, die diese Technologien nicht nutzen.16

Fertigungsunternehmen verwenden industrielle Kontrollsysteme (ICS) und benötigen daher eine spezielle Sicherheitslösung, um ungewöhnliches Verhalten und Bedrohungen innerhalb der industriellen Umgebung zu überwachen. Manchmal ist das IDS Teil einer umfassenden EDR-Lösung (Endpoint Detection and Response), die über erweiterte Funktionen zur Erkennung von Bedrohungen verfügt. IDS-Sicherheit ist in einem industriellen Umfeld mit Altsystemen sehr nützlich.

Zero-Trust-Sicherheit ist eine der effektivsten Methoden, um unbefugten Zugriff auf die Ressourcen eines Unternehmens zu verhindern. Zero-Trust-Sicherheit erzwingt eine strenge Identitätsüberprüfung und Zugriffskontrolle für alle Benutzer und Geräte, die auf Netzwerkressourcen zugreifen wollen. Durch die ständige Überprüfung der Identität wird nur autorisierten Benutzern Zugang gewährt. Dieser Ansatz entschärft Insider-Bedrohungen und verhindert Advanced Persistent Threats (APTs), die andernfalls möglicherweise lange unbemerkt im Netzwerk verbleiben können.

Mit dem Zero-Trust-Sicherheitsmodell können Fertigungsunternehmen die Angriffsfläche reduzieren, indem sie kritische Anwendungen vor ungewollten Benutzern verbergen, das Risiko minimieren und strenge Richtlinien und Zugriffskontrollen für OT- und IT-Umgebungen sicherstellen. Remote-Benutzer können über ein sicheres Netzwerk von jedem Ort aus auf Unternehmensanwendungen oder OT-Systeme zugreifen. Herkömmliche perimeterbasierte Sicherheits- oder Virtual Private Network (VPN)-Lösungen reichen für Unternehmen mit Geräten und Benutzern außerhalb des Unternehmensnetzwerks nicht aus.

Neben einer guten Sicherheitslösung sollten Unternehmen auch in regelmäßige Audits und Cyber Security Assessments investieren, um Lücken in der bestehenden Architektur zu finden. Mithilfe von Penetrationstests können Schwachstellen im System aufgedeckt und anschließend behoben werden. Veraltete Systeme können durch Patches aktualisiert werden. Die Einführung eines solchen proaktiven Sicherheitsansatzes ist ein entscheidender Schritt für jede Organisation, da viele Angriffe darauf zurückzuführen sind, dass Schwachstellen in den Systemen ausgenutzt werden.

Darüber hinaus ist es für einen wirksamen Schutz der Systeme unerlässlich, eine starke Sicherheitskultur innerhalb der Organisation zu pflegen. Sicherheitslösungen sind wichtig, aber sie sind möglicherweise nicht zu 100 % wirksam, wenn Mitarbeiter leicht Opfer von Phishing- und Social-Engineering-Angriffen durch Hacker werden. Alle müssen sich ihrer Verantwortung bewusst sein – durch die gesamte Organisationsstruktur hinweg. Unternehmen, die in den Aufbau einer Sicherheitskultur investieren, zeigen eine höhere Widerstandsfähigkeit gegenüber Sicherheitsvorfällen. Allein durch Sensibilisierungsprogramme kann das Risiko eines Angriffs von 60 % auf bis zu 10 % gesenkt werden.17

Unsere Managed Detection and Response (MDR)-Lösung bietet rund um die Uhr umfassenden Schutz und kombiniert modernste Technologie mit fachkundigen Dienstleistungen. Unser MDR-Angebot umfasst ein vollständig verwaltetes Security Operations Center (SOC), das KI-basierte Bedrohungserkennung nutzt, um Gefahren in Echtzeit zu identifizieren und zu neutralisieren. Unsere automatisierten Funktionen zur Reaktion auf Vorfälle helfen dabei, Angriffe einzudämmen und die Auswirkungen zu minimieren, während die kontinuierliche Überwachung gewährleistet, dass Ihre IT- und OT-Umgebungen rund um die Uhr geschützt sind.

Unsere Security Teams bieten fachkundige Orientierung zu maßgeschneiderten Sicherheitsstrategien, proaktives Schwachstellenmanagement und umfassende Unterstützung im Bereich der Rechtskonformität. Wir unterstützen Unternehmen auch bei der Einhaltung von Vorschriften wie NIS2, DSGVO und KRITIS. Dieser ganzheitliche Ansatz schützt nicht nur vor fortschrittlichen Bedrohungen, sondern trägt auch dazu bei, Ihren gesamten Sicherheitsrahmen zu optimieren, indem Risiken angegangen werden, bevor sie zu Vorfällen werden.

Durch die Zusammenarbeit mit T-Systems können Fertigungsunternehmen ihr Sicherheitsniveau stärken. Profitieren Sie unter anderem von kürzeren Ausfallzeiten, der Einhaltung von Compliance Vorschriften, dem Schutz kritischer Ressourcen, und einer höheren Produktivität. Unsere MDR-Lösung sorgt dafür, dass Ihr Unternehmen gegen die sich ständig weiterentwickelnden Cyberbedrohungen gewappnet ist. Kontaktieren Sie uns noch heute.

1 Google Trends for Industry 4.0 search term, 2024, Google

2 Industry 4.0 Market Size Press Release, 2023, Global Newswire

3 Automotive Industry Article, 2023, CIO Magazine

4 Manufacturing Execution Systems, 2022, Deloitte

5 Tech Trends in Manufacturing, 2024, Gartner

6 Top Industry Cyber Attacks, 2023, Statista

7 State of Ransomware Attacks, 2024, Sophos

8 Threat Report in Manufacturing, 2024, Waterfall Security

9 Colonial Pipeline Attack Article, 2022, TechTarget

10 Market Capitalization Data for Clorox, 2024, Companies Market Cap Website

11 Clorox Cyber Attack Article, 2024, Security Week Magazine

12 Clorox Earnings Post-Attack, 2024, Supply Chain Dive

13 MKS Instruments Ransomware Attack Article, 2023, Bankinfo Security

14 Ransomware Attack on Chip Manufacturer, 2023, ThreatDown

15 Cost of Data Breach Report, 2024, Security Intelligence

16 Cost of Data Breach Report, 2024, Security Intelligence

17 Security Awareness Training Effectiveness Article, 2022, Usecure