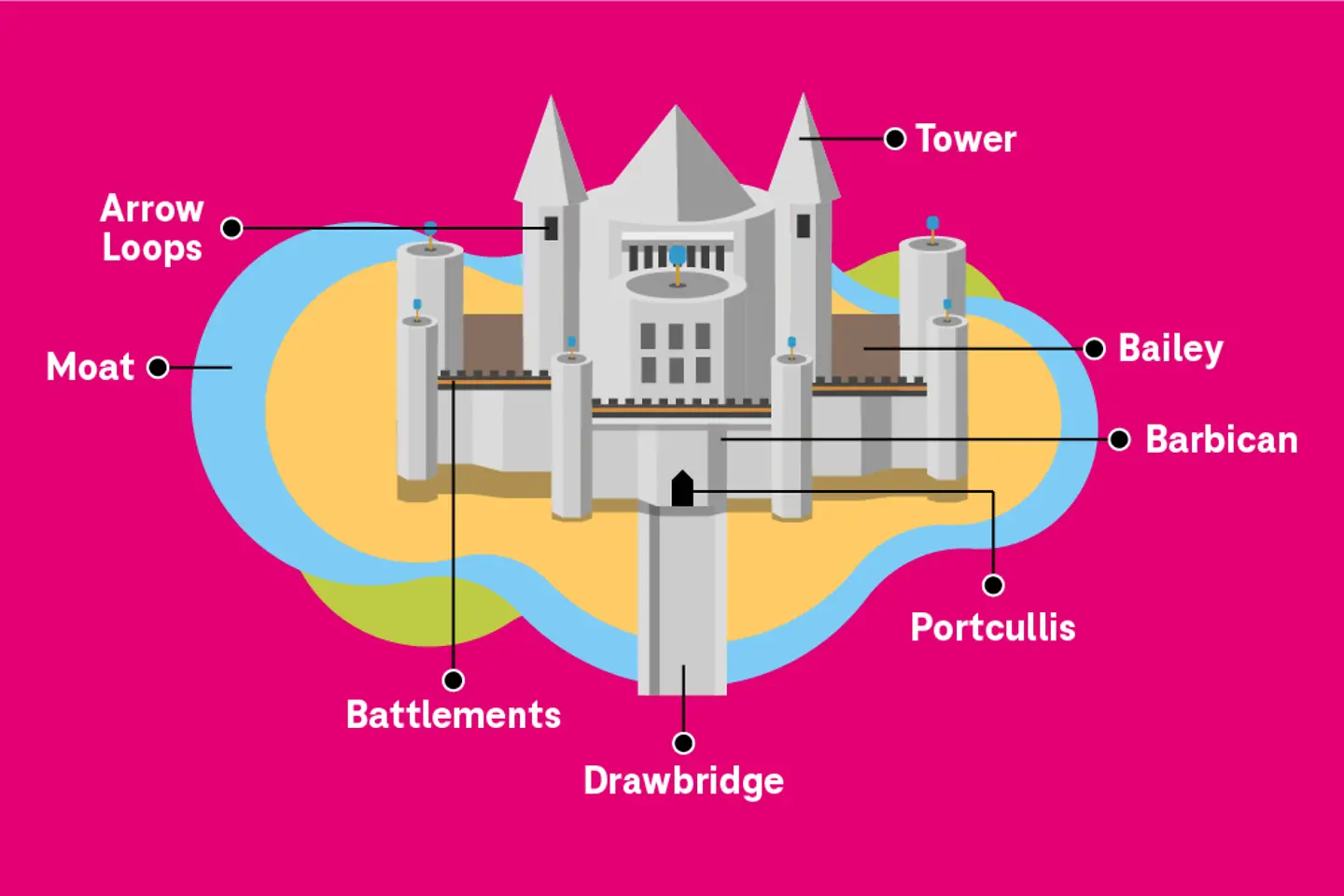

In der Vergangenheit hat man eine Burg zum Schutz mit Mauern umgeben. Zu diesen Mauern wurden Türme, vorgelagerte Gräben und Zugbrücken ergänzt. Ein herkömmlicher Cybersicherheitsansatz ist diesem Verteidigungsmodell sehr ähnlich, das sogenannte Burg-und-Burggraben-Modell oder die perimeterbasierte Sicherheit.

Doch Unternehmen müssen sich heute um den Aufbau externer und interner Schutzvorkehrungen gleichermaßen bemühen.

Ein herkömmliches Sicherheitsmodell hat einige Mängel: Es vertraut allem, was sich innerhalb des Perimeters befindet und geht davon aus, dass Angreifer nicht von innen kommen.

Malware und Advanced Persistent Threats (APTs) sind stets bereit, Unternehmen anzugreifen. Trotz verschiedener Sicherheitsvorkehrungen, wie Firewalls, Antivirensoftware und Systemen zur IT-Sicherheit kann es Cyberkriminellen gelingen, die Außengrenzen Ihrer Organisation zu überwinden. Einmal in das Netzwerk eingedrungene Bedrohungen können monatelang verharren, bevor sie aktiv werden. Moderne, koordinierte Cyberangriffe sind berüchtigt dafür, dass sie wochen- und monatelang unentdeckt bleiben, bevor sie zuschlagen.

Die Bedrohungen springen von Server zu Server und ermöglichen Cyberkriminellen, sensible Daten auszuspähen, da kaum Infrastrukturen für Identity Access Management und zum Privileged-Access- Management vorhanden sind.

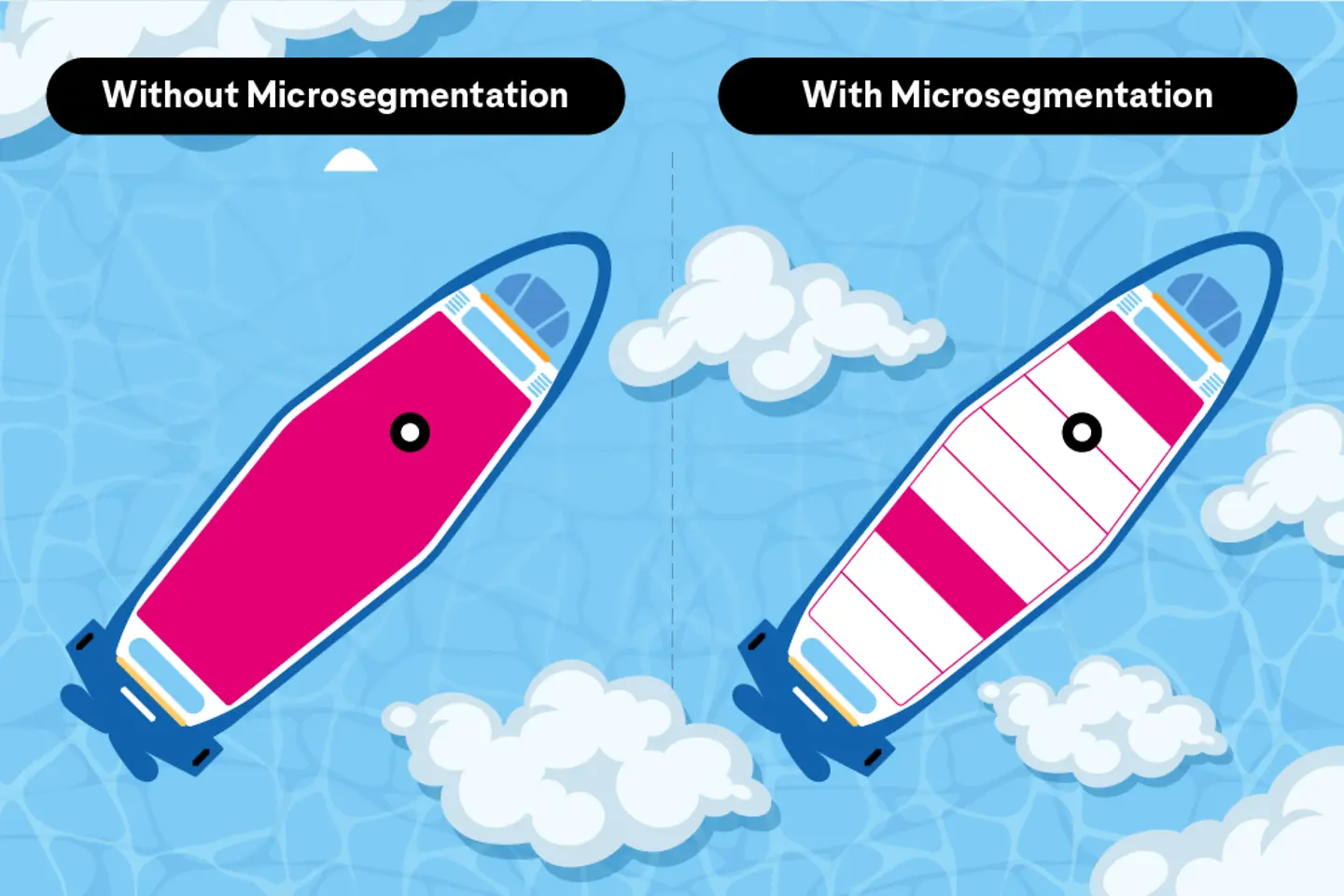

Das Hauptziel der PAM-Lösung Mikrosegmentierung besteht darin, die Bewegungen von Angreifern einzuschränken, um den Schaden zu begrenzen. Die Netzwerksegmentierung unterteilt Server, Systeme, Workloads und Anwendungen in kleine, voneinander isolierte Bereiche. Für unterschiedliche Segmente können spezifische Sicherheitskontrollen für Privileged-Access-Management und Just-in-Time-Zugriff eingerichtet werden.

Das Konzept wird oft mit dem Aufbau eines U-Boots verglichen, bei dem Segmente oder Abteilungen so angelegt sind, dass bei einem Leck oder einer Panne in einer Abteilung nur diese geflutet wird.

Durch das Privileged-Access-Management wird, das Eindringen eines Hackers in das Netzwerk eingeschränkt. So kann sich der Angreifer nicht einfach von einem Segment zum nächsten bewegen, was seine Angriffsfläche minimiert. Da der Hacker durch das Least-Privilege-Prinzip eingeschlossen bleibt, ist auch seine Sicht auf andere Bereiche eingeschränkt, was das Risiko eines unbefugten Zugriffs auf sensible Daten und Ressourcen verringert.

Unternehmen können nach Kritikalität der Segmente unterschiedliche Sicherheitskontrollniveaus implementieren. Einfach ausgedrückt: Sie können Segmente, die kritische Systeme oder sensible Daten enthalten, mit einer zusätzlichen Schutzebene versehen. Diese Kontrollen zum PAM können bei einem Sicherheitsverstoß einen Alarm auslösen.

Maersk war eines der Unternehmen, die vom NotPetya-Ransomware-Angriff betroffen waren. Der Logistikriese nutzte die Software M.E.Doc und erhielt im Juni 2017 in einer Phishing-Mail ein mit Malware infiziertes Update. Dieser Angriff verbreitete sich in den Netzwerken und nutzte Schwachstellen im IT-Management aus. Dabei wurden alle Geräte verschlüsselt und unbrauchbar gemacht. Da es sich um die weltweit größte Reederei handelt, hatte der Angriff Auswirkungen auf den Welthandel und die Logistik. In dieser Zeit musste das Unternehmen den Betrieb manuell fortführen. Bemerkenswert war, dass das Unternehmen alle Domänencontroller bis auf einen in Ghana verlor. Dieser war aufgrund eines Stromausfalls nicht mit dem Netzwerk verbunden. Maersk nutzte diesen Domänencontroller für die Wiederherstellung des Betriebs und zur Datenrettung. Berichten zufolge kostete der Angriff Maersk rund 300 Millionen US-Dollar.

Hätte Maersk den Angriff eindämmen und entschärfen können? Das ist sehr wahrscheinlich.

Die Rechenzentren, Backups und Geräte von Maersk waren mit dem Netzwerk verbunden – wäre es möglich gewesen, sie über privilegierten Zugriff zu isolieren, um eine Ausbreitung des Angriffs zu verhindern? Mit Privileged Access Management, Zero-Trust-Richtlinien und Segmentierung hätte Maersk den Kampf gewinnen können. Es begann damit, dass sich ein IT-Administrator auf einem physischen Netzwerk anmeldete – ihm hätte der Zugriff auf IT-Ressourcen verweigert werden können.

Natürlich sieht das im Rückblick alles sehr einfach aus. Dennoch müssen wir aus solchen Vorfällen lernen, insbesondere auf dem Gebiet des Privileged-Access-Management. Wie sollten Sie an die Infrastructure-as-a-Service-Lösung herangehen?

Vor der Umsetzung empfehlen wir, folgende Aspekte zu beachten:

T-Systems versetzt Unternehmen in die Lage, Regeln und Richtlinien auf Prozessebene durchzusetzen, um ein optimiertes Security Management zu erreichen. Als zuverlässiger Partner des Anbieters Akamai nutzt T-Systems die Guardicore-Lösung. Ob Sie eine private, öffentliche oder hybride Cloud-Umgebung nutzen, T-Systems unterstützt Sie bei der Einführung einer PAM-Lösung. Wir unterstützen Sie bei der Identifizierung geschäftskritischer Anwendungen und der Erstellung eines Privileged-Access-Management zur Kontrolle des Datenverkehrs in den Mikrosegmenten. Sie können auch mit unseren Vorlagen für Best Practices beginnen und diese an Ihre IT-Abteilungen anpassen.