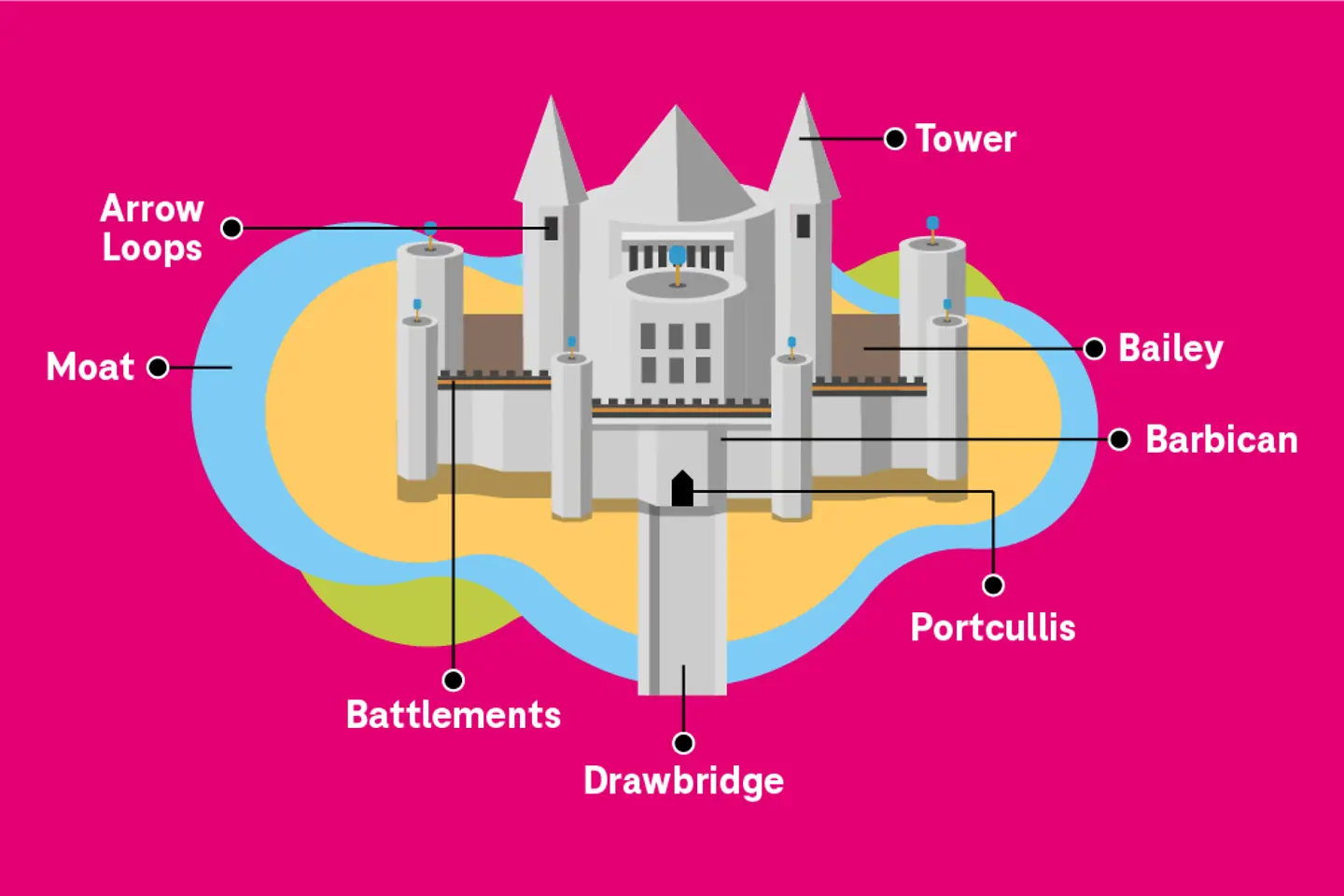

Antiguamente, se construía una muralla alrededor de los castillos para protegerlos. A estas murallas se añadían torres, fosos y puentes levadizos. Un enfoque típico de ciberseguridad es muy similar a este modelo de defensa: el llamado modelo “castillo y foso” o la seguridad perimetral.

Sin embargo, hoy en día, las empresas deben esforzarse en construir tanto medidas de protección externas como internas.

Un modelo de seguridad tradicional presenta algunas deficiencias: confía en todo aquello que se encuentre dentro del perímetro y asume que los atacantes no pueden estar dentro.

El malware y las amenazas persistentes avanzadas (Advanced Persistent Threats – APT) están siempre preparados para atacar a las empresas. A pesar de las diferentes medidas de seguridad preventivas como los cortafuegos, los antivirus y los sistemas de seguridad informática, los ciberdelincuentes pueden lograr atravesar las fronteras de tu organización. Una vez que hayan penetrado en la red, pueden pasar meses antes de que las amenazas se activen. Los ciberataques coordinados modernos son famosos por pasar desapercibidos durante semanas o meses antes de actuar.

Las amenazas saltan de servidor a servidor y permiten a los ciberdelincuentes acceder a información sensible, ya que prácticamente no se dispone de infraestructuras para la gestión de accesos e identidades ni para la gestión de accesos privilegiados (PAM).

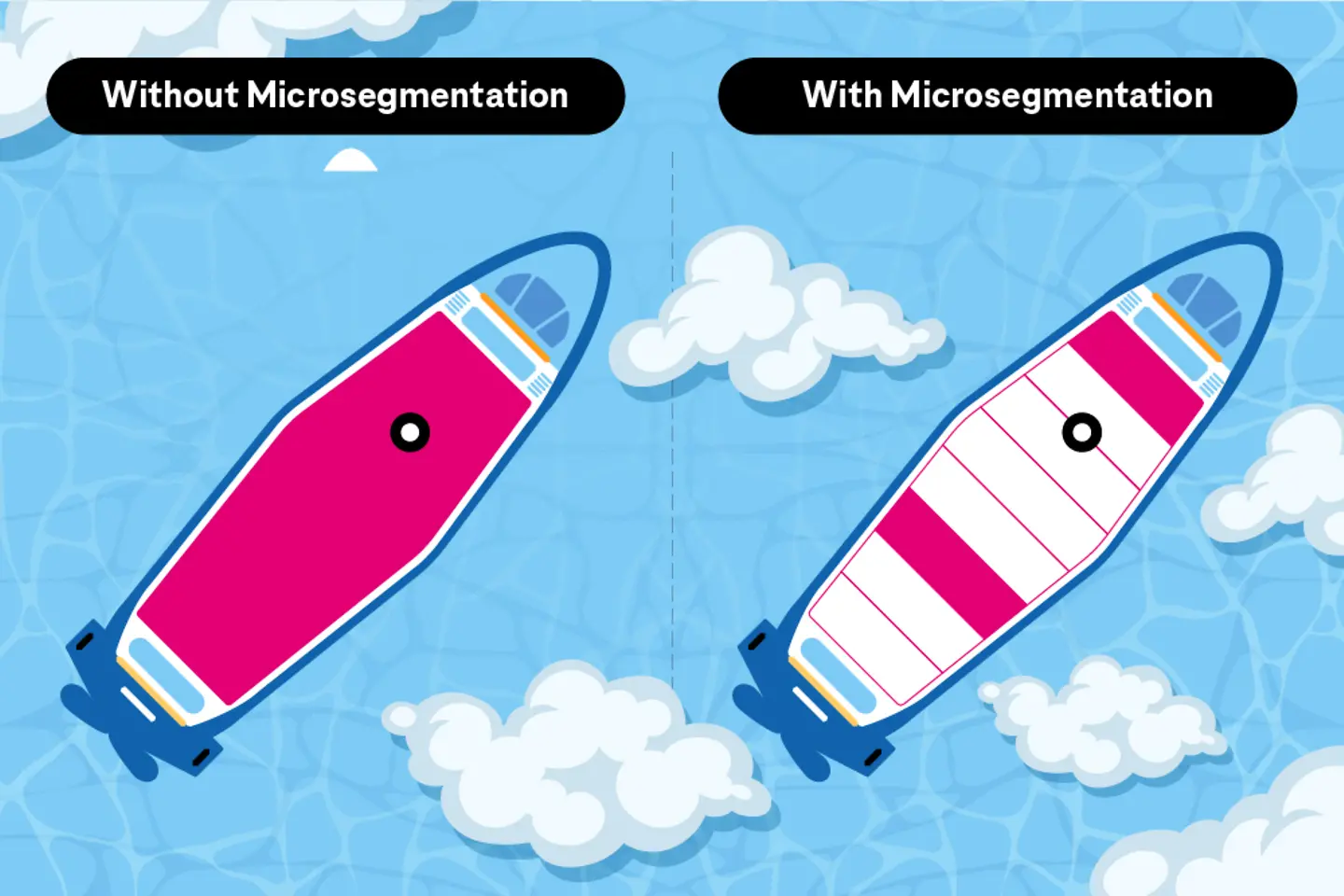

El principal objetivo de la solución PAM de la microsegmentación consiste en restringir los movimientos de los ataques para limitar los daños. La segmentación de la red divide servidores, sistemas, cargas de trabajo y aplicaciones en pequeñas áreas aisladas entre sí. Para cada uno de los segmentos pueden introducirse controles de seguridad específicos para la gestión de accesos privilegiados y accesos “just-in-time”.

El concepto suele compararse con la construcción de un submarino, en el que se los segmentos o secciones se diseñan de tal forma que, en caso de fuga o avería en una sección, solo esa sección se inunda.

A través de la gestión de accesos privilegiados se limita la penetración de atacantes en la red. De este modo, el ataque no se mueve con facilidad de un segmento al siguiente, minimizándose así su superficie de ataque. Dado que el atacante permanece encerrado por el principio de mínimo privilegio, su visión de otras áreas está también restringida, reduciendo así el riesgo de un acceso no autorizado a recursos y datos sensibles.

Según la criticidad de los segmentos, las empresas pueden implementar diferentes niveles de seguridad. En pocas palabras: pueden proveer a los segmentos que contengan sistemas críticos o datos sensibles un nivel de seguridad adicional. Estos controles PAM pueden desencadenar una alerta en caso de violación de seguridad.

Maersk fue una de las empresas afectadas por el ataque por ransomware NotPetya. Este gigante de la logística utilizaba el software M.E.Doc. En junio de 2017 recibió un correo electrónico de phishing con una actualización infectada con malware. Este ataque se propagó por las redes y aprovechó vulnerabilidades en la gestión informática. Todos los equipos quedaron bloqueados e inutilizados. Dado que se trata de la mayor naviera del mundo, el ataque afectó al comercio y la logística mundiales. Durante ese tiempo, la empresa se vio obligada a seguir operando manualmente. Sorprendentemente, la empresa perdió todos los controladores de dominios excepto uno en Ghana que, debido a un corte en el suministro eléctrico, no estaba conectado a la red. Maersk utilizó este controlador de dominios para restablecer las operaciones y rescatar los datos. Según los informes, el ataque costó a Maersk unos 300 millones de dólares estadounidenses.

¿Podría Maersk haber contenido y mitigado el ataque? Es muy probable.

Los centros de datos, copias de seguridad y equipos de Maersk estaban conectados a la red. ¿Hubiera sido posible aislarlos a través de accesos privilegiados para evitar una propagación del ataque? Con la gestión de accesos privilegiados, directrices de confianza cero y segmentación, Maersk podría haber ganado la batalla. El origen fue un administrador de TI que inició sesión en una red física. Podría habérsele denegado el acceso a recursos informáticos.

Por supuesto, en retrospectiva todo parece muy fácil. Sin embargo, debemos aprender de estos incidentes, especialmente a lo que a la gestión de accesos privilegiados se refiere. ¿Cómo debes enfocar la solución de infraestructura como servicio?

Antes de la implementación, recomendamos tener en cuenta los siguientes aspectos:

T-Systems ayuda a las empresas a implementar normas y directrices a nivel procesal para alcanzar una gestión óptima de la seguridad. Como socio de confianza del proveedor Akamai, T-Systems utiliza la solución Guardicore. Tanto si utilizas un entorno cloud privado, público o híbrido: T-Systems te ayuda a implementar una solución PAM. Te ayudamos a identificar aplicaciones críticas para tu empresa y a establecer una gestión de accesos privilegiados para controlar el tráfico de datos en los microsegmentos. Además, puedes empezar con nuestras plantillas de prácticas recomendadas y adaptarlas a tu departamento de informática.