En este blog aprenderás cómo las operaciones de seguridad (SecOps) han evolucionado de reactivas a proactivas. Descubre más sobre los retos para los procesos manuales y por qué se necesitan expertos en seguridad. ¿Cómo puede la inteligencia artificial (IA) eliminar estos retos? ¿Están adoptando las empresas la inteligencia artificial? ¿Qué ventajas promete y aporta la inteligencia artificial a las SecOps?

Durante mucho tiempo, el centro de operaciones de seguridad (SOC) fue una enorme sala con grandes pantallas que mostraban constantemente mensajes de alerta. Los equipos de seguridad se sentaban frente a estas pantallas, vigilando y analizando continuamente las alertas. Los SOC se diseñaron originalmente para organizaciones gubernamentales y de defensa, y se ocupaban sobre todo de las alertas de red. Después se añadieron los sistemas de detección de intrusiones (IDS), cortafuegos, protección antivirus, etc. Las operaciones de seguridad no cesan de evolucionar para seguir el ritmo de las crecientes amenazas. Por ejemplo, en 2005 se introdujo la gestión de información y eventos de seguridad (SIEM) para optimizar la detección y respuesta ante amenazas (detección y respuesta ante incidentes).

A medida que los ciberriesgos han ido evolucionado, en particular las amenazas persistentes avanzadas (APT), también han ido mejorando las herramientas para combatirlos. A partir de 2016, el mercado experimentó el auge de los servicios de detección y respuesta gestionadas (MDR) con modernas funciones de detección de amenazas. Hoy en día, las operaciones de seguridad ya no funcionan de forma reactiva, sino proactiva. A principios de 2024, tecnologías como la automatización y la inteligencia artificial estarán plenamente integradas en las SecOps. Tecnologías como la inteligencia artificial ayudan a las empresas a mantener una visión de conjunto, procesar mejor los datos y eliminar eficazmente las amenazas.

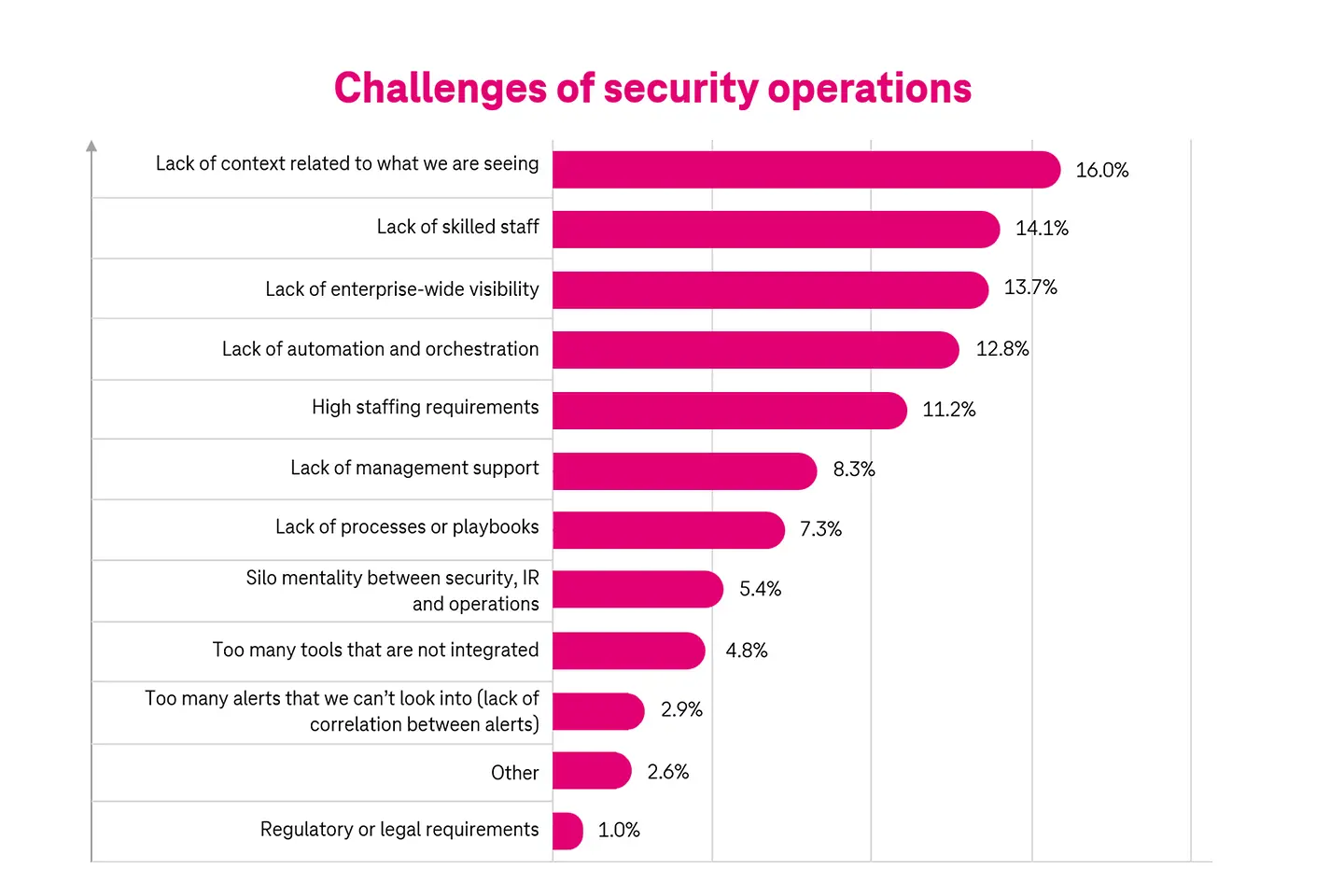

He aquí algunos retos para las operaciones de seguridad tradicionales.1

De un Centro de Operaciones de Seguridad (SOC) moderno no solo se espera que garantice la seguridad, sino también que cumpla los requisitos de cumplimiento, información y formación. Con sistemas de seguridad obsoletos, los analistas de seguridad se enfrentan a demasiados retos operativos, como por ejemplo, una avalancha constante de alertas.

Cuando se trata de ciberseguridad, el contexto es siempre crucial. Las operaciones de seguridad se basan fundamentalmente en el uso de inteligencia sobre amenazas que pueda prevenir los riesgos. Sin embargo, la avalancha de información, las falsas alarmas y la falta de contexto contrarrestan el propósito de minimizar los riesgos.

Los analistas reciben miles de alertas cada día; aquí algunos resultados de un estudio2:

Inevitablemente, semejante avalancha de advertencias pone en aprietos a los analistas de seguridad. Por ejemplo, el 97 % de ellos teme perderse una advertencia importante cuando la situación es crítica. Esto ocurrió en Target Corporation, una enorme empresa minorista de Estados Unidos. En 2013, Target fue víctima de una de las mayores filtraciones de datos de la historia, en la que se robaron los datos de las tarjetas de crédito y débito de unos 41 millones de clientes. Esta filtración de datos costó a la empresa 18,5 millones de dólares en demandas judiciales, la pérdida de su buena reputación y un desplome de la cotización de sus acciones.

No obstante, lo que realmente da que pensar es el hecho de que, aunque el software de supervisión de Target (FireEye) emitió mensajes de advertencia, los expertos en seguridad no respondieron a ellos. Probablemente consideraron los avisos como falsas alarmas o alarmas de poca importancia y los ignoraron, ya que recibían cientos de estos mensajes cada día.3

Por qué es tan compleja la seguridad operativa de la información

Demasiadas alertas y tan solo unos pocos analistas de seguridad que puedan ocuparse de ellas constituyen un reto importante. La raíz de este problema radica en la dependencia de los procesos manuales. Un estudio realizado en 2023 mostró que el 81 % de los profesionales de las operaciones de seguridad creen que las investigaciones manuales les ralentizan. Deben introducir medidas correctivas manualmente.4 El mismo estudio también descubrió que el tiempo medio para detectar y responder ha aumentado en los últimos dos años. Los analistas dedican aproximadamente un tercio de su tiempo de trabajo diario a investigar amenazas que no son reales.

El núcleo del problema es la falta de expertos en seguridad capaces de gestionar grandes sistemas. El uso de tecnologías digitales y cloud ha aumentado considerablemente, lo que incrementa la superficie de ataque. Sin embargo, el número de especialistas cualificados en el sector de la seguridad no ha aumentado en las dos últimas décadas. Forbes informa de que tan solo en 2023 había 3,5 millones de puestos de trabajo vacantes en ciberseguridad. En el sector de la seguridad se tarda una media de 150 días en cubrir una vacante.5 Los expertos en seguridad tienen la impresión de que su trabajo es más difícil que hace dos años. Esto se debe a la creciente complejidad, el incesante aumento de la superficie de ataque, la necesidad constante de formación y actualizaciones, la presión presupuestaria y el estrés que supone cumplir la normativa legal.6

Al haber menos personal disponible, el tiempo que cada individuo necesita para reconocer, analizar y responder es mayor. Además, también existen otros retos, como el escalado de las operaciones, los errores humanos en la interpretación de los datos, la vigilancia permanente, la adaptabilidad a los cambios rápidos, etc. Y por supuesto, sigue habiendo escasez de mano de obra cualificada. Pero si se reduce la dependencia del ser humano, puede resolverse la mayoría de los problemas asociados a las operaciones de seguridad. La automatización de los procesos y el uso de la IA pueden aliviar la presión que soportan los equipos.

Ante la complejidad del entorno, las numerosas alertas y la rapidez de los ataques, las empresas ya no pueden confiar únicamente en las medidas de seguridad convencionales. Las operaciones de seguridad modernas deben ser capaces de reconocer patrones, reaccionar en tiempo real, inferir el contexto adecuado y garantizar el cumplimiento de la normativa. Alrededor del 63 % de los empleados de los SOC creen que tecnologías como la IA y la automatización (o simplemente «automatización inteligente») pueden reducir significativamente los tiempos de respuesta.7

La detección tradicional basada en firmas ya no es suficiente debido a que es incapaz de reconocer los nuevos ataques de día cero y seguir el ritmo de los grandes volúmenes de malware. La inteligencia artificial puede ayudar al equipo de operaciones de seguridad a identificar tanto los ciberriesgos conocidos como los desconocidos, incluso aunque no tengan firma alguna. La inteligencia artificial utiliza algoritmos de aprendizaje automático (ML) para analizar grandes cantidades de datos y detectar anomalías y patrones. La detección de phishing basada en reglas también está obsoleta, debido a que ya no es capaz de reconocer los correos electrónicos de phishing más recientes y desconocidos. En cambio, la IA analiza la estructura del correo electrónico, el contenido y la interacción del usuario para detectar un posible intento de phishing.

Lo mismo sucede con el análisis de protocolos: en comparación con los sistemas basados en reglas, los análisis de protocolos de seguridad basados en IA pueden procesar enormes volúmenes en tiempo real. La IA puede detectar amenazas no solo externas sino también internas, como accesos no autorizados o transferencias de datos sospechosas.

La IA también proporciona una seguridad de red muy eficaz, ya que sus algoritmos pueden vigilar las redes, detectar patrones de tráfico inusuales, identificar dispositivos no autorizados o sospechosos en la red, etc. Las empresas pueden utilizar la IA para evitar eficazmente las violaciones de datos y los incidentes de seguridad. Una característica clave de la IA es que aprende y mejora con el tiempo. A medida que surgen nuevas ciberamenazas, los modelos de IA pueden aprender de los nuevos datos para crear una defensa aún más sólida. En las organizaciones que utilizan servicios de MDR con protección de puntos finales basada en IA, los equipos de seguridad responden más rápida y eficazmente. En resumen, podemos afirmar que el uso de la IA en las operaciones de seguridad aumenta la eficiencia, mejora la detección en tiempo real, aumenta la escalabilidad y mejora la toma de decisiones, entre otros.

La IA libera a los equipos de seguridad de tareas tediosas. Esto les permite concentrarse en tareas más críticas y complejas. Con la automatización inteligente se pueden optimizar tareas importantes como la exploración de vulnerabilidades, la gestión de parches, la detección de amenazas y la respuesta a incidentes. La IA también recomienda medidas y apoya a los equipos de seguridad en la defensa frente a las amenazas. Las empresas que utilizan la IA se benefician del rápido procesamiento de datos procedentes de diversas fuentes, el reconocimiento de patrones y el etiquetado de ciberamenazas en tiempo real. Estas organizaciones han ahorrado unos 108 días de tiempo de respuesta a las violaciones de la protección de datos en comparación con las empresas que no han invertido en IA.8

La optimización de las tareas repetitivas permite reducir considerablemente la necesidad de intervenciones manuales frecuentes. Así se reduce o incluso se elimina por completo la necesidad de personal «adicional» para tareas rutinarias. Además, gracias a la información precisa sobre amenazas, los analistas de seguridad no tienen que perder demasiado tiempo investigando falsas alarmas. Al mejorar los índices de detección, los recursos pueden destinarse a tareas más importantes.

Reduciendo el tiempo de respuesta a los incidentes se logran evitar, entre otros, ataques y violaciones de la protección de datos o ransomware mayores, que de otro modo podrían provocar pérdidas financieras, multas, demandas judiciales, daños a la reputación, etc.

Para comprender el éxito de la implantación de la operaciones de seguridad basadas en IA, las organizaciones deben vigilar las siguientes métricas:

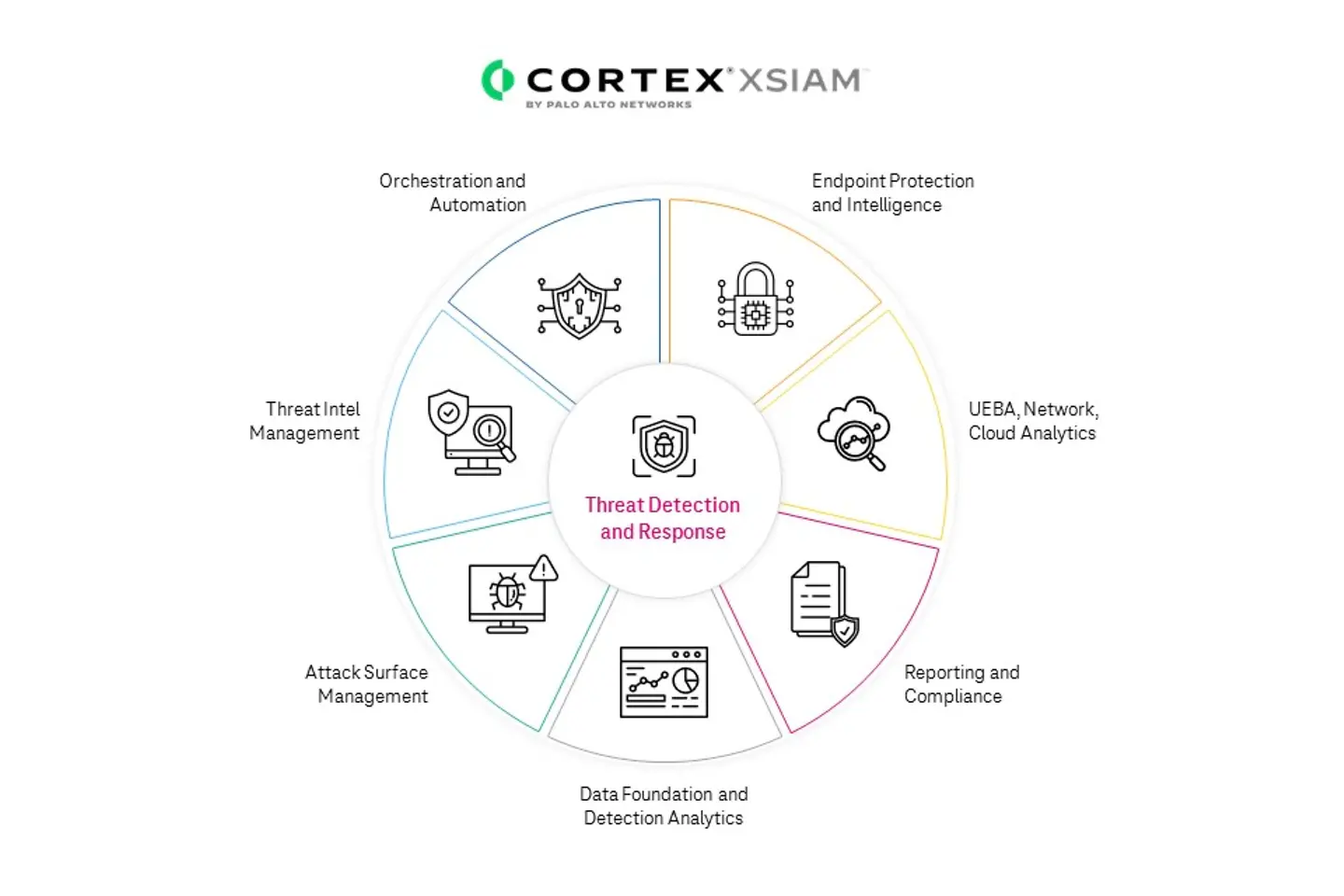

Funciones de XSIAM de Palo Alto Networks

Con nuestros servicios integrales de MDR, ayudamos a las empresas a mejorar las operaciones de seguridad, reducir los riesgos de seguridad y aumentar su sin comprometer su transformación digital. Nuestros servicios de utilizan tecnologías modernas basadas en IA, como Cortex XSIAM de Palo Alto Networks. Con la ayuda de las funciones de IA, podemos recopilar datos de más fuentes, correlacionar mejor las distintas alertas y reducir el número de alertas de alta prioridad. Esto, a su vez, reduce el tiempo de resolución de días a minutos. Se elimina el tiempo innecesario dedicado a investigar alertas de baja prioridad o falsas alarmas.

Funciones de XSIAM de Palo Alto Networks:

T-Systems y Networks pueden optimizar tus operaciones de seguridad existentes sin que tengas que realizar grandes inversiones en herramientas de seguridad ni rediseñar todo tu SOC. Mejora la seguridad de tu empresa y aumenta la ciberresiliencia frente a los ataques modernos.

Con nuestros servicios de MDR basados en IA:

Ponte ya en contacto con nosotros si deseas optimizar tus operaciones de seguridad (SecOps) o utilizar nuestros servicios de MDR para mejorar la seguridad de tu empresa.

1 SANS 2023 SOC Survey, 2023, Medium

2 Security Alert Article, Help Net, 2023, Security

3 Target Data Breach Case Study, 2023, Card Connect

4 Global SOC Study Results, 2023, IBM

5 Cybersecurity Skills Gap, 2023, Forbes

6 The Life and Times of Cybersecurity Professionals, 2023, Enterprise Strategy Group

7 Global SOC Study Results, 2023, IBM

8, 9 Costs of Data Breach Report, 2023, IBM